Er is een geaccepteerde wijsheid als het gaat om het vermijden van 7 gezond verstand tips om u te helpen voorkomen dat het vangen van malware 7 Common Sense Tips om u te helpen voorkomen dat het vangen van malware Het internet heeft veel mogelijk gemaakt. Toegang tot informatie en communiceren met mensen van ver weg is een makkie geworden. Tegelijkertijd kan onze nieuwsgierigheid ons echter snel door donkere virtuele steegjes leiden ... Lees meer 10 keer over infecties Stappen die u moet nemen als u malware op uw computer ontdekt 10 Stappen die u moet nemen als u malware op uw computer ontdekt We willen graag denk dat internet een veilige plek is om onze tijd door te brengen (hoest), maar we weten allemaal dat er risico's zijn om elke hoek. E-mail, sociale media, kwaadwillende websites die hebben gewerkt ... Lees meer met malware. Installeer geen software van websites die u niet vertrouwt. Zorg ervoor dat uw computer up-to-date is, gepatcht en dat alle geïnstalleerde software de laatste updates uitvoert. Open geen verdacht uitziende bijlagen, ongeacht wie ze naar u heeft verzonden. Zorg dat u een actueel antivirussysteem gebruikt. Dat soort dingen.

Naarmate internettoegang, e-mail en draadloze technologieën steeds wijdverspreider werden, moesten we ons aanpassen om onszelf te beschermen tegen kwaadwillende software en tegen hackers. Met elke nieuwe dreiging die naar voren komt, wordt onze geaccepteerde wijsheid bijgewerkt.

Met dit in gedachten, vraagt u zich wellicht af wat de volgende logische stap is in de distributie van schadelijke software en in het compromitteren van computers? Wat als ik u vertelde dat het mogelijk was om op afstand een computer te compromitteren die niet was verbonden met een netwerk? En, voor de goede orde, wat als ik u zou vertellen dat deze malware is gepasseerd met behulp van het onwaarschijnlijke medium van computerluidsprekers en microfoons?

Je denkt misschien dat ik behoorlijk gestoord ben, maar het is waarschijnlijker dan je denkt. Dit is waarom.

BadBIOS

Dragos Ruiu is een computerbeveiligingsanalist en hacker in Canada. In zijn professionele leven heeft hij gewerkt voor een aantal IT-giganten, waaronder Hewlett Packard en Sourcefire, die onlangs zijn verkocht aan de Amerikaanse netwerkgigant Cisco. Hij is de man achter de beruchte Pwn2Own-hackwedstrijd in Vancouver, BC, waar beveiligingsgezinde personen schuren op ernstige kwetsbaarheden in populaire webbrowsers, besturingssystemen voor mobiele telefoons en besturingssystemen. Vanzelfsprekend is dit een man met een stamboom voor excellentie in computerbeveiliging.

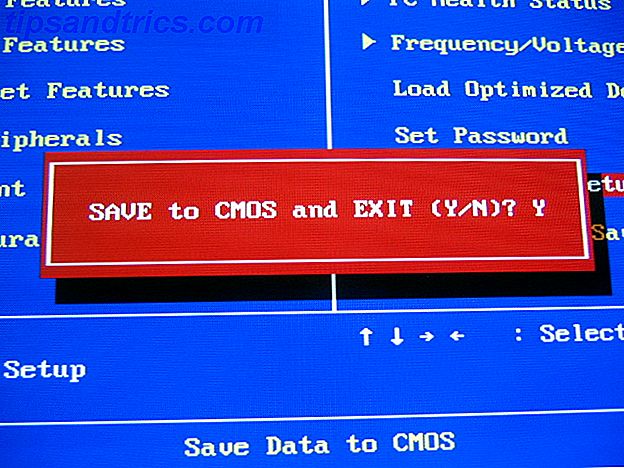

Drie jaar geleden merkte hij iets verontrustends op. Zijn Macbook Air (met een nieuw geïnstalleerd exemplaar van OS X) heeft zijn firmware spontaan bijgewerkt. Nog verontrustender, toen hij probeerde te booten vanaf een dvd-rom, weigerde zijn machine. Hij begon te merken dat gegevens en configuratiebestanden werden verwijderd en bijgewerkt zonder zijn instructies.

In de komende paar maanden zag Dragos een aantal andere gebeurtenissen die alleen als onverklaarbaar konden worden omschreven. Een machine die het beruchte veilige OpenBSD-systeem draaide, begon serendipachtig met het aanpassen van zijn instellingen, opnieuw zonder instructies of instigatie van Dragos. Hij begon het verkeer op te merken dat werd uitgezonden van computers waarvan de netwerk- en Bluetooth-kaarten waren verwijderd, wat anders onmogelijk zou zijn geweest.

In de loop van de volgende drie jaar bleven deze infecties het laboratorium van Dragos teisteren, ondanks zijn betere inspanningen. Zelfs na het wissen van een computer, het verwijderen van de netwerkmogelijkheden en het installeren van een nieuw besturingssysteem, zou het terugkeren naar zijn eerdere verdachte gedrag.

Dragos heeft zijn onderzoek naar deze malware, die hij BadBIOS heeft genoemd, moeizaam gedocumenteerd. Je kunt lezen zijn aangrijpende account volgen op Facebook, Twitter en Google Plus.

Het moet vanzelfsprekend zijn dat zijn verhaal zowel fascinatie als spot heeft getrokken van de technologiecommunity, in bijna gelijke hoeveelheden. Ongeacht de waarachtigheid van de beweringen van Dragos, blijft een interessante vraag. Is het echt mogelijk om malware te verspreiden via wat bekend staat als 'luchtspleten' met alleen microfoons en luidsprekers? Het antwoord kan je misschien verrassen.

Het onderzoek

Michael Hanspach en Michael Goetz zijn twee onderzoekers van het zeer gevierde Duitse centrum van de academische wereld, de Fraunhofer Society voor de bevordering van toegepast onderzoek. In de editie van 2013 van het Journal of Communications publiceerden ze een academische paper met de titel 'On Covert Acoustical Mesh Networks in Air'.

Dit artikel bespreekt enkele van de technologieën achter wat Dragos Ruiu mogelijk heeft ontdekt, inclusief hoe malware kan worden verspreid over 'luchthiaten'. Hun onderzoek tast het eerder begrepen begrip aan van hoe het isoleren van een geïnfecteerde computer zorgt voor netwerkbeveiliging door te repliceren wat Ruiu mogelijk in zijn laboratorium heeft gezien.

Met behulp van standaardcomputers en akoestische communicatie konden ze een aantal computers overbruggen en veranderen in een ad-hocnetwerk dat gegevens over een aantal hops kan verzenden. Ze gebruikten zelfs deze interessante technologie om te fungeren als een sleutellogger, waarbij toetsaanslagen op veel kamers verderop werden doorgestuurd naar een aanvaller, waarbij elke toetsaanslag door meerdere kamers werd geleid en de luidsprekers en microfoons op de meeste moderne laptopcomputers werden gevonden.

Het onderzoek van Hanspach en Goetz is afhankelijk van iets dat 'Generic Underwater Application Language' of GUWAL wordt genoemd, wat 'een operationele applicatietaal is voor tactisch berichtenverkeer in onderwaternetwerken met lage bandbreedte.', En kan gegevens verzenden met een snelheid van 20 bits per seconde. Latency komt niet in de buurt van de snelheden die u van een traditionele koper- of glasvezelnetwerkverbinding zou verwachten, waarbij elke hop langs het netwerk ongeveer zes seconden duurt om te voltooien.

De echte wereld

Het is cruciaal om te benadrukken dat de beweringen van Ruiu niet onafhankelijk zijn onderbouwd en dat het onderzoek van Hanspach en Goetz precies dat is - onderzoek. Ze hebben een (massaal indrukwekkend) proof of concept gemaakt en hun research paper is fascinerend. Er is momenteel echter geen bekende malware bekend die erop lijkt.

Dit betekent dat er geen reden voor u is om te beginnen met het aansluiten van microfoongaatjes en het loskoppelen van luidsprekers. Met dat gezegd, is wat het veiligheidslandschap van de toekomst in petto heeft, ieders gok.

Ik wil Robert Wallace bedanken voor zijn onschatbare hulp bij het onderzoeken van dit artikel. Ik zou ook graag je gedachten horen. Wat vindt u van de verspreiding van malware in de toekomst over microfoons en luidsprekers? Laat het me weten in de reacties hieronder.

Afbeeldingscredits: #Fail (sk8geek), Bios Setup (Nick Gray), Bloody Virus (Cheryl Cox), Podcasting (nobmouse)