Een nieuw Android-beveiligingsprobleem heeft de beveiligingswereld ongerust gemaakt en het maakt uw Android-telefoon uiterst kwetsbaar. Het probleem komt in de vorm van zes fouten in een onschadelijke Android-module genaamd StageFright, die wordt gebruikt voor het afspelen van media.

Met de StageFright-bugs kan een kwaadwillende MMS, verzonden door een hacker, schadelijke code uitvoeren in de StageFright-module. Vanaf daar heeft de code een aantal opties voor het verkrijgen van controle over het apparaat. Vanaf nu zijn zoiets als 950 miljoen apparaten kwetsbaar voor deze exploit.

Het is simpel gezegd de ergste Android-kwetsbaarheid in de geschiedenis.

Stille overname

Android-gebruikers zijn nu al boos over de schending en dat is niet zonder reden. Een snelle scan van Twitter toont veel waanzinnige gebruikers die opduiken terwijl het nieuws het web doordringt.

Van wat ik hoor, hebben zelfs Nexus-apparaten geen patch gekregen voor #Stagefright. Heeft een telefoon? http://t.co/bnNRW75TrD

- Thomas Fox-Brewster (@iblametom) 27 juli 2015

Een deel van wat deze aanval zo eng maakt, is dat er maar weinig gebruikers kunnen doen om zich ertegen te beschermen. Waarschijnlijk weten ze niet eens dat de aanval heeft plaatsgevonden.

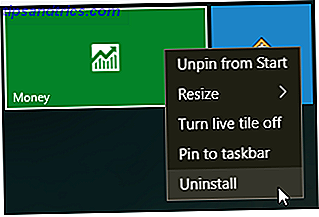

Normaal gesproken, om een Android-apparaat aan te vallen, moet de gebruiker een kwaadaardige app installeren. Deze aanval is anders: de aanvaller hoeft alleen je telefoonnummer te weten en een kwaadaardig multimediabericht te sturen .

Afhankelijk van welke berichtenapp die je gebruikt, weet je misschien niet eens dat het bericht is binnengekomen. Bijvoorbeeld: als uw mms-berichten door Andoid's Google Hangouts gaan Gebruik Google Hangouts op uw Android Google Hangouts gebruiken op Google+ Google+ Hangouts is het antwoord van Google op chatrooms. Je kunt met maximaal 12 mensen rondhangen met video-, audio- en tekstchats en verschillende optionele apps. Hangout is beschikbaar op uw Android ... Lees meer, het schadelijke bericht zou in staat zijn om de controle over te nemen en zichzelf te verbergen voordat het systeem de gebruiker zelfs waarschuwde dat het was aangekomen. In andere gevallen wordt de exploit mogelijk niet geactiveerd totdat het bericht daadwerkelijk wordt bekeken, maar de meeste gebruikers schrijven het gewoon weg als onschadelijke spam-tekst Identificeer onbekende nummers en blokkeer spam-tekstberichten met Truemessenger voor Android Identificeer onbekende nummers en blokkeer spam-tekstberichten met Truemessenger voor Android Truemessenger is een fantastische nieuwe app voor het verzenden en ontvangen van sms-berichten en kan u vertellen wie een onbekend nummer is en spam blokkeren. Meer lezen of een verkeerd nummer.

Eenmaal binnen het systeem heeft de code die binnen StageFright wordt uitgevoerd automatisch toegang tot de camera en microfoon, evenals Bluetooth-randapparatuur en alle gegevens die op de SD-kaart zijn opgeslagen. Dat is al erg genoeg, maar (helaas) het is nog maar het begin.

Terwijl Android Lollipop een aantal beveiligingsverbeteringen implementeert 8 manieren upgraden naar Android Lollipop maakt je telefoon veiliger 8 manieren upgraden naar Android Lollipop maakt je telefoon veiliger Onze smartphones zitten vol met gevoelige informatie, dus hoe kunnen we onszelf veilig houden? Met Android Lollipop, dat een grote klap uitdeelt in de veiligheidsarena, met functies die de beveiliging over de hele linie verbeteren. Meer lezen, op de meeste Android-apparaten worden nog oudere versies van het besturingssysteem uitgevoerd Een snelle handleiding voor Android-versies en -updates [Android] Een korte handleiding voor Android-versies en -updates [Android] Als iemand u vertelt dat ze Android gebruiken, zijn ze niet zoveel zeggen als je zou denken. In tegenstelling tot de belangrijkste computerbesturingssystemen, is Android een breed besturingssysteem dat verschillende versies en platforms omvat. Als u ... Lees meer wilt hebben en kwetsbaar bent voor iets dat een "escalatie-aanval met bevoegdheden" wordt genoemd. Normaal zijn Android-apps "sandboxed" Wat is een sandbox en waarom zou u in één moeten spelen Wat is een sandbox? Je speelt in één Zeer verbindende programma's kunnen veel, maar ze zijn ook een open uitnodiging voor slechte hackers om aan te vallen. Om te voorkomen dat stakingen succesvol worden, moet een ontwikkelaar elk gat in ... Read More "herkennen en uitsluiten, zodat ze alleen toegang hebben tot die aspecten van het besturingssysteem waarvoor ze expliciete toestemming hebben gekregen om te gebruiken. Privilege-escalatie-aanvallen stellen kwaadwillende code in staat om het Android-besturingssysteem te "misleiden" om het steeds meer toegang tot het apparaat te geven.

Zodra de kwaadaardige MMS de controle over StageFright heeft overgenomen, kan deze deze aanvallen gebruiken om totale controle te nemen over oudere, onveilige Android-apparaten. Dit is een nachtmerriescenario voor apparaatbeveiliging. De enige apparaten die volledig immuun zijn voor dit probleem, zijn degenen met een besturingssysteem dat ouder is dan Android 2.2 (Froyo), de versie die StageFright op de eerste plaats introduceerde.

Traag antwoord

De kwetsbaarheid van StageFright werd oorspronkelijk onthuld in april door Zimperium zLabs, een groep beveiligingsonderzoekers. De onderzoekers meldden het probleem bij Google. Google bracht snel een patch uit voor fabrikanten - maar heel weinig fabrikanten van apparaten hebben de patch zelfs naar hun apparaten geduwd. De onderzoeker die de bug ontdekte, Joshua Drake, is van mening dat ongeveer 950 miljoen van de naar schatting één miljard Android-apparaten in omloop kwetsbaar zijn voor een of andere vorm van de aanval.

Yay! @BlackHatEvents heeft mijn inzending dankbaar aanvaard om te spreken over mijn onderzoek op @ StageFright van Android! https://t.co/9BW4z6Afmg

- Joshua J. Drake (@jduck) 20 mei 2015

De apparaten van Google zoals de Nexus 6 zijn volgens Drake gedeeltelijk gepatcht, hoewel er nog enkele kwetsbaarheden blijven bestaan. In een e-mail aan FORBES over het onderwerp stelde Google de gebruikers gerust dat,

"De meeste Android-apparaten, inclusief alle nieuwere apparaten, hebben meerdere technologieën die zijn ontworpen om uitbuiting moeilijker te maken. Android-apparaten bevatten ook een toepassingssandbox die is ontworpen om gebruikersgegevens en andere toepassingen op het apparaat te beschermen, "

Dit is echter niet veel comfort. Tot Android Jellybean Top 12 Jelly Bean-tips voor een nieuwe Google-tabletervaring Top 12 Jelly Bean-tips voor een nieuwe Google-tablet Ervaar Android Jelly Bean 4.2, in eerste instantie geleverd op de Nexus 7, biedt een geweldige nieuwe tabletervaring die eerdere versies van Android overtreft. Het maakte zelfs indruk op onze interne Apple-fan. Als je een Nexus 7 hebt, ... Lees Meer, de sandboxing in Android is relatief zwak geweest en er zijn verschillende bekende exploits die kunnen worden gebruikt om er omheen te komen. Het is echt van cruciaal belang dat fabrikanten een juiste patch voor dit probleem uitrollen.

Wat kan je doen?

Helaas kunnen hardwareproducenten uiterst traag zijn met het uitrollen van dit soort kritieke beveiligingspatches. Het is zeker de moeite waard om contact op te nemen met de afdeling klantenservice van uw apparaatfabrikant en om een schatting te vragen wanneer patches beschikbaar zullen zijn. Publieke druk zal waarschijnlijk helpen om dingen te versnellen.

Voor Drake is hij van plan om de volledige omvang van zijn bevindingen te onthullen tijdens DEFCON, een internationale veiligheidsconferentie die begin augustus plaatsvindt. Hopelijk zal de extra publiciteit fabrikanten van apparaten stimuleren om updates snel vrij te geven, nu de aanval algemeen bekend is.

In een breder kader is dit een goed voorbeeld van waarom Android-fragmentatie zo'n beveiligingsnachtmerrie is.

Nogmaals, het is een ramp dat #Android-updates in handen zijn van de hardwarefabrikanten. Zou Android serieus moeten schaden. #Plankenkoorts

- Mike (@mipesom) 27 juli 2015

Op een geblokkeerd ecosysteem zoals iOS, zou een patch hiervoor binnen enkele uren kunnen worden uitgevoerd. Op Android kan het maanden of jaren duren om elk apparaat op snelheid te krijgen vanwege de enorme mate van fragmentatie. Ik ben geïnteresseerd om te zien welke oplossingen Google de komende jaren aandurft om te beginnen met het weghalen van deze van vitaal belang zijnde updates uit de handen van apparatenmakers.

Bent u een Android-gebruiker die door dit probleem wordt getroffen? Bezorgd over uw privacy? Laat ons je mening weten in de comments!

Beeldtegoed: toetsenbord met achtergrondverlichting van Wikimedia