Je loopt de supermarkt in en de camera aan het plafond stuurt je gezicht naar het mainframe voor gezichtsherkenning 3 Fascinerende zoekmachines die zoeken naar gezichten 3 Fascinerende zoekmachines die op zoek zijn naar gezichten Gezichtsherkenning is een andere technologie die morgen een revolutie zal betekenen. Er zijn zoekmachines die iemand van hun foto kunnen vinden. We kijken tegenwoordig naar zo'n vijf gezichtszoekmachines. Lees meer analyse. Je logt in op Facebook en een keylogger op je computer e-mailt je wachtwoord naar een geheim beveiligingsgebouw in Beijing. Klinken deze als scènes uit een film? Geloof het of niet, ze kunnen elke dag met je gebeuren.

Veel mensen zijn zich niet bewust van de manier waarop ze bijna dagelijks worden gevolgd, in sommige aspecten van hun leven. Het kan zijn tijdens het zakendoen in een winkel, geld verdienen aan een geldautomaat, of zelfs gewoon praten op hun mobiel tijdens een wandeling door een straat in de stad.

De eerste stap om uzelf te beschermen, is inzicht krijgen in de grootste surveillancebedreigingen die er zijn. De volgende stap is het nemen van voorzorgsmaatregelen om uzelf tegen hen te beschermen. In dit artikel leert u over die bedreigingen voor het toezicht en enkele manieren om ertegen te beschermen.

Gezichtsherkenning

De eerste verklaringen dat er iets niet klopte in de wereld van consumentenbewaking kwamen in november 2013, toen de Guardian meldde dat de Britse retailer Tesco geavanceerde gezichtsscantechnologie, OptimEyes, voor marketingdoeleinden installeerde.

De bedoeling van het systeem ging veel verder dan de typische beveiligingscamera's. AtHome Camera Free: maak van elke computer een beveiligingscamera met je iPhone AtHome Camera Free: verander elke computer in een beveiligingscamera met je iPhone Lees meer vindt je misschien in winkels. In plaats daarvan was het om de ogen van benzineklanten te scannen om de leeftijd en het geslacht te bepalen met het doel gerichte advertenties te leveren op de schermen in de benzinestations.

Het gebruik van dergelijke technologie is alleen maar uitgebreid. Bedrijven zoals Face First bieden bewakingstechnologieën aan retailers die geavanceerde gezichtsherkenningstechnologie gebruiken om bekende winkeldieven te identificeren en winkelmanagers te wijzen op hun aanwezigheid. De technologie wordt ook gebruikt om bekende herhaalde "goede" klanten te herkennen, zodat ze een VIP-behandeling kunnen ontvangen - en ervoor zorgen dat ze in de toekomst naar de winkel terugkeren.

Voor retailers is deze technologie veelbelovend, maar het is een verontrustende bezorgdheid omtrent privacy voor voorstanders van consumenten- en privacyrechten. Reeds in 2012, toen dit aanvankelijk tot wasdom kwam, heeft de consumentenunie een open brief aan de Federal Trade Commission (FTC) uitgebracht, waarin het agentschap werd meegedeeld dat de technologie - hoewel enorm nuttig voor de detailhandel en de reclamebranche - zeer ernstige privacykwesties voor consumenten.

"De alomtegenwoordige installatie van gezichtsherkenningsapparatuur in winkelcentra, supermarkten, scholen, artsenpraktijken en trottoirs in de stad kan de wens en verwachting van anonimiteit voor individuele personen ernstig ondermijnen."

De Consumentenbond wees erop dat dergelijke technologie die op kinderen is gericht de huidige epidemie van zwaarlijvigheid voor jongeren zou kunnen verergeren, en dat het richten op tieners met afslankproducten de zelfvertrouwenproblemen van adolescenten zou kunnen verergeren. Het meest ernstige probleem is het feit dat er geen richtlijnen zijn die bedrijven beletten om dergelijke bewakingsinformatie over u en uw aankoopgedrag te verzamelen en op te slaan.

"Gezichtsdetectie- en herkenningssoftware zou consumenten een aantal tastbare voordelen kunnen bieden. Tegelijkertijd mogen we niet voorbijgaan aan het feit dat deze technologieën aanzienlijke privacyrisico's inhouden en het recht van de consument op anonimiteit ernstig bedreigen. "

De volgende keer dat je gaat winkelen, moet je in de gaten houden of die camera's je elke beweging volgen!

Webcam-hacking

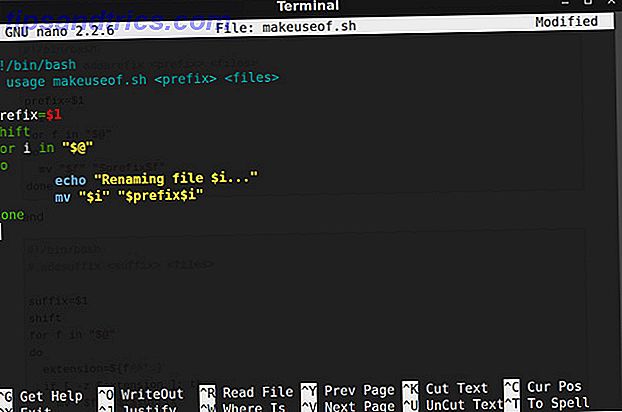

In mei 2014 arresteerden Amerikaanse functionarissen 90 mensen die deel uitmaakten van een organisatie die bekend staat als "Blackshades". Blackshades produceerde en verkocht software waarmee hackers verbinding konden maken met elke computer waarop Microsoft Windows werd uitgevoerd en die de besturing van de webcam konden overnemen. Een student werd zelfs gearresteerd voor het gebruik van de software om naaktfoto's van Miss Teen USA te maken.

Als je je afvraagt of je je zorgen zou moeten maken, overweeg dan het feit dat de organisatie duizenden kopieën verkocht voor in totaal $ 350.000 aan verkopen, met naar schatting 700.000 slachtoffers in 100 landen sinds 2010. Ja, het is echt mogelijk voor iemand om je webcam te hacken, zoals James onlangs uitlegde: hoe gemakkelijk is het voor iemand om je webcam te hacken? Hoe gemakkelijk is het voor iemand om je webcam te hacken? Lees verder .

Het enge deel van de software is dat niet alleen de webcam vatbaar is. Hackers krijgen toegang tot toetsaanslagen en wachtwoorden, ze kunnen screenshots maken en ze hebben toegang tot uw computerbestanden. De enige veiligheid die u geruststelt, is het feit dat slachtoffers moeten worden misleid om daadwerkelijk te klikken op een schadelijke link die de aanstootgevende software installeert. Als u slim genoeg bent in het identificeren van phishing-e-mails en u vermijdt te klikken op verdachte webkoppelingen, kunt u zich mogelijk beschermen tegen deze specifieke bedreiging.

Klinkt eenvoudig om jezelf veilig te houden toch? Wel, denk opnieuw.

In december 2014 vroeg de telegraafschrijver Sophie Curtis haar 'ethische hacker' vriend John Yeo, een medewerker van Trustwave, om te proberen haar computer te hacken. De hackers werkten onvermoeibaar om zo veel mogelijk te leren over Sophie online, en maakten uiteindelijk valse e-mails die Sophie voor gek hielden te klikken - haar laptop onmiddellijk infecteren en hackers toegang geven tot alles, inclusief haar webcam. Zelfs mensen die denken dat ze immuun zijn voor dergelijke tactieken kunnen voor de gek gehouden worden.

Fake Cell Towers

In september 2014 begonnen geruchten te verschijnen over zogenoemde "nepceltorens" waarvan vermoed werd dat ze mobiele telefooncommunicatie in het hele land onderscheppen. Deze torens werden bevestigd door onderzoeker Aaron Turner, ook de eigenaar van mobiel beveiligingsbedrijf Integricell.

Aaron Turner vertelde The Blaze dat de vreemde torens waren opgezet om letterlijk trick cellphones te laten denken dat de nep-toren de enige beschikbare toren in de omgeving was.

"Deze torens zijn je telefoon aan het bedriegen door te zeggen 'ik moet 9-1-1 informatie met je delen', maar dan is dat niet zo. '

Volgens Turner konden de torens - die zwaar geconcentreerd waren in Pennsylvania en het centrum van Washington DC - letterlijk "je communicatie verbreken" en zien wat er aan de hand is met de telefoon.

Meerdere andere onderzoekers bevestigden 'ontmoetingen' met nepceltorens, maar er zijn geen echte foto's opgedoken van een echte zendmast op een specifieke locatie. Er waren vragen over de vraag of de vreemde "interceptor" -torens alweer een andere tak van een vergaand federaal surveillanceprogramma waren, die al onder constante openbare kritiek stonden. Anderen vermoedden dat de torens deel zouden kunnen uitmaken van een internationaal spionageprogramma.

Pas twee maanden later, in november, brak de Wall Street Journal het nieuws dat het ministerie van Justitie - in feite politie-autoriteiten in het hele land - in feite nep-mobiele telefoontorens op vliegtuigen plaatste door het gebruik van een apparaat genaamd een DRTBOX, bijgenaamd een "dirtbox". Gemaakt door Digital Receiver Technology (een dochteronderneming van Boeing), ziet het apparaat eruit als een zendmast naar mobiele telefoons en voert het een "middle man attack" uit om registratie-informatie uit die telefoons te extraheren.

Autoriteiten vlogen die vliegtuigen rond grootstedelijke gebieden om zoveel mogelijk informatie over mobiele telefoons op te halen.

"Vliegtuigen zijn uitgerust met apparaten - sommige bekend als" vuilnisbakken "voor politieagenten vanwege de initialen van de Boeing Co.-eenheid die ze produceert - die celtorens van grote telecommunicatiebedrijven en trick cellphones nabootsen om hun unieke registratie-informatie te rapporteren. ”

Het identificeren van iemands mobiele telefoon "identiteit" en locatie-informatie zou het voor de politie mogelijk maken om vrijwel elke burger met een mobiele telefoon te vinden en te volgen. De American Civil Liberties Union (ACLU) doorzocht door publiek beschikbare documenten over het gebruik van deze "Stingray" -apparaten door de staat en de lokale politie, en publiceerde een kaart die laat zien waar de apparaten momenteel in gebruik zijn.

Naarmate de technologie sneller evolueert dan de wetgeving kan bijhouden, maken overheden optimaal gebruik van mazen om zoveel mogelijk gegevens te verzamelen. U kunt meer leren over deze inspanningen en de inspanningen om ze verborgen te houden op de ACLU-onderzoekspagina. Als u in een van de gekleurde gebieden op de kaart woont, is de kans groot dat uw mobiele telefoongegevens en locatie zijn verzameld door lokale of landelijke wetshandhaving.

Cyberwar hacken

Als je denkt dat alleen je eigen regering je bespioneert, denk dan nog eens goed na. Eind oktober 2014 kondigde de Washington Post aan dat een veiligheidsonderzoeksteam een geavanceerde Chinese cyberespionagegroep had geïdentificeerd, genaamd "Axiom", die zich richtte op westerse overheidsinstanties in een poging inlichtingen te vergaren over het Chinese binnenlandse en internationale beleid.

Halverwege oktober, vóór de publicatie van de Washington Post, had de FBI een waarschuwing afgegeven aan de Amerikaanse industrie om alert te zijn op een geavanceerde Chinese hackergroep die een campagne voert om gevoelige en bedrijfseigen informatie van Amerikaanse bedrijven en overheidsinstanties te verzamelen.

Volgens de FBI is de nieuwe groep een tweede door de staat gesponsorde eenheid, na de eerdere onthulling door beveiligingsdeskundigen van een andere hack-eenheid van de overheid, genaamd People's Liberation Army Unit 61398. De Axiom-groep opereert al minstens vier jaar, specifiek gericht op industriële en economische belangen in westerse landen.

Het belangrijkste om te begrijpen is dat als je voor een groot bedrijf werkt dat goed beschermde geheime eigendommen heeft, je misschien wel het doelwit wordt van de Axiom-groep. Het maakt gebruik van zogenaamde zero-day exploits van Microsoft's Windows-besturingssysteem - een van de moeilijkere en geavanceerdere hacktechnieken. Door een bedrijf of overheidsinstantie via de computer van een enkele medewerker te infiltreren, kan de groep proberen toegang te krijgen tot netwerk- of systeemtoegang en mogelijk toegang te krijgen tot gevoelige en waardevolle industriële geheimen.

Denk niet dat uw computer een waardevol doel is voor deze hackers? Het is. Werk daarom samen met uw bedrijfsbeveiligingsgroep en zorg ervoor dat u beveiligingsregels en -beleid serieus neemt.

Industriële spionage op zakelijke conferenties

Uw bedrijf besluit u naar de industrieconferentie van dit jaar te sturen. Misschien is het CES of een andere echt coole tech-conferentie. Je spullen inpakken voor de reis, je herinnert je je werklaptop, door het bedrijf geleverde mobiele telefoon en natuurlijk een geheugenstick met enkele van je belangrijkste bestanden van je werk. De meeste mensen, in hun opwinding over het ondernemen van een zakenreis en het zien van zoveel coole technologieën, overwegen nooit een moment dat ze mogelijk het concurrentievoordeel van hun eigen bedrijf op de markt in gevaar brengen.

Hoe komt het? Door niet goed beveiligde bedrijfslaptops, mobiele telefoons en data tijdens het reizen. Internationale spionagegroepen weten dat reizen is wanneer werknemers van het bedrijf het meest kwetsbaar zijn, en conferenties zijn dus een belangrijk doelwit voor het verzamelen van industriële inlichtingen.

Er zijn zoveel zwakke punten in de beveiliging als je op reis bent en een conferentie bijwoont, dus het is belangrijk om al deze dingen in gedachten te houden en passende maatregelen te nemen om jezelf te beschermen voordat je het slachtoffer wordt van industriële spionage.

- Door vergaderingen voor videoconferenties te houden via een onveilig hotelnetwerk, wordt vertrouwelijke informatie doorgegeven aan slimme hackers.

- Diefstal van laptops of mobiele telefoons vanuit hotelkamers kan agents voorzien van bedrijfseigen informatie die op die apparaten is opgeslagen.

- Gebruik onze lijst met tips om te beschermen tegen overheidstoezicht. Hoe om uzelf te beschermen tegen overheidsmobiliteit Surveillance [Android] Hoe uzelf te beschermen tegen overheidsmobiliteit Surveillance [Android] Laten we eerlijk zijn, tegenwoordig is de kans groot dat u door iemand wordt gemonitord de tijd. Ik zeg niet dat iedereen, overal wordt geconfronteerd met de dreiging van mobiel toezicht, maar er zijn genoeg ... Lees meer van je mobiel.

- Door uw bedrijfslaptop in een open openbare ruimte te gebruiken, kunnen spionnen uw activiteiten van achteren observeren.

- Als u telefoongesprekken voert over gevoelige bedrijfsaangelegenheden in een openbare ruimte, kan iedereen het gesprek horen door gewoon in de buurt te staan.

- Het geven van een presentatie op een brancheconferentie kan mogelijk vertrouwelijke bedrijfsinformatie doen lekken als u die presentaties niet op de juiste manier vooraf "scrubt".

In 2014 schreef Carl Roper een boek met de titel "Bedrijfsgeheimendiefstal, industriële spionage en de Chinese dreiging", waarin hij uitlegde dat sommige Chinese industriële spionageactiviteiten zich feitelijk richten op het verzamelen van technische informatie uit openlijk beschikbare presentaties op conferenties.

"Conferenties met onderwerpen als composietmaterialen, raketten, ingenieurs, lasers, computers, scheepvaarttechnologie, ruimte, micro-elektronica, chemische technologie, radars, bewapening en optische communicatie zijn slechts enkele van de interessantere die de Chinezen zullen proberen bij te wonen. . Gegevens van dit soort conferenties behoren tot de belangrijkste bijdragen aan hun projecten. "

Het is discutabel of informatie die wordt verstrekt in een openbare conferentiepresentatie spionageagenten handelsgeheimen kan bieden, hoewel slecht geschrobde (of volledig ongecensureerde) presentaties zeer waarschijnlijk per ongeluk zeer grote aanwijzingen over de handelsgeheimen van een bedrijf onthullen.

Gelukkig zijn er manieren om jezelf te beschermen. Als u een presentatie voor uw bedrijf geeft, moet u de presentatie altijd doorgeven aan de afdeling Communicatie van uw bedrijf of de juridische afdeling. Sommige bedrijven kunnen zelfs eisen dat alle externe communicatie wordt goedgekeurd door een of beide afdelingen. Vergeet dit niet te doen, anders zou het je heel wat werk kunnen kosten.

- Maak gebruik van het alarm voor laptopdiefstal LAlarm Laptop maakt uw laptop gillend Wanneer de gestolen LAlarm-laptop uw laptop laat schrillen wanneer hij wordt gestolen Lees meer apparaten of software die iedereen in de buurt waarschuwt als uw laptop ooit wordt verwijderd van waar u hem achterliet.

- Zorg ervoor dat u uw laptop vergrendelt en dat uw informatie erop correct gecodeerd is. Hoe uw informatie te beveiligen en versleutelen als uw laptop wordt gestolen [Mac] Hoe uw informatie te beveiligen en versleutelen als uw laptop wordt gestolen [Mac] Meer lezen. Hierdoor wordt de kans op spionage door diefstal van laptops drastisch verminderd.

- Als u een geheugenstick bij u moet hebben, zorg er dan voor dat u het wachtwoord beveiligt Hoe wachtwoordbeveiliging beveiligen Uw USB-sticks: 3 eenvoudige manieren Wachtwoordbeveiliging beschermen Uw USB-sticks: 3 eenvoudige manieren USB-stuurprogramma's voor de duim zijn klein, draagbaar en gaan gemakkelijk verloren . We laten u de eenvoudigste manieren zien om gevoelige bestanden en mappen op uw flashstations te beveiligen met een wachtwoord. Meer lezen of versleutelen Versleutel uw USB-stick met Truecrypt 6.0 Versleutel uw USB-stick met Truecrypt 6.0 Lees meer met software zoals Truecrypt.

- Vergroot de veiligheid van uw mobiele vergrendelingsscherm. Christian heeft geweldige schermvergrendelingstips aangeboden Verbeter uw Android-vergrendelingsscherm Beveiliging met deze 5 tips Verbeter uw Android-vergrendelingsscherm Beveiliging met deze 5 tips Misschien leest u dit denken "hah, nee bedankt MakeUseOf, mijn Android is beveiligd met een vergrendelschermpatroon - mijn telefoon is onneembaar! " Lees meer om dit te bereiken.

- Gebruik uw laptop in een ruimte waar niemand achter u kan staan of zitten en uw scherm kan zien. Dit lijkt op gezond verstand, maar veel te veel mensen letten niet op.

Kihara heeft onlangs een uitgebreide lijst met aanvullende tips en voorzorgsmaatregelen verstrekt die je kunt gebruiken om jezelf tegen illegale spionage te beschermen. Hoe je jezelf kunt beschermen tegen onethische of illegale spionage Hoe je jezelf kunt beschermen tegen onethische of illegale spionage Ongeacht de motivatie of rechtvaardiging voor spionage (zoals echtgenote ontrouw), spionage is illegaal en een grove inbreuk op de privacy in de meeste landen over de hele wereld. Lees verder . De moeite waard om te lezen.

Wees bewust, maar neem geen Obsess

Je bewust zijn van alle manieren waarop je elke dag bespioneerd wordt, betekent niet dat je je constant zorgen moet maken over wie naar je luistert, je e-mails leest of je locatie volgt. Wat het wel betekent, is dat je je altijd bewust moet zijn van je omgeving en hoe je technologie gebruikt bij het verzenden van informatie waarvan je denkt dat deze gevoelig of heel persoonlijk is.

Er zijn tal van manieren om surveillance pogingen te omzeilen - zelfs pogingen van uw eigen overheid - door het gebruik van gecodeerde middelen wanneer u te maken heeft met gevoelige informatie, of eenvoudigweg de computeromgeving van uw computer te verbeteren 5 Beste tips om te voorkomen dat iemand u in de gaten houdt bij het downloaden van Torrents 5 beste tips om te voorkomen dat iemand je in de gaten houdt bij het downloaden van torrents Lees meer op een grote manier.

Maar stop met zorgen als je al je voorzorgsmaatregelen hebt getroffen. Leef je leven, comfortabel in de wetenschap dat je de juiste stappen hebt genomen om jezelf te beschermen.

Duc Dao via Shutterstock, Matej Kastelic via Shutterstock