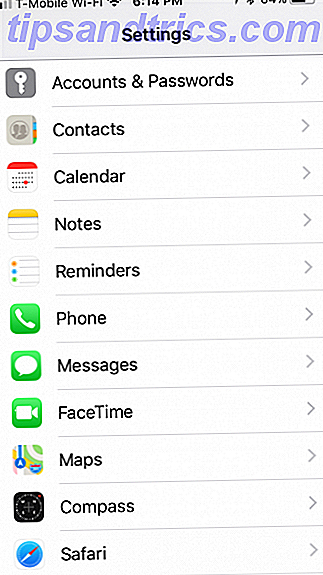

GoogleOS ChromeOS is op het eerste gezicht een soort touchdown voor de beveiliging van besturingssystemen. Het is waarschijnlijk het veiligste besturingssysteem ter wereld (ten koste van een beperkte functionaliteit Alles wat u moet weten over overschakelen naar een Chromebook Alles wat u moet weten over overschakelen naar een Chromebook Chromebooks hebben een afgeslankt besturingssysteem dat is geoptimaliseerd om aan de slag te gaan het web met alleen de Chrome-browser en Chrome-apps. Kunt u overschakelen naar een Chromebook? Lees meer). Helaas is ChromeOS geen wondermiddel en zijn er nog steeds ernstige beveiligingsproblemen met betrekking tot het platform.

Maar eerst het goede nieuws:

Chrome OS (het uitgeklede linux-besturingssysteem dat draait op goedkope netbooks met een Chrome-merk Toshiba CB35-A3120 Chromebook Review en Giveaway Toshiba CB35-A3120 Chromebook Review en Giveaway Je kunt een paar heel goedkope Chromebooks krijgen als je het goed vindt om een 11.6- inch-display, Read More) heeft heel veel leuke functies voor beveiligingsbewuste gebruikers. De opstartcode wordt opgeslagen in alleen-lezen geheugen en controleert de digitale handtekening van de OS-kernel vóór het opstarten (de "geverifieerde opstartfunctie"). Omdat de bootloader zich in ROM bevindt, kunnen hackers deze niet wijzigen zonder fysiek met de chip te knoeien. Als de systeembestanden niet slagen voor de controle, zal de bootloader eenvoudig de hele machine terugzetten naar de fabrieksinstellingen, en eventuele schadelijke code vernietigen die mogelijk is ingevoegd.

De beveiliging van het platform wordt verder versterkt omdat het gebaseerd is op web-apps die in een sandbox worden uitgevoerd: hun threads en geheugen worden gescheiden gehouden, waardoor een schadelijke webapp in theorie wordt belet toegang te krijgen tot informatie of de controle over andere apps over te nemen. Systeemupdates met beveiligingsfixes worden automatisch en onzichtbaar toegepast wanneer de computer is verbonden met het netwerk, zodat Chromebooks altijd up-to-date zijn. Er zijn zelfs enkele beveiligingsopties Uw Chromebook beveiligen met twee eenvoudige verbeteringen Uw Chromebook beveiligen met twee eenvoudige aanpassingen Een van de meest bekende voordelen van een Chromebook is de beveiliging. Maar zijn er stappen die eigenaren kunnen nemen om het huidige beschermingsniveau te verbeteren en te verbeteren? Meer lezen kunt u inschakelen om het apparaat te beveiligen tegen aanvallers met fysieke toegang tot het apparaat. Het proberen van malware op een ChromeOS-computer is geen benijdenswaardige taak. U kunt hier meer lezen over de beveiliging van het ChromeOS-platform.

Wat is het probleem?

Je kunt de Sandbox niet vertrouwen

Helaas is de beveiliging die wordt geboden door web-sandboxing grotendeels informeel en onbewezen. Op veel sandboxes, waaronder Java, zijn bugs ontdekt waardoor toepassingen eruit konden komen en willekeurige instructies op de machine konden uitvoeren. Chrome zelf heeft sandbox-brekende aanvallen laten demonstreren door black-hat hackers. Die specifieke exploits zijn nu opgelost, maar er is geen garantie dat er niet meer zijn. Rik Ferguson, een beveiligingsonderzoeker, zegt het zo:

"Exploits die breken met sandboxing zijn al aangetoond voor Internet Explorer, voor Java, voor Google Android en natuurlijk voor de Chrome-browser (om er maar een paar te noemen), terwijl de Google-sandbox effectief is, niet ondoordringbaar en te vertrouwen erop voor 100 procent beveiliging zou kortzichtig zijn. "

De ergste dader hier is het interactieve web, in het bijzonder webGL, een implementatie van OpenGL (een gemeenschappelijke grafische bibliotheek) bedoeld voor gebruik in webbrowsers. Met WebGL kun je grafisch indrukwekkende 3D-demo's uitvoeren vanuit je browser, wat echt cool is (zoals deze voorbeelden), maar helaas is het ook een nachtmerrie voor de beveiliging. Met WebGL kunnen webapps willekeurige shader-instructies verzenden naar de videokaart van het apparaat, waardoor een hele fantasierijke regenboog van mogelijk exploits voor het ontgrendelen van sandboxen mogelijk is. De officiële positie van Microsoft is dat webGL te onveilig is voor intern gebruik:

" De beveiliging van WebGL als geheel hangt af van de lagere niveaus van het systeem, inclusief OEM-stuurprogramma's, waarbij veiligheidsgaranties worden geboden waar ze zich nooit echt zorgen over hoeven te maken. Aanvallen die eerder alleen in een lokale verhoging van privileges konden resulteren, kunnen nu resulteren in een compromis op afstand. Hoewel het mogelijk is om deze risico's tot op zekere hoogte te beperken, blijft het grote aanvalsoppervlak dat wordt blootgesteld door WebGL een punt van zorg. We verwachten bugs te zien die alleen bestaan op bepaalde platforms of met bepaalde videokaarten, waardoor gerichte aanvallen mogelijk worden gemaakt. "

Je kunt de cloud niet vertrouwen

Nog erger dan mogelijke bedreigingen tegen de sandbox is echter de aard van het platform zelf. Chromebooks zijn, afhankelijk van het ontwerp, sterk afhankelijk van de cloud. Als u uw Chromebook per ongeluk vernietigt (door er bijvoorbeeld op te stappen of in een meer van gesmolten gesteente te laten vallen), zijn uw gegevens niet verdwenen. U kunt gewoon een nieuwe kopen, inloggen en al uw gegevens en instellingen terughalen.

Helaas stelt dit gebruikers bloot aan aanzienlijke risico's aan de cloudkant van de vergelijking. Sean Gallagher van Ars Technica wijst in zijn redactioneel commentaar "Waarom de NSA van de Chromebook van Google houdt", we weten dat de NSA (nog steeds) invasieve backdoors in de cloudopslag van Google heeft en die kan gebruiken om alle bestanden te bespioneren van Drive-gebruikers, inclusief gebruikers die Chromebooks gebruiken. Zoals Gallagher het zegt,

"Niets hiervan is noodzakelijk de schuld van Google. Maar het is een zwakte van de browser als platform - door bijna alle computerresources te pushen voor applicaties, naast presentatie, back-up in de cloud, creëert het Chromebook-model een one-stop-shop voor aanvallers of waarnemers om zichzelf in uw computerwereld te injecteren. ”

Het is niet alleen de NSA. Hoewel de vertrouwde bootloader u kan beschermen tegen aanhoudende, kwaadwillende wijzigingen aan het besturingssysteem die verslag uitbrengen over uw acties, kan zelfs een enkele inbreuk op de beveiliging door een webapp volstaan om uw sleutels en authenticatiegegevens te stelen, die een aanvaller vervolgens zou kunnen gebruiken om toegang te krijgen uw cloudgegevens en blader ernaar op uw gemak.

Native Apps komen eraan

Om het nog erger te maken, de sandbox van ChromeOS is geen bijzonder puur paradigma: de browser-extensies die bovenop webpagina's worden uitgevoerd, zoals Adblock Plus en Google Translate, zijn native code die op de machine wordt uitgevoerd en ze kunnen allerlei nare dingen doen ( inclusief het weergeven van adware en het bespioneren van je wachtwoorden). Er zijn zelfs extensies die u kunt downloaden die andere schadelijke extensies detecteren en verwijderen - een vorm van antivirussoftware die ChromeOS niet nodig zou kunnen hebben. Google's eer staat vast dat ChromeOS alleen apps uit het Chrome-extensiearchief zal installeren die al zijn goedgekeurd door het goedkeuringsproces van Google. Helaas is dat toetsingsproces afhankelijk van het menselijk oordeel, en de garanties die dat onderzoek biedt, zijn veel zwakker dan die van goede sandboxing.

Het wordt nog erger: Google is van plan native apps te implementeren in de vorm van Android-apps, die in Chrome OS worden uitgevoerd via een interfacelaag. Dit zouden inheemse apps zijn die een breed scala aan beveiligingsproblemen met ChromeOS inhouden en die beveiligingsproblemen worden ernstiger gemaakt door de relatieve kwetsbaarheid van de cloud voor sleuteldiefstal. Overtredingen zijn ernstiger als ze onzichtbaar en persistent zijn.

Natuurlijk worden alle Android-apps die zijn toegestaan in ChromeOS vermoedelijk zorgvuldig door het Google-team beoordeeld op schadelijke code, maar dat is eenvoudigweg geen voldoende sterke garantie om de beveiliging van het apparaat aan te houden. Zelfs als de code niet schadelijk is, komen ze vrijwel zeker met hun eigen exploits en kwetsbaarheden die kunnen worden gebruikt om toegang te krijgen tot het besturingssysteem. Native code is gevaarlijk en is in strijd met de beveiligingsprincipes die bedoeld zijn om ChromeOS veilig te houden.

ChromeOS: veilig, maar zorg bestaat

Het is de moeite waard hier even de tijd te nemen om te herhalen dat ChromeOS zeer veilig is. Als u Windows, Linux of OSX gebruikt, is ChromeOS sneller en veiliger. In feite geldt dat in principe voor elk besturingssysteem behalve Plan 9, een hyperveilig besturingssysteem dat zo obscuur is dat het malware ten minste gedeeltelijk vermijdt door geen 'ware' te hebben om over te spreken. Neem dit echter niet als een excuus om onvoorzichtig te zijn: er blijven serieuze beveiligingsproblemen met ChromeOS bestaan, en het is de moeite waard om hier aandacht aan te schenken wanneer u vertrouwt op uw computer met gevoelige informatie.

Afbeeldingscredits: hacker met een laptop via Shutterstock, "Chrome reversspeld" door Stephen Shankland, "Chromebook", door slgckgc, "Chromebook foto-test", met ?? ?, "Kryha-Chiffriermaschine, Kryha-Encryption Device", door Ryan Somma