Het internet der dingen houdt een enorme hoeveelheid belofte in. Elk apparaat waarmee we communiceren, is in een netwerk geïntegreerd en biedt goedkope slimme technologie voor iedereen. Dit is slechts een van de mogelijkheden. Nou, helaas, zo spannend als een volledig genetwerkte wereld klinkt, is het internet der dingen consequent en hopeloos onzeker.

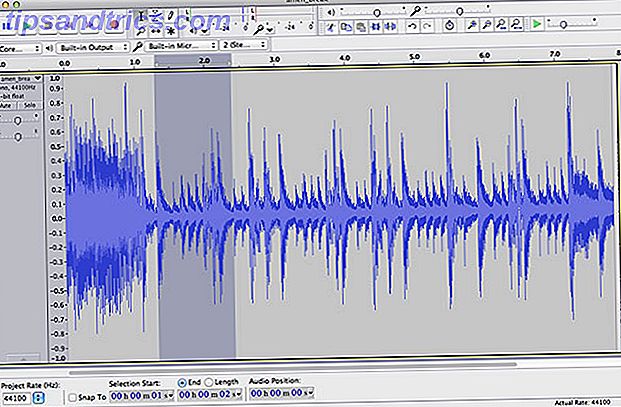

Een groep beveiligingsonderzoekers van Princeton University beweren dat het internet der dingen zo jammerlijk onveilig is dat zelfs gecodeerd netwerkverkeer gemakkelijk herkenbaar is. Hoe werkt versleuteling en is het echt veilig? Hoe werkt versleuteling en is het echt veilig? Lees verder .

Is er inhoud aan hun claim, of is het een ander "standaard" IoT-hitstuk? Laten we kijken.

Gebakken

Het probleem is dat individuele apparaten individuele beveiligingsprofielen hebben. En sommige beveiligingsinstellingen komen in het apparaat ingebakken. Dit betekent dat eindgebruikers de beveiligingsinstellingen niet kunnen wijzigen.

Instellingen die hetzelfde zijn voor duizenden overeenkomende producten.

Je kunt het enorme beveiligingsprobleem zien. Dit is waarom het internet der dingen de grootste beveiliging is Nachtmerrie Waarom het internet der dingen de grootste beveiligingsnachtmerrie is Op een dag kom je thuis van je werk om te ontdekken dat je cloud-enabled huisbeveiligingssysteem is geschonden . Hoe kon dit gebeuren? Met Internet of Things (IoT) kon je er op de harde manier achter komen. Lees verder .

Gecombineerd met een algemeen misverstand (of is het pure onwetendheid?) Over hoe gemakkelijk het is om een IoT-apparaat geschikt te maken voor schandelijke activiteiten, en er is een echt, wereldwijd probleem.

Een beveiligingsonderzoeker bijvoorbeeld, die in gesprek was met Brian Krebs, vertelde dat ze getuige waren geweest van onveilig beveiligde internetrouters die als SOCKS-proxy's werden gebruikt en openlijk werden geadverteerd. Ze speculeerden dat het gemakkelijk zou zijn om internet-gebaseerde webcams en andere IoT-apparaten te gebruiken voor dezelfde, en talloze andere doeleinden.

En ze hadden gelijk.

Het einde van 2016 zag een massale DDoS-aanval. "Massief, " zegt u? Ja: 650 Gbps (dat is ongeveer 81 GB / s). De beveiligingsonderzoekers van Imperva die de aanval zagen, genoteerd aan de hand van payload-analyse, dat de meerderheid van de stroom afkomstig was van aangetaste IoT-apparaten. Dubbed "Leet" naar een tekenreeks in de payload Zo werken software-installeurs op Windows, macOS en Linux Dit is hoe software-installaties werken op Windows, macOS en Linux Moderne besturingssystemen bieden u eenvoudige methoden om nieuwe applicaties in te stellen . Maar wat gebeurt er eigenlijk wanneer u dat installatieprogramma uitvoert of dat commando uitvoert? Read More, het is het eerste IoT-botnet dat rivaal Mirai is (het enorme botnet dat gericht was tegen de beroemde veiligheidsonderzoeker en journalist, Brian Krebs).

IoT snuiven

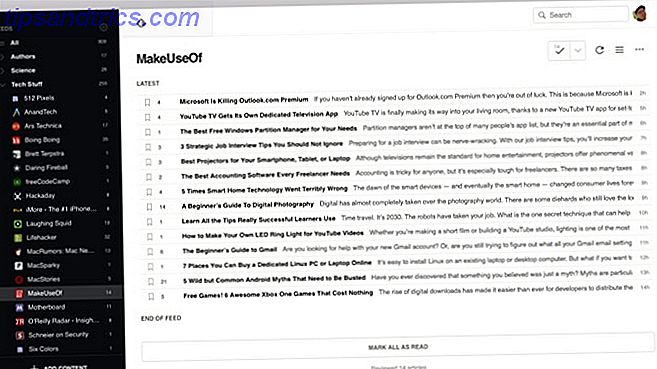

Het Princeton-onderzoek, getiteld A Smart Home is No Castle [PDF], onderzoekt het idee dat "passieve netwerkwaarnemers, zoals internetserviceproviders, mogelijk IoT-netwerkverkeer kunnen analyseren om gevoelige details over gebruikers te achterhalen." Onderzoekers Noah Apthorpe, Dillon Reisman en Nick Feamster kijken naar "een Sense-slaapmonitor 6 slimme gadgets om u te helpen beter te slapen 6 slimme gadgets om u te helpen beter te slapen Een goede nachtrust is nooit een goede manier om een dag te beginnen. Gelukkig zijn er tal van thuisgadgets die je kunnen helpen een goede nachtrust te krijgen. Meer lezen, een Nest Cam Indoor-beveiligingscamera, een WeMo-switch en een Amazon Echo. "

Hun conclusie? Verkeersvingerafdrukken van elk van de apparaten zijn herkenbaar, zelfs wanneer ze zijn gecodeerd.

- Nest Cam - Waarnemer kan uitwijzen wanneer een gebruiker actief een feed controleert of wanneer een camera beweging detecteert in zijn gezichtsveld.

- Sense - Observer kan gebruikersslaappatronen afleiden.

- WeMo - De waarnemer kan detecteren wanneer een fysiek apparaat in een smart home wordt in- of uitgeschakeld.

- Echo - waarnemer kan detecteren wanneer een gebruiker interactie heeft met een intelligente persoonlijke assistent.

Toegang tot de pakketten

Het Princeton-document gaat ervan uit dat een aanvaller (onderscheppende) pakketten (gegevens) rechtstreeks van een ISP snuift. Hun analyse komt rechtstreeks uit pakketmetadata: IP-pakketkoppen, TCP-pakketkopregels en verzend- / ontvangstpercentages. Ongeacht het onderscheppingspunt, als u toegang hebt tot pakketten in transitie, kunt u proberen om gegevens te interpreteren.

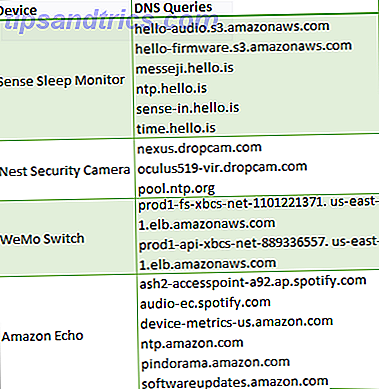

De onderzoekers gebruikten een driestappenstrategie om IoT-apparaten te identificeren die zijn verbonden met hun geïmproviseerde netwerk:

- Apart verkeer in pakketstromen.

- Label streams op type apparaat.

- Onderzoek verkeersstromen.

Deze strategie onthulde dat zelfs als een apparaat communiceert met meerdere services, een potentiële aanvaller "meestal slechts één stream hoeft te identificeren die de apparaatstatus codeert." De onderstaande tabel illustreert bijvoorbeeld DNS-query's die aan elke stream zijn gekoppeld, toegewezen aan een bepaald apparaat .

De onderzoeksresultaten steunen op verschillende aannames, sommige apparaatspecifiek. Gegevens voor de Sense-slaapmonitor gaan ervan uit dat gebruikers "pas onmiddellijk vóór het slapengaan stoppen met het gebruik van hun apparaten, dat iedereen thuis slaapt op hetzelfde moment en hun apparaten niet deelt, en dat gebruikers hun andere apparaten niet laten draaien om netwerk uit te voeren -intensieve taken of updates terwijl ze slapen. "

Versleuteling en conclusies

BII schat dat er tegen 2020 24 miljard IoT-apparaten online beschikbaar zijn. De OWASP-lijst (Open Web Application Security Project) van Top IoT-kwetsbaarheden is als volgt:

- Onveilige webinterface.

- Onvoldoende authenticatie / autorisatie.

- Onveilige netwerkdiensten.

- Gebrek aan transportversleuteling.

- Privacybezorgdheden.

- Onveilige cloudinterface.

- Onveilige mobiele interface.

- Onvoldoende beveiligingsconfiguratie.

- Onveilige software / firmware.

- Slechte fysieke beveiliging.

OWASP heeft die lijst in 2014 uitgegeven - en heeft sindsdien geen update gezien omdat de kwetsbaarheden hetzelfde blijven . En, zoals de onderzoekers van Princeton melden, het is verrassend hoe gemakkelijk een passieve netwerkwaarnemer afgeleid versleuteld slim thuisverkeer kan afleiden. Do not Believe These 5 Myths About Encryption! Geloof deze 5 mythen niet over encryptie! Versleuteling klinkt ingewikkeld, maar is veel eenvoudiger dan de meeste denken. U kunt zich echter een beetje te donker voelen om gebruik te maken van codering, dus laten we een aantal versleutelingsmythes kapot maken! Lees verder .

De uitdaging is het inzetten van geïntegreerde IoT VPN-oplossingen of zelfs overtuigen van IoT-apparaatfabrikanten dat meer beveiliging de moeite waard is (in tegenstelling tot een noodzaak).

Een belangrijke stap zou zijn om een onderscheid te maken tussen apparaattypen. Sommige IoT-apparaten zijn inherent meer privacygevoelig, zoals een geïntegreerd medisch apparaat versus een Amazon Echo. De analyse gebruikte alleen verzend- / ontvangstcijfers van gecodeerd verkeer om het gedrag van gebruikers te identificeren - er is geen diepgaande pakketinspectie nodig. En hoewel aanvullende geïntegreerde beveiligingsfuncties de IoT-apparaatprestaties negatief kunnen beïnvloeden, ligt de verantwoordelijkheid bij fabrikanten om de eindgebruikers enige veiligheid te bieden.

IoT-apparaten zijn in toenemende mate doordringend. Antwoorden op privacyrelevante vragen zijn niet snel beschikbaar en dergelijk onderzoek illustreert die bezorgdheid perfect.

Heb je smart home en IoT-apparaten in je leven ontvangen? Heeft u bezorgdheid over uw privacy nadat u dit onderzoek heeft gezien? Welke beveiliging moeten fabrikanten volgens u in elk apparaat moeten installeren? Laat ons hieronder jouw mening weten!