Telkens wanneer u uw mobiele telefoon gebruikt, gaat u ervan uit dat deze verbinding maakt met een veilige, vertrouwde toren en dat niemand uw telefoonoproepen onderschept. Nou, exclusief de NSA en GCHQ Wat is PRISM? Alles wat u moet weten Wat is PRISM? Alles wat u moet weten De National Security Agency in de VS heeft toegang tot alle gegevens die u opslaat bij Amerikaanse serviceproviders zoals Google Microsoft, Yahoo en Facebook. Ze controleren waarschijnlijk ook het grootste deel van het verkeer dat over de ... Meer lezen, natuurlijk.

Maar wat als dat niet het geval was? Wat als uw telefoon was verbonden met een zendmast die werd bediend door een bedrieglijk persoon, en die persoon onderschepte elke sms. Ooit gebeld. Elke kilobyte aan gegevens verzonden?

Het is waarschijnlijker dan je denkt. Welkom in de vreemde en angstaanjagende wereld van malafide mobiele telefoontorens.

Hoeveel van hen zijn er?

De mobiele markt in de VS is een wonder om te aanschouwen. Er zijn al meer dan 190.000 mobiele telefoontorens in de continentale Verenigde Staten, die gezamenlijk dekking bieden aan meer dan 330.000 mobiele telefoons. Er zijn ook tientallen concurrerende operatoren, die elk hun eigen hardware gebruiken. Dit is een aanvulling op talloze MVNO's Wat is een MVNO en hoe bespaart het geld op uw mobiele factuur? [MakeUseOf Explains] Wat is een MVNO en hoe bespaart dit geld op uw mobiele factuur? [MakeUseOf Explains] In de VS en Canada wordt ons geleerd dat we contracten moeten ondertekenen omdat mobiele telefoons en mobiele service zo prijzig zijn. Dat is een kale leugen. Lees Meer die meeliften op de hardware-infrastructuur van andere operatoren.

Maar hoeveel van die zijn schurkenstaten? Volgens een artikel uit Popular Science in augustus 2014 zijn er 17 torens waarvan bekend is dat ze in de VS actief zijn. Deze zijn verspreid over meerdere staten, hoewel de grootste concentraties te vinden zijn in Texas, Californië, Arizona en Florida. Ze zijn ook vooral geconcentreerd in grote steden, zoals LA, Miami, New York en Chicago.

De ontdekking kwam aan het licht na onderzoek door ESD America - Een fabrikant van versleutelde smartphones met een aangepaste, geharde versie van Android - toonde de diepte van het nep-basisstationprobleem. Deze torens zijn relatief vruchtbaar. Ze zijn te vinden in de belangrijkste bevolkingscentra en industriële centra, maar ook in de nabijheid van militaire en overheidsgebouwen.

Er is hier een potentieel voor ernstige schade. Maar hoe werken ze?

De anatomie van een schurkenbasis

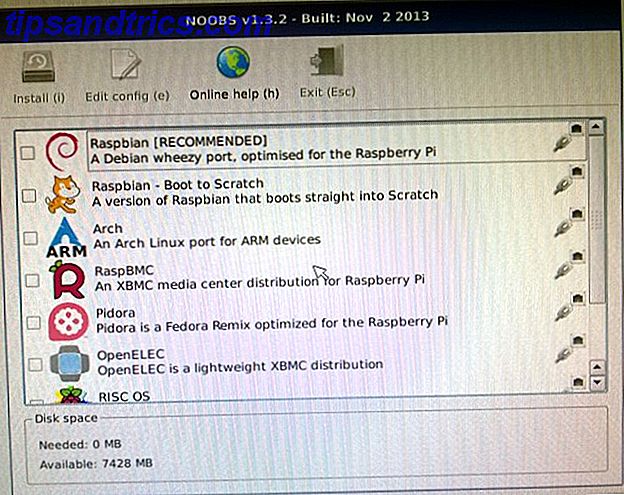

Rogue-basisstations - hierna interceptors genoemd - zien eruit als een standaardbasisstation voor een mobiele telefoon. De eenvoudigste zijn ondoorgrondelijk eenvoudig te maken, met enkele zelfs interceptors in de buurt van het populaire (en goedkope) Raspberry Pi-systeem (het is veelzijdig genoeg 8 Serieus bruikbare computertaken die je kunt doen met een Raspberry Pi 8 serieus bruikbare computertaken die je kunt doen met een Raspberry Pi De hoeveelheid computertaken die u kunt uitvoeren met deze kleine 3, 37 x 2, 21-inch computer is adembenemend. Lees meer) en de gratis, open-source OpenBTS GSM accesspoint-software. Dit maakt de implementatie van het GSM-protocol mogelijk, dat door telefoons wordt gebruikt om met basisstations te communiceren.

Om echt een telefoon te overtuigen dat je een echt basisstation bent, heb je duizenden nodig. Dit beperkt dit soort aanvallen tot een select aantal; namelijk regeringen en grote criminele organisaties. Sommige politiebureaus in de VS hebben ook duizenden besteed aan interceptors die telefoons dwingen om 2G en GPRS te gebruiken in een poging om het verkeer gemakkelijk in realtime te onderscheppen en te decoderen.

Hoe de aanval werkt

Ongeacht welke telefoon je gebruikt, het heeft twee besturingssystemen. De eerste is wat u gebruikt om ermee te communiceren, of dat nu Android, iOS of Blackberry OS is. In combinatie daarmee is een tweede besturingssysteem dat het telefoonverkeer afhandelt. Dit werkt op iets dat de Baseband-chip wordt genoemd. en wordt gebruikt om verbinding te maken met het basisstation en om spraak-, SMS- en dataverkeer te bedienen.

Telefoons maken automatisch verbinding met het dichtstbijzijnde, sterkste signaal van het telefoonsysteem en wanneer ze een nieuwe verbinding maken, sturen ze een zogenaamd IMSI-identificatienummer. Dit nummer identificeert op unieke wijze abonnees en wordt naar een basisstation verzonden zodra een verbinding tot stand is gebracht. Dit wordt verzonden ongeacht de authenticiteit van de toren.

De toren kan dan reageren met een gegevenspakket dat de standaard van codering gebruikt die door de telefoon wordt gebruikt bij communicatie met de toren. Dit hangt af van het gebruikte telefoonprotocol. De standaard spraakcodering in 3G-communicatie (verreweg het meest gebruikte telefoonprotocol) is bijvoorbeeld een eigen standaard genaamd 'KASUMI', die een aantal bekende beveiligingsfouten vertoont. Elke codering is echter beter dan geen codering en een vals basisstation kan alle codering uitschakelen. Dit zou dan kunnen resulteren in een man-in-the-middle-aanval.

Ondertussen geeft de schurken toren al het verkeer door aan een legitieme toren, wat resulteert in voortdurende spraak- en datadiensten, terwijl de gebruiker heimelijk wordt bewaakt. Het is vies.

Wat gedaan kan worden?

Helaas is het bestaan van interceptortorens grotendeels te wijten aan een aantal eigenaardigheden van hoe mobiele telefoons werken. Telefoons vertrouwen grotendeels op basisstations, en basisstations kunnen beveiligingsinstellingen bepalen, waardoor spraak-, SMS- en dataverkeer tijdens het transport kan worden onderschept.

Als je diepe zakken hebt, kun je altijd een cryptofoon kopen die is geproduceerd door ESD America. Deze worden geleverd met iets genaamd 'Baseband Firewalls', dat een extra beveiligingslaag op het basisbandniveau van je telefoon instelt en afdwingt, zodat interceptortorens gemakkelijk te herkennen en gemakkelijk te verhelpen zijn.

Helaas zijn deze niet goedkoop. De GSMK CryptoPhone 500 - die beschikt over specificaties die bijna identiek zijn aan die van de Samsung Galaxy S3 - kost maximaal € 6.300. Voor het grote publiek is dat veel te besteden. Vooral als het gaat om het omgaan met een probleem dat diepte en ernst is, is het nog niet volledig begrepen.

Tot die tijd zijn consumenten kwetsbaar. Een verstandige eerste stap is dat de telefoonfabrikanten fundamenteel veranderen hoe het besturingssysteem van de basisband op elke telefoon werkt, zodat het de authenticiteit van elke toren waarmee het in contact komt, controleert. Dat zou echter tijd kosten en een immense samenwerking tussen telefoonfabrikanten, overheidsregulatoren en netwerkexploitanten.

Maak je je zorgen over interceptoren?

Interceptors zijn eng, maar het is belangrijk om te onthouden dat het aantal geverifieerde schurkenbasisstations in het wild nog steeds erg klein is. Desondanks hebben ze een aantal zeer belangrijke problemen geïdentificeerd met hoe mobiele telefoons werken die een bedreiging vormen voor iedereen die deze apparaten gebruikt.

Ik ben benieuwd wat je denkt. Bezorgd over interceptors? Stuur me een reactie in het vak hieronder.