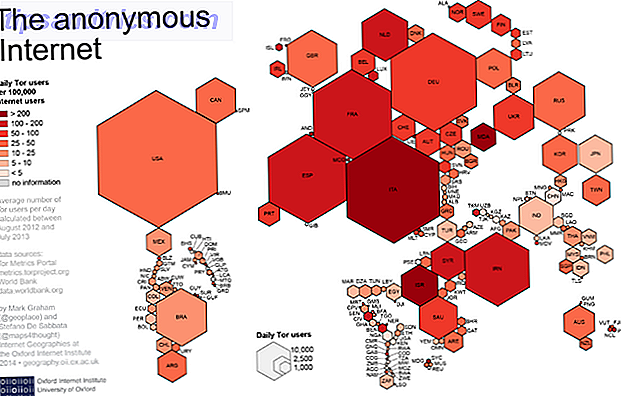

Tor is een van de krachtigste hulpmiddelen voor het beschermen van uw privacy Echt privé browsen: een onofficiële gebruikersgids voor Tor Echt privé browsen: een niet-officiële gebruikershandleiding voor Tor Tor biedt echt anoniem en niet-traceerbaar bladeren en berichten, evenals toegang tot de zogenaamde Tor "Deep Web". Tor kan niet aannemelijk worden gebroken door een organisatie op deze planeet. Meer lezen op internet. Maar zoals een recent experiment bewees, heeft zijn kracht ernstige beperkingen. Vandaag gaan we een beetje praten over hoe Tor werkt, wat het wel en niet doet en hoe het veilig kan blijven tijdens het gebruik ervan.

Tor in een notendop

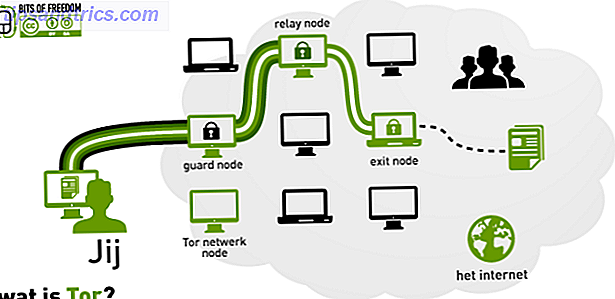

Tor werkt als volgt: wanneer je een bericht verzendt via Tor, wordt het verzonden via een willekeurig gegenereerde cursus in het hele netwerk, met behulp van een cryptografische technologie die bekend staat als "onion routing." Anoniem surfen op het internet met Tor Anoniem Surfen op het internet met Tor Tor is een vrij spel toegankelijk netwerk waarmee internetverkeer veilig en anoniem door het netwerk kan stromen. Meer lezen Het lijkt een beetje op het verzenden van een bericht dat is verzegeld in een reeks enveloppen. Elk knooppunt in het netwerk decodeert het bericht (opent de buitenste enveloppe) en verzendt het nog steeds gecodeerde resultaat (binnenste verzegelde enveloppe) naar het volgende adres. Als gevolg hiervan kan geen enkel knooppunt meer dan één enkele link in de keten zien en wordt het pad van het bericht bijzonder moeilijk te traceren.

Uiteindelijk moet de boodschap echter ergens eindigen. Als het gaat om een "Tor-verborgen service", een server die rechtstreeks is verbonden met het Tor-netwerk, is er geen probleem. Als u Tor echter alleen als een proxy gebruikt om toegang te krijgen tot het gewone internet, wordt het iets gecompliceerder. Op een gegeven moment moet uw verkeer door een zogenaamde 'exit node' gaan - een Tor-knooppunt dat uw pakketten doorgeeft aan het gewone internet.

Uw verkeer is kwetsbaar voor rondsnuffelen vanaf deze exit-knooppunten. Hoe erg is het probleem? Gelukkig hebben sommige onverschrokken onderzoekers onderzoek gedaan naar dit onderwerp.

Slechte knopen vangen

Mononieme Zweedse veiligheidsonderzoeker "Chloe" heeft een slimme techniek ontwikkeld om corrupte knooppunten te bedriegen om zichzelf uit te dagen. In principe werkt het als volgt: Chloe heeft een website opgezet met een legitiem ogende domeinnaam en webontwerp om als een honeypot te dienen. Voor deze specifieke test heeft ze een domein gemaakt dat lijkt op een Bitcoin-verkoper. Vervolgens downloadde ze een lijst met elk afritknooppunt, meldde zich aan bij Tor en gebruikte ze elk afritknooppunt om zich op hun beurt in te loggen op de site, met behulp van een uniek account dat specifiek was voor het betreffende afritknooppunt.

Toen leunde ze achterover en wachtte een maand. Alle knooppunten die inloggegevens proberen te stelen, zien haar inloggen, stelen haar gebruikersnaam en wachtwoord en proberen deze te gebruiken. Haar honeypot-websites zouden de meerdere inlogpogingen opmerken en een notitie maken. Omdat de wachtwoorden uniek zijn voor elk knooppunt, kan Chloe precies bepalen welk knooppunt het lokaas heeft genomen.

De resultaten van het experiment zijn interessant. Van de ongeveer 1400 exit-notities probeerden 16 om het wachtwoord te stelen en in te loggen. Dit nummer is niet alarmerend op het eerste gezicht, maar er zijn een paar feiten die het waard is om te onthouden.

Ten eerste, dit is alleen het oppakken van alleen de knooppunten die geïnteresseerd waren in het snel stelen van een paar snelle Bitcoins - met andere woorden, de ambiently gewetenloze. Meer ambitieuze criminelen daarentegen zouden waarschijnlijk niet op zo'n eenvoudige honeypot verschijnen.

Ten tweede is de schade die kan worden toegebracht door zelfs maar één gewetenloos exitknooppunt aanzienlijk, zoals een niet-gerelateerd Zweeds onderzoek in 2007 leerde. Beveiligingsadviseur Dan Egerstad leidde vijf gecompromitteerde Tor-exitknopen als een experiment en merkte al snel dat hij in het bezit was van inloggegevens voor duizenden servers over de hele wereld - inclusief die van Australische, Indiase, Iraanse, Japanse en Russische ambassades. Dit kwam samen met een enorme hoeveelheid gevoelige informatie.

Egerstad schatte dat 95% van het verkeer dat door zijn knooppunten vloog niet-versleuteld was, waardoor hij volledige toegang tot hun inhoud had. Na het online publiceren van een deel van deze informatie, werd Egerstad overvallen door de Zweedse politie en in hechtenis genomen. Hij beweert dat een van de officieren hem had verteld dat de arrestatie het gevolg was van internationale druk op het lek.

Dit waren slechts vijf corrupte knooppunten! Het is duidelijk dat zelfs een verstrooiing van corrupte Tor-exit-knooppunten een echt probleem vormt. En, zoals Chloe heeft gerapporteerd, Tor's semi-gecentraliseerde systeem voor het opruimen van slechte knooppunten heeft totaal geen actie ondernomen tegen de slechte knooppunten die ze wel heeft geïdentificeerd - ze opereren nog steeds en vermoedelijk nog steeds rondneuzen.

Hoe u Tor veilig kunt gebruiken

Gelukkig maakten de buitenlandse machten wiens informatie op deze manier in gevaar werd gebracht allemaal een fundamentele fout: ze begrepen verkeerd wat Tor is en waarvoor het is. Veel mensen hebben de neiging om aan te nemen dat Tor een end-to-end encryptietool is en dat is het niet. Tor is ontworpen om de oorsprong van uw browsen en berichten te anonimiseren - niet de inhoud ervan. Als u Tor gebruikt om op internet te surfen, kunnen berichten die u verzendt eenvoudig door uw afritknoop worden bekeken. Dat biedt een krachtige stimulans voor gewetenloze mensen om exit-knooppunten in te stellen, uitsluitend voor spionage, diefstal of chantage.

Het goede nieuws is dat je enkele eenvoudige trucs kunt gebruiken om je privacy te beschermen tijdens het gebruik van Tor.

Blijf op het donkere net

De gemakkelijkste manier om veilig te blijven van slechte exit-knooppunten is niet om ze te gebruiken: door vast te houden aan het gebruik van verborgen services binnen Tor zelf, kun je alle communicatie versleuteld houden, zonder dat het ooit over moet gaan naar het bredere internet. Dit werkt goed wanneer mogelijk - maar het is niet altijd praktisch. Het donkere net bevat: Hoe vindt u actieve uienwebsites en waarom zou u naar actieve uienlocaties kunnen zoeken en waarom u misschien ongewenste uiensites wilt, zo genoemd omdat ze eindigen op ".onion", worden gehost als Tor-verborgen services - een volledig anonieme manier om websites te hosten. Lees Meer een klein deel van de websites die beschikbaar zijn op het ruimere internet en wat u vaak wilt, is niet beschikbaar zonder het netwerk te verlaten.

Gebruik HTTPS

Een andere manier om Tor veiliger te maken, is het uitbreiden met een end-to-end encryptieprotocol. Het meest bruikbare is waarschijnlijk HTTPS, waarmee u kunt communiceren met websites in de gecodeerde modus. HTTPS is standaard ingeschakeld in Tor voor sites die dit ondersteunen. Controleer of de knop HTTPS groen is voordat u mogelijk gevoelige informatie verzendt.

Gebruik anonieme diensten

U kunt ook uw veiligheid verbeteren door websites en services te gebruiken die niet vanzelfsprekend rapporteren over uw activiteiten. Google correleert bijvoorbeeld uw zoekactiviteit om te proberen te achterhalen wie u bent. Niet voor enig kwaadaardig doel - gewoon als onderdeel van hun bedrijfsmodel. Dientengevolge, wilt u misschien een service gebruiken zoals Duck Duck Go, die geen informatie over u heeft terwijl u hem gebruikt. Je kunt Tor ook combineren met services zoals Cryptocat om (zeer) privégesprekken te voeren.

Vermijd persoonlijke informatie

Iets verder gaan, is de veiligste manier om te voorkomen dat persoonlijke informatie wordt bespioneerd, om te voorkomen dat je gegevens verzendt om mee te beginnen. Het gebruik van Tor voor onderzoek is prima, maar het zoveel mogelijk vermijden van het uploaden van informatie. Vermijd waar mogelijk chat, e-mail en forums.

Vermijd aanmeldingen

Ten slotte, vermijd als algemene regel websites waarvoor u moet inloggen. Reddit gebruiken via Tor is een potentieel risicovolle propositie, omdat het veel verschillende gedragingen (bladeren, posten en reageren) samenbindt, waardoor een potentiële aanvaller een rijke hoeveelheid informatie krijgt die kan worden gebruikt om u te identificeren. Je moet ook voorzichtig zijn om diensten zoals Facebook die je identiteit al kennen te vermijden, en deze als vanzelfsprekend aan de adverteerders te geven. De complete Facebook Privacygids De complete Facebook Privacygids Privacy op Facebook is een complex beest. Veel belangrijke instellingen zijn verborgen uit het zicht. Hier is een compleet overzicht van elke privacy-instelling op Facebook die u moet kennen. Lees verder . Tor is geen magie en kan u niet beschermen als u ervoor kiest om identificerende informatie te geven aan een tegenpartij zonder belang bij het beschermen van uw privacy.

Hoe te helpen

Dit is allemaal goed en wel voor degenen die voldoende geïnformeerd zijn om deze trucs te gebruiken, maar (helaas) veel van degenen die het meest behoefte hebben aan Tor (bijvoorbeeld burgers van onderdrukkende regimes) zijn het minst geneigd om goed geïnformeerd te zijn over hoe om het goed te gebruiken. Gelukkig heeft Chloe, de onderzoeker die de oorspronkelijke steek heeft opgezet, een overzicht van het project ("BADONIONS" genoemd) gemaakt, samen met een aantal van de gebruikte middelen. Als u over de expertise beschikt, kunt u uw eigen honeypots instellen en slechte knooppunten helpen identificeren en Tor veilig houden.

Heb je vragen? Gebruik de opmerkingen om uw discussie te starten.

Beeldpunten: rode ui via Shutterstock, Wat is Tor, Bewakingscamera, Tor, Privacy

![Is er nog iets over voor Facebook-alternatieven? [Mening]](https://www.tipsandtrics.com/img/internet/445/is-there-anything-left.jpg)

![De voor- en nadelen van het hebben van uw ouders en andere familie als Facebook-vrienden [mening]](https://www.tipsandtrics.com/img/internet/531/pros-cons-having-your-parents-other-family.jpg)