De GHOST-kwetsbaarheid is een fout in een essentieel onderdeel van elke grote Linux-distro. Het zou in theorie mogelijk kunnen maken dat hackers de besturing van computers overnemen zonder een gebruikersnaam of wachtwoord nodig te hebben.

Dat gezegd hebbende, zijn er enkele belangrijke punten om in gedachten te houden:

- De fout is nog nooit in het wild uitgebuit - alleen in experimenten van beveiligingsonderzoekers.

- Er zijn nu patches voor elke grote Linux-distro.

- Als je regelmatig beveiligingsupdates installeert, of een rollende release-distro gebruikt. Hoe kan je profiteren van Linux-vooruitgang nu eerder dan hoe je kunt profiteren van Linux-vooruitgang Nu Linux-ontwikkelingen soms opwindend kunnen worden, vooral als er enkele grote veranderingen zijn in een stukje software. U kunt echter voorkomen dat u profiteert door niet de juiste beslissingen te nemen. Meer lezen, u hoeft zich nergens zorgen over te maken. Installeer de nieuwste updates en je bent gedekt (de updates vereisen een herstart, maar zet het niet uit).

- Als je een verouderde versie van een Linux-distro gebruikt, die niet langer beveiligingsupdates ontvangt, ben je waarschijnlijk kwetsbaar voor GHOST (en een verscheidenheid aan andere exploits).

Het is raar, maar moderne beveiligingskwetsbaarheden hebben merknamen die bedoeld zijn om het bewustzijn te vergroten - Heartbleed is een recent voorbeeld Heartbleed - Wat kunt u doen om veilig te blijven? Heartbleed - Wat kunt u doen om veilig te blijven? Lees meer, met zijn opvallende naam en rode logo. De merken helpen anders obscure bugs in nieuwsverhalen te maken, zodat problemen snel kunnen worden hersteld.

GHOST brengt deze trend naar de Linux-wereld, dankzij een inspanning van Qualys. Ze huurden een PR-team in om hun rol in het vinden van de bug te publiceren, en velen voelden dat het werd overgehyped.

Daar komen we aan. Ten eerste, hier is wat deze fout is, wat deze beïnvloedt en wat deze ons kan leren over hoe Linux-beveiligingsupdates plaatsvinden.

Wat is GHOST?

GHOST is een fout in glibc, een bibliotheek die wordt geleverd met de meeste Linux-distributies en die nodig is om in principe alle software uit te voeren. GHOST zelf is een fout in de "gethostbyname * ()" -functie van glibc, welke toepassingen gebruiken om een webadres naar een IP te converteren.

Dit is waar GHOST zijn naam kreeg: GetHOSTname.

De bug creëert een bufferoverloop, waardoor potentiële hackers code kunnen uitvoeren zonder inloggegevens. Het proof-of-concept van Qualys deed dit door code naar een e-mailserver te sturen - andere use-cases zijn mogelijk.

Interessant is dat het gebrek in 2013 was verholpen, maar op dat moment niet als een beveiligingsrisico werd geïdentificeerd.

Als het probleem jaren geleden was opgelost, waarom is het nu een probleem?

In feite, omdat niemand had gemerkt dat de bug een beveiligingsprobleem was - wat betekent dat de update niet naar veel gebruikers was gepusht.

Linux-distro's zijn een compilatie van een grote verscheidenheid aan verschillende pakketten. Voor de gebruiker betekent dit software zoals Firefox en desktop-omgevingen zoals Gnome, maar dat is eigenlijk slechts het topje van de ijsberg. Veel andere software en bibliotheken, waaronder glibc, maken Linux tot wat het is achter de schermen. Deze projecten hebben allemaal hun eigen teams, die regelmatig hun eigen updates uitbrengen.

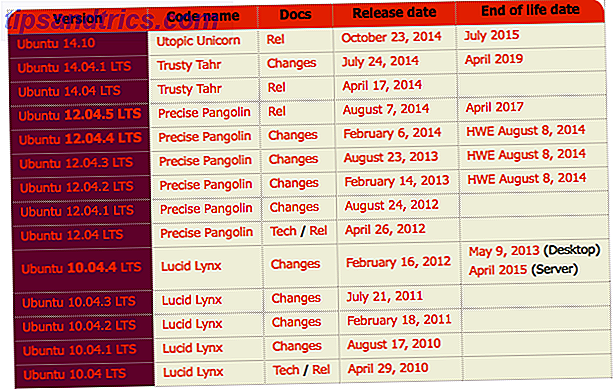

Er zijn veel Linux-distro's die er zijn De beste Linux-besturingssystemen De beste Linux-besturingssystemen Er zijn Linux-distros beschikbaar voor elk doel, wat het kiezen van een moeilijk maakt. Hier is een lijst met de allerbeste Linux-besturingssystemen om te helpen. Meer lezen en ze hebben allemaal verschillende benaderingen om deze updates naar hun gebruikers te pushen. Distro's met Rolling Release worden bijvoorbeeld vrijwel constant bijgewerkt - wat betekent dat gebruikers van Distros zoals Arch sinds 2013 beveiligd zijn.

Ubuntu, om een ander voorbeeld te gebruiken, ziet elke zes maanden een nieuwe versie verschijnen. Deze releases werken over het algemeen alle pakketten bij, die daarna alleen nog maar beveiligingsupdates krijgen. Dit betekent dat versies van Ubuntu die in 2014 of later werden uitgebracht, nooit kwetsbaar waren voor GHOST, maar gebruikers van Ubuntu 12.04 LTS waren (in elk geval totdat een beveiligingsupdate de bug repareerde).

Volgens Symantec omvatten kwetsbare releases:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Interessant is dat ChromeOS-ontwikkelaars het gebrek begin 2014 hebben opgemerkt en het daarom zelf hebben gepatcht. De Linux-wereld merkte het blijkbaar niet.

Moet ik me zorgen maken?

Waarschijnlijk niet: updates zijn naar alle belangrijke distro's gepusht en de bug zelf is volgens beveiligingsdeskundigen overhyped. Om Pawan Kinger te citeren bij Trend Micro:

"Alles bij elkaar genomen, is het risico van daadwerkelijke exploits gericht op GHOST relatief klein in vergelijking met andere kwetsbaarheden zoals Shellshock of Heartbleed." - Pawan Kinger

En om Jake Edge van LWN.net te citeren:

"Hoewel de GHOST glibc-kwetsbaarheid serieus is, lijkt het ook vrij moeilijk te exploiteren - en is ernstig gehypothekeerd." - Jake Edge

Het was zeker een kwetsbaarheid die moest worden gepatcht, maar waarschijnlijk had het geen merknaam en logo nodig - en je zou er niet veel slaap over moeten verliezen.

Wat kunnen gebruikers hiervan leren?

Als er een beveiligingsmythe is die moet sterven 4 Cyber Security Myths That Must Die 4 Cyber Security Myths That Must Die Read More, het is dat Linux-gebruikers zich geen zorgen hoeven te maken over hun beveiliging. Elk besturingssysteem heeft beveiligingsfouten en Linux (hoewel vrij veilig) is geen uitzondering.

En op alle systemen is een van de beste manieren om uzelf te beschermen, alles up-to-date te houden. Dus om samen te vatten:

- Installeer altijd beveiligingspatches.

- Zorg ervoor dat de versie van Linux die op uw pc of uw server wordt uitgevoerd, nog steeds beveiligingspatches ontvangt. Als dat niet het geval is, upgrade dan naar een nieuwere versie.

Doe deze dingen en het komt goed met je.

Ik wil weten: heb je al updates geïnstalleerd? Zo niet, ga er dan naar toe! Kom terug wanneer je klaar bent, en we kunnen hierover praten en meer in de reacties hieronder. Vergeet niet: alleen omdat u Windows niet gebruikt, betekent nog niet dat u helemaal veilig bent 5 Beveiligingssoftware Mythen die gevaarlijke 5 beveiligingssoftware kunnen bewijzen Mythen die gevaarlijke malware kunnen bewijzen, is nog steeds iets! Tientallen miljoenen pc's blijven wereldwijd geïnfecteerd. De schade varieert van onstabiele computers tot identiteitsdiefstal. Wat maakt dat mensen geen malware serieus nemen? Laten we de mythen ontdekken. Lees verder !