Er gebeuren hacks. Het lijkt erop dat bijna elke maand een groot bedrijf de beveiliging van hun computer ondermijnt en hackers met gegevens over miljoenen gebruikers laat slagen. Doel Bevestigt maximaal 40 miljoen Amerikaanse klanten Creditcards Potentieel gehackt doel bevestigt maximaal 40 miljoen Amerikaanse klanten Creditcards mogelijk Hacked Target heeft zojuist bevestigd dat een hack de creditcardgegevens van maximaal 40 miljoen klanten die in de winkels in de Verenigde Staten hebben gewinkeld tussen 27 november en 15 december 2013 heeft kunnen schaden. Meer informatie. Maar wat gebeurt er als het geen corporatie is, maar de Amerikaanse overheid?

Wekenlang is het nieuws uit de Office of Personnel Management (OPM) gestaag slechter geworden. De OPM, een weinig besproken overheidskantoor dat records opslaat van werknemers, is het onderwerp geweest van een hack met werkelijk historische proporties.

De exacte cijfers waren een uitdaging om grip te krijgen. Toen de hack voor het eerst werd aangekondigd, werden onderzoekers ervan verzekerd dat de inbreuk snel werd ontdekt met behulp van het EINSTEIN interne beveiligingsprogramma van de overheid, en het beïnvloedde de records van ongeveer vier miljoen werknemers.

Sindsdien is duidelijk geworden dat de hack per ongeluk is ontdekt, lang nadat deze is voorgekomen - en het daadwerkelijke aantal getroffen is meer dan eenentwintig miljoen .

Helaas kan computerbeveiliging verwarrend en droog zijn. Ondanks alle rapportage hebben velen van u nog steeds geen goed beeld van wat er is gedaan, hoe het is gebeurd of hoe het u beïnvloedt. Ik ga me inspannen om het op te splitsen en een aantal basisvragen over het probleem te beantwoorden.

Hoe is de hack gebeurd?

Er waren tekenen dat dit soort dingen waarschijnlijk een tijdje aanhielden. De Snowden lekken Held of Schurk? NSA modereert zijn houding op Snowden-held of schurk? NSA modereert zijn houding op Snowden Klokkenluider Edward Snowden en John DeLong van de NSA verschenen op de planning voor een symposium. Hoewel er geen debat was, lijkt het erop dat de NSA niet langer Snowden als een verrader schildert. Wat is er veranderd? Read More onthulde hoe slecht federale computerbeveiliging kan zijn, zelfs binnen de theoretisch deskundige NSA. De situatie bij de OPM was nog erger. De open had helemaal geen beveiligingsmedewerkers tot 2013. Ze waren herhaaldelijk gewaarschuwd dat hun beveiligingsprocedures kwetsbaar waren voor inbraak Erger dan Heartbleed? Maak kennis met ShellShock: een nieuw beveiligingsrisico voor OS X en Linux erger dan Heartbleed? Maak kennis met ShellShock: een nieuw beveiligingsrisico voor OS X en Linux Lees meer.

Het beeld van incompetentie wordt aangevuld door rapporten dat de inval tijdens een verkooppresentatie werd ontdekt door CyTech Services, die de malware vond tijdens het demonstreren van hun beveiligingsscans. Het is niet duidelijk hoe lang hackers toegang hadden tot het systeem, maar 'jaren' is een plausibele schatting.

Helaas is dit allesbehalve een geïsoleerd incident bij overheidsinstanties en dat zou u niet moeten verbazen. Kijk naar de prikkels: als Target gehackt wordt, verliezen ze miljoenen dollars aan rechtszaken en verliezen ze de verkoop. Het bedrijf maakt een hit en hun concurrenten eten marktaandeel op. Als een overheidsbureau dezelfde fout maakt, gebeurt er eigenlijk maar heel weinig. Ze vuren een paar offerlammeren af en proberen er tijdens de hoorzittingen plechtig uit te zien, en wachten een paar weken tot de 24-uursnieuwscyclus wordt afgeleid door iets glimmends.

Er is weinig praktische stimulans om te veranderen, en er bestaan maar heel weinig wetten met betrekking tot cyberbeveiliging. Van de weinige wetten die er zijn (zoals FISMA, de Federal Information Security Management Act) worden de meeste niet van dichtbij gevolgd. Ongeveer 75% van de computersystemen van OPM voldeed niet aan die wet.

Dit is een situatie die slecht is en slechter wordt. Het Government Accountability Office meldde in april dat het aantal beveiligingsinbreuken bij federale agentschappen omhoogschoot van 5.500 in 2006 naar meer dan 67.000 in 2014. In een interview met Re / code zegt Gregy Wilshusen, de auteur van het rapport, dat dit komt omdat bureaus hebben vaak verlammende fouten in hun interne beveiligingsprocedures en verhelpen vaak geen kwetsbaarheden zodra ze zijn ontdekt.

"Wanneer we deze bureaus evalueren, zien we vaak dat hun interne testprocedures niets anders inhouden dan het interviewen van de betrokken personen en niet het zelf testen van de systemen [...] We hebben consequent geconstateerd dat de kwetsbaarheden die we identificeren als onderdeel van onze test- en auditprocedures niet worden gevonden of gerepareerd door de agentschappen omdat ze ontoereikende of onvolledige testprocedures hebben. "

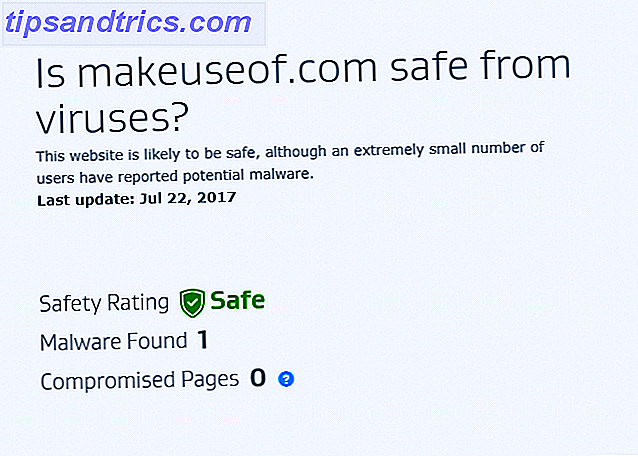

Wat werd er gedaan?

Een ander punt van verwarring heeft te maken met de aard van de informatie waartoe de hackers toegang hadden. De waarheid is dat het behoorlijk divers is, omdat verschillende databases zijn geopend. De informatie omvat burgerservicenummers voor vrijwel iedereen - wat een enorme dreiging van identiteitsdiefstal op zich vormt. Het bevat ook 1, 1 miljoen vingerafdrukrecords, die elk systeem dat op biometrie vertrouwt in gevaar brengt.

Meest verontrustend waren onder de gestolen gegevens miljoenen rapporten die werden verkregen tijdens achtergrondcontroles en aanvragen om veiligheidsonderzoeken. Ik heb deelgenomen aan een aantal achtergrondcontroles, aangezien een alarmerend aantal van mijn oude schoolvrienden nu werken voor de Amerikaanse federale overheid. Deze achtergrondcontroles graven diep. Ze praten met je familie, je vrienden en je kamergenoten om je hele levensbiografie te verifiëren. Ze zijn op zoek naar hints van ontrouw, of betrokkenheid bij een buitenlandse macht, en alles wat mogelijk kan worden gebruikt om je te chanteren: verslaving, ontrouw, gokken, geheime homoseksualiteit, dat soort dingen.

Met andere woorden, als u een federale medewerker wilt chanteren, is dit vrijwel een droom die uitkomt. Het achtergrondcontrolesysteem is uitgeschakeld in de nasleep van de hack en het is niet duidelijk wanneer het weer operationeel zal zijn.

Er is ook de grotere zorg dat de aanvallers lange tijd toegang hadden tot deze systemen.

Wie heeft er last van?

Eenentwintig miljoen is een groot aantal. Het bereik van de direct betrokkenen strekt zich uit over huidige en voormalige federale werknemers, evenals diegenen die een veiligheidsmachtiging hebben aangevraagd en afgewezen zijn. Indirect kan iedereen in de buurt van een federale medewerker (denk aan familie, echtgenoten en vrienden) worden beïnvloed als hun informatie op de achtergrondcontrole wordt vermeld.

Als u denkt dat dit gevolgen kan hebben, biedt de OPM een aantal elementaire hulpmiddelen ter bescherming tegen identiteitsdiefstal in de nasleep van het incident. Als u een van de direct betrokkenen bent, moet u een e-mail ontvangen, omdat de OPM precies weet wie er is getroffen.

Deze beveiligingen houden echter alleen rekening met identiteitsdiefstal en andere redelijk basale aanvallen met behulp van de gegevens. Voor subtielere dingen, zoals afpersing, is er een limiet aan wat de overheid kan doen. De bescherming mist slechts 18 maanden - een patiënt-hacker kan zo lang gemakkelijk op de informatie zitten.

Waar worden de gegevens voor gebruikt?

Ten slotte hebben we de miljoen dollar-vraag. Wie heeft de gegevens genomen en wat willen ze ermee doen? Het antwoord is dat we dit jammer genoeg niet echt weten. Onderzoekers hebben hun vinger gericht naar China, maar we hebben geen concreet bewijs gezien om dit te ondersteunen. Zelfs dan is het niet duidelijk of we het hebben over Chinese freelancers, de Chinese overheid of iets daartussenin.

Dus, zonder de aanvallers of hun motieven te kennen, wat zou er met deze gegevens kunnen worden gedaan?

Direct uit de vleermuis presenteren zich enkele voor de hand liggende opties. Sociale zekerheidsnummers worden niet gemakkelijk veranderd en elk nummer kan worden gebruikt in een potentieel winstgevende identiteitsdiefstal. Het verkopen van deze voor een paar dollar per stuk, kan na verloop van tijd een gezonde uitbetaling van negen cijfers opleveren. Wat motiveert mensen om computers te hacken? Hint: Geld Wat motiveert mensen om computers te hacken? Hint: Money Criminals kunnen technologie gebruiken om geld te verdienen. Je weet dit. Maar je zou verbaasd zijn hoe vernuftig ze kunnen zijn, van het hacken en doorverkopen van servers tot het opnieuw configureren van hen als lucratieve Bitcoin-mijnwerkers. Lees meer voor de hackers, zonder al te veel moeite.

Dan zijn er nog meer ongepaste opties. Laten we zeggen dat je een buitenlandse macht bent en dat je in contact komt met deze informatie. Het enige wat u hoeft te doen is een federale medewerker te vinden met toegang tot een kritisch systeem, met wie u via de hack wat stof op de plank hebt. Misschien is de eerste bereid om hun ontrouw / verslaving / seksualiteit publiek te maken om hun land te beschermen. Maar je hebt miljoenen mogelijke doelen. Vroeg of laat zul je geen patriotten meer hebben. Dit is de echte bedreiging, vanuit een nationaal veiligheidsperspectief - hoewel zelfs een freelance hacker dit kan gebruiken om geld of gunsten af te persen van miljoenen onschuldige mensen.

Beveiligingsexpert Bruce Schneier (met wie we hebben gesproken over privacy en vertrouwen Veiligheidsexpert Bruce Schneier over wachtwoorden, privacy- en vertrouwensbeveiliging Expert Bruce Schneier over wachtwoorden, privacy en vertrouwen Meer informatie over beveiliging en privacy vindt u in ons interview met beveiligingsdeskundige Bruce Schneier. Read More) heeft gespeculeerd dat er een extra risico bestaat dat de aanvallers kunnen knoeien met de inhoud van de database gedurende de tijd dat ze er toegang toe hadden. Het is niet duidelijk dat we zouden kunnen vertellen dat de database was aangepast. Ze zouden bijvoorbeeld mogelijk veiligheidsmachtiging hebben kunnen geven aan buitenlandse spionnen, wat een beangstigende gedachte is.

Wat kunnen we doen?

Helaas is dit waarschijnlijk niet de laatste hack in zijn soort. De soort lakse beveiligingsprocedures die we in de OPM zien zijn niet ongewoon bij overheidsinstanties van zijn omvang. Wat gebeurt er als de volgende hack elektriciteit uitschakelt naar het halve land? Hoe zit het met luchtverkeersleiding? Dit zijn geen belachelijke scenario's. We hebben al malware gebruikt om infrastructuur aan te vallen; herinner aan het Stuxnet-virus, waarschijnlijk het werk van de NSA. Kunnen deze NSA Cyber-spionagetechnieken tegen u worden gebruikt? Zouden deze NSA Cyber-spionagetechnieken tegen u kunnen worden gebruikt? Als de NSA je kan volgen - en we weten dat dit kan - kunnen cybercriminelen dat ook. Hier ziet u hoe door de overheid gemaakte tools later tegen u zullen worden gebruikt. Read More, wat we gebruikten om Iraanse nucleaire centrifuges fysiek te vernietigen?

Onze natuurlijke infrastructuur is beschamend kwetsbaar en zeer cruciaal. Dat is een situatie die niet duurzaam is. En terwijl we over deze hack (en de volgende) lezen, is het belangrijk om onszelf eraan te herinneren dat dit geen kwestie is die verdwijnt wanneer de nieuwscyclus wordt afgeleid of wanneer een paar werknemers worden ontslagen. Dit is een systematische verrotting, die ons nog steeds zal pijn doen, tot we het daadwerkelijk repareren.

Ben je geraakt door de hack? Bezorgd over lage normen voor computerbeveiliging? Laat het ons weten in de reacties!

Beeldcredits: Defcon Conference, Crypto Card Two Factor, US Navy CyberDefense, Credit Card Theft, Keith Alexander