Er is een ernstig beveiligingsprobleem ontdekt met de Bash-shell - een belangrijk onderdeel van zowel de meeste UNIX-achtige besturingssystemen - met aanzienlijke implicaties voor computerbeveiliging wereldwijd.

Het probleem is aanwezig in alle versies van de Bash-scriptingtaal tot versie 4.3, die een meerderheid van Linux-machines en het geheel van computers met OS X. bewerkstelligt en een aanvaller die dit probleem kan misbruiken om hun eigen code te starten.

Benieuwd hoe het werkt en hoe je jezelf kunt beschermen? Lees verder voor meer informatie.

Wat is Bash?

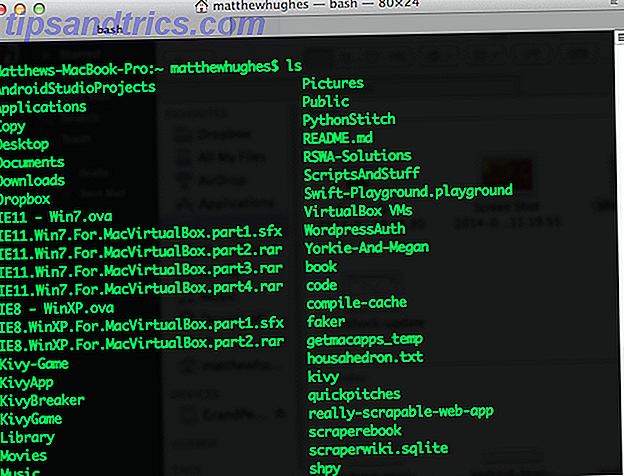

Bash (staat voor Bourne Again Shell) is de standaardopdrachtregelinterpreter die wordt gebruikt op de meeste Linux- en BSD-distributies, naast OS X. Het wordt gebruikt als een methode om programma's te starten, systeemhulpprogramma's te gebruiken en interactie te hebben met het onderliggende besturingssysteem door te starten commando's.

Bovendien staat Bash (en de meeste shells van Unix) het scripten van UNIX-functies in kleine scripts toe. Net als de meeste programmeertalen - zoals Python, JavaScript en CoffeeScript is CoffeeScript JavaScript zonder de kopzorgen CoffeeScript is JavaScript zonder de hoofdpijn Ik heb nog nooit zo veel van JavaScript geschreven. Vanaf de dag dat ik mijn eerste regel schreef, heb ik er altijd tegenop gezien dat alles wat ik erin schrijf altijd als een Jackson lijkt ... Lees meer - Bash ondersteunt functies die in de meeste programmeertalen voorkomen, zoals functies, variabelen en scope.

Bash is bijna alomtegenwoordig, met veel mensen die de term 'Bash' gebruiken om naar alle opdrachtregelinterfaces te verwijzen, ongeacht of ze de Bash-shell daadwerkelijk gebruiken. En als je ooit WordPress of Ghost hebt geïnstalleerd via de opdrachtregel Signed Up voor SSH-only Web Hosting? Do not Worry - Eenvoudig elke websoftware installeren die is aangemeld voor alleen SSH-webhosting? Maak je geen zorgen - Eenvoudig elke websoftware installeren Weet je niet het eerste over het bedienen van Linux via zijn krachtige opdrachtregel? Maak je geen zorgen meer. Meer lezen, of getunneld uw webverkeer via SSH Tunnel Web Traffic met SSH Secure Shell Tunnel Web Traffic met SSH Secure Shell Lees meer, u hebt misschien Bash gebruikt.

Het is overal. Wat deze kwetsbaarheid des te zorgelijker maakt.

De aanval ontleden

De kwetsbaarheid - ontdekt door de Franse veiligheidsonderzoeker Stéphane Chazleas - heeft voor veel Linux- en Mac-gebruikers wereldwijd tot paniek geleid, evenals aandacht getrokken in de technologiepers. En terecht, want Shellshock zag mogelijk dat aanvallers toegang kregen tot bevoorrechte systemen en hun eigen kwaadaardige code uitvoerden. Het is vies.

Maar hoe werkt het? Op het laagst mogelijke niveau wordt geëxploiteerd hoe omgevingsvariabelen werken. Deze worden zowel gebruikt door UNIX-achtige systemen als door Windows Wat zijn omgevingsvariabelen en hoe kan ik ze gebruiken? [Windows] Wat zijn omgevingsvariabelen en hoe kan ik ze gebruiken? [Windows] Zo nu en dan zal ik een kleine tip leren die me doet denken "nou, als ik dat een jaar geleden al kende, zou het mij uren tijd hebben bespaard". Ik herinner me levendig hoe ik ... Lees meer om waarden op te slaan die nodig zijn om de computer goed te laten werken. Deze zijn wereldwijd beschikbaar in het hele systeem en kunnen een enkele waarde opslaan - zoals de locatie van een map of een nummer - of een functie.

Functies zijn een concept dat wordt gevonden in softwareontwikkeling. Maar wat doen ze? Simpel gezegd bundelen ze een set instructies (voorgesteld door regels code), die later kunnen worden uitgevoerd door een ander programma of door een gebruiker.

Het probleem met de Bash-interpreter ligt in de manier waarop het omgaat met het opslaan van functies als omgevingsvariabelen. In Bash wordt de code in functies opgeslagen tussen een paar accolades. Als een aanvaller echter een Bash-code buiten de accolade achterlaat, wordt deze door het systeem uitgevoerd. Hierdoor blijft het systeem wijd open voor een reeks aanvallen, die bekend staan als aanvallen met code-injectie.

Onderzoekers hebben al potentiële aanvalsvectoren gevonden door gebruik te maken van hoe software zoals de Apache-webserver Een apache-webserver in 3 eenvoudige stappen instellen Hoe een Apache-webserver in 3 eenvoudige stappen instellen Wat de reden ook is, op sommige momenten punt wil een webserver op gang krijgen. Of je nu afstand op afstand wilt geven aan bepaalde pagina's of services, je wilt een community ... Lees meer, en gemeenschappelijke UNIX-hulpprogramma's zoals WGET Mastering Wget & Leren Enkele nette downloadtrucs Mastering Wget & Leren Enkele nette downloadtrucs Soms het is niet genoeg om een website lokaal vanuit uw browser op te slaan. Soms heb je een beetje meer kracht nodig. Hiervoor is er een nette kleine command line tool bekend als Wget. Wget is ... Lees meer interactie met de shell en gebruik omgevingsvariabelen.

Die bash-bug is slecht (https://t.co/60kPlziiVv) Ontvang een omgekeerde shell op een kwetsbare website http://t.co/7JDCvZVU3S door @ortegaalfredo

- Chris Williams (@diodesign) 24 september 2014

CVE-2014-6271: wget -U "() {test;}; / usr / bin / touch / tmp / VULNERABLE" myserver / cgi-bin / test

- Hernan Ochoa (@hernano) 24 september 2014

Hoe test je ervoor?

Benieuwd of uw systeem kwetsbaar is? Uitzoeken is eenvoudig. Open een terminal en typ:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test” Als uw systeem kwetsbaar is, wordt het uitgevoerd:

vulnerable this is a test Terwijl een niet-beïnvloed systeem zal uitvoeren:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test" bash: warning: x: ignoring function definition attempt bash: error importing function definition for `x' this is a test Hoe repareer je het?

Op het moment van publicatie had de bug - die werd ontdekt op 24 september 2014 - moeten zijn opgelost en hersteld. U hoeft alleen uw systeem bij te werken. Terwijl Ubuntu en Ubuntu-varianten Dash als hun hoofdschaal gebruiken, wordt Bash nog steeds gebruikt voor sommige systeemfunctionaliteit. Het is daarom aan te raden deze bij te werken. Typ hiervoor:

sudo apt-get update sudo apt-get upgrade Vul op Fedora en andere Red Hat-varianten in:

sudo yum update Apple moet hiervoor nog een beveiligingsfix maken, maar als dat het geval is, zullen ze het via de app store vrijgeven. Zorg ervoor dat u regelmatig controleert op beveiligingsupdates.

Chromebooks - die Linux gebruiken als hun basis, en zonder veel gedoe de meeste distributies kunnen uitvoeren. Hoe Linux op een Chromebook te installeren Linux op een Chromebook installeren Heb je Skype op je Chromebook nodig? Mis je het niet hebben van toegang tot games via Steam? Ben je pijnlijk om VLC Media Player te gebruiken? Start dan met het gebruik van Linux op uw Chromebook. Lees meer - gebruik Bash voor bepaalde systeemfuncties en Dash als hun belangrijkste shell. Google zou op het juiste moment moeten worden geüpdatet.

Wat te doen als je Distro nog geen Bash heeft opgelost

Als je distro nog een fix voor Bash moet vrijgeven, kun je overwegen om van distributies te veranderen of een andere shell te installeren.

Ik zou beginners aanraden Fish Shell te bekijken. Dit wordt geleverd met een aantal functies die momenteel niet beschikbaar zijn in Bash en het nog prettiger maken om met Linux te werken. Deze omvatten autosuggesties, levendige VGA-kleuren en de mogelijkheid om deze vanuit een webinterface te configureren.

Fellow MakeUseOf auteur Andrew Bolster raadt je ook aan om zSH te bekijken, dat is uitgerust met een nauwe integratie met het Git-versiecontrolesysteem en met autocomplete.

@matthewhughes zsh, omdat betere autocomplete en git integratie

- Andrew Bolster (@Bolster) 25 september 2014

De meest kwetsbare Linux-kwetsbaarheid ooit?

Shellshock is al bewapend. Binnen één dag nadat de kwetsbaarheid aan de wereld was onthuld, was het al in het wild gebruikt om systemen te compromitteren. Het is verontrustender dat het niet alleen thuisgebruikers en bedrijven zijn die kwetsbaar zijn. Beveiligingsdeskundigen voorspellen dat de bug ook het militaire systeem en de overheid in gevaar zal brengen. Het is bijna net zo nachtmerries als Heartbleed.

Heilige koe, er zijn veel .mil- en .gov-sites die eigendom worden van CVE-2014-6271.

- Kenn White (@kennwhite) 24 september 2014

Dus alsjeblieft. Update je systemen, oké? Laat me weten hoe je verder gaat, en je gedachten over dit stuk. Het vak Opmerkingen is hieronder.

Fotocredit: zanaca (IMG_3772.JPG)