Safeplug is een speciale router die een anonieme internetverbinding maakt via Tor-netwerk (wat is Tor?); het kost $ 50 - maar je kunt het zelf maken met een Raspberry Pi en USB WiFi-dongle.

In werkelijkheid zul je niet veel sparen: de kosten van de Pi plus een geschikte WiFi-dongle kost je ongeveer $ 50 of meer. Maar doe-het-zelf is leuk, we zullen veel leren in het proces en je hebt waarschijnlijk al een Pi zittend rond het verzamelen van stof.

Boodschappenlijst

- Raspberry Pi (model B)

- SD-kaart van minimaal 4 gigabytes

- ethernetkabel

- Compatibele USB Wifi-adapter - dit betekent in staat te werken in de structuurmodus met hostapd-pakket (zoals deze op basis van RT5370-chipset)

- Micro USB-voedingsadapter

De theorie

We zullen Raspberry Pi aanpassen om als een router te fungeren: hij zal net als elk ander apparaat op een Ethernet-poort op uw bestaande internetrouter worden aangesloten, maar hij zal ook verbinding maken met het anonieme netwerk van Tor. Je kunt onze complete gids voor Tor lezen om meer te weten te komen, maar in essentie werkt het door je internetverzoeken via meerdere computers te verzenden - het overal ter wereld rond te stuiteren - waardoor je vrijwel onvindbaar wordt. De Pi zendt een WiFi-netwerk uit zoals je router waarschijnlijk doet, zodat alle verkeer op de WiFi via Tor naar internet wordt verzonden. Als je nog geen wifi-router hebt en er een wilt, volg dan gewoon de eerste helft van deze tutorial.

Er is natuurlijk een kortere snelheid om dit te doen, zowel via het routeringselement als het eigen Tor-netwerk.

Maar wees gewaarschuwd: als u alleen door Tor bladert, wordt uw sessie niet volledig geanonimiseerd. Uw browser staat vol met in de cache opgeslagen bestanden en cookies die kunnen worden gebruikt om uw aanwezigheid op een website te identificeren (wat is een cookie? Wat is een Cookie en wat heeft het met mijn privacy te maken? [MakeUseOf Explains] Wat is een cookie en wat doet Het heeft te maken met mijn privacy? [MakeUseOf Explains] De meeste mensen weten dat er overal op internet koekjes staan, klaar en bereid om te worden opgegeten door degene die ze het eerst kan vinden. Wacht, wat? Dat kan niet goed zijn. Ja, er zijn cookies ... Lees meer). Zorg ervoor dat deze zijn uitgeschakeld en geblokkeerd (gebruik de incognitomodus) - en log niet vanzelf in op websites.

Ermee beginnen

Brand een nieuwe kopie van de nieuwste Raspian Wheezy-afbeelding op je SD-kaart; sluit de stroom, Ethernet, USB WiFi-adapter aan en start op. U hebt geen monitor of toetsenbord nodig dat is aangesloten - we doen dit allemaal vanaf de opdrachtregel.

Gebruik een IP-scanner Top 3 Portable Network Analysis en Diagnostics Tools Top 3 Portable Network Analysis en Diagnostics Tools Lees Meer om erachter te komen het IP-adres van uw Raspberry Pi (IP Scanner voor OS X werkt goed voor mij), en dan SSH van een opdrachtprompt (hoe SSH te gebruiken in Windows 4 Eenvoudige manieren om SSH te gebruiken in Windows 4 Eenvoudige manieren om SSH te gebruiken in Windows SSH is de de facto oplossing voor veilige toegang tot externe terminals op Linux en andere UNIX-achtige systemen. SSH-server die u wilt openen, u moet een SSH-client downloaden .... Lees meer) met de opdracht:

ssh pi@xxxx waar xxxx het IP-adres van uw Pi is. Het standaard wachtwoord is "raspberry"

Type:

sudo raspi-config om het grafische setupprogramma uit te voeren. Vouw het bestandssysteem uit, sluit het installatieprogramma af en start het opnieuw op. Je moet nog steeds hetzelfde IP-adres hebben - ga je gang en SSH weer terug.

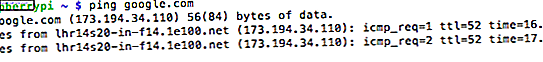

Controleer of de Pi toegang heeft tot internet door te typen

ping google.com vanuit uw SSH-sessie (niet op uw lokale computer). Je zou zoiets als dit moeten zien:

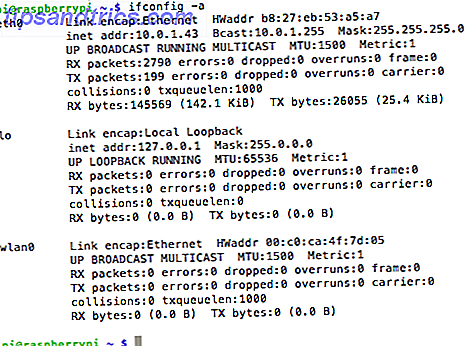

Raak CTRL-C om het te stoppen. Controleer nu of uw WiFi-adapter herkend wordt door te typen:

ifconfig -a Als u wlan0 vermeld ziet, is alles goed. Als dat niet het geval is, wordt uw draadloze adapter niet eens herkend, laat staan in staat om de structuur / AP-modus te gebruiken.

Laten we het systeem bijwerken en wat software installeren. Voer het volgende één voor één uit, doorloop indien nodig aanwijzingen. In de tweede stap verwijderen we de wolfram-engine om een math kernel bug te repareren - we besparen ook 450 megabytes in het proces.

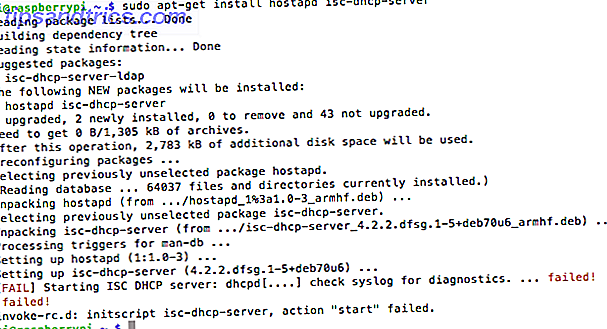

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Hier hebben we een DHCP-server geïnstalleerd, zodat WiFi-clients automatisch een IP-adres kunnen krijgen. Negeer de fout - dit betekent alleen dat we het nog niet helemaal hebben ingesteld.

sudo nano /etc/dhcp/dhcpd.conf Reageer (voeg een # toe om ze te starten) de volgende regels:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Maak een uncomment (verwijder de #) van het woord autoritative uit deze regels:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Blader nu naar beneden en plak in:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Sla op met CTRL-X -> Y -> voer in .

Typ vervolgens:

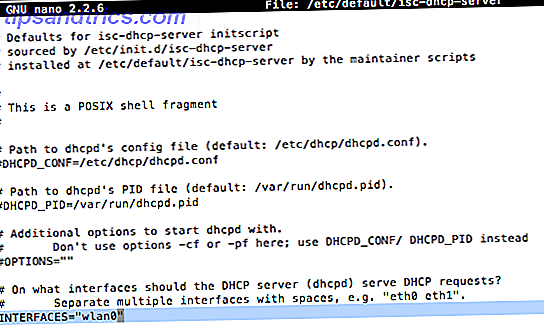

sudo nano /etc/default/isc-dhcp-server Verander de laatste regel zodat deze luidt:

INTERFACES="wlan0"

Dat betekent dat onze DHCP-server moet luisteren op de draadloze interface om IP-adressen te verspreiden. Ten slotte:

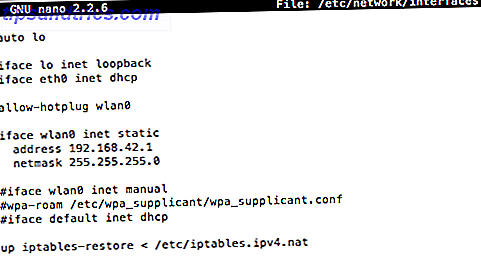

sudo nano /etc/network/interfaces Vervang alles hierna (laat deze regel in):

allow-hotplug wlan0 Hiermee:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Sluit af en sla op (CTRL-X, Y, voer in - onthoud dat, ik zal het niet nog een keer zeggen!) . We hebben nu een statisch IP-adres voor het draadloze netwerk gedefinieerd en we hebben de DHCP-server opdracht gegeven om IP-adressen aan clients toe te wijzen. Geweldig. Typ vervolgens:

sudo ifconfig wlan0 192.168.42.1 Om onze hotspot te definiëren, bewerkt u het configuratiebestand van HostAP als volgt.

sudo nano /etc/hostapd/hostapd.conf Voeg de volgende regels toe, bewerk de ssid (WiFi-netwerknaam) en wpa_passphrase als u dat wenst.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Nu moeten we de Pi vertellen waar ons configuratiebestand is.

sudo nano /etc/default/hostapd Vervang deze regel:

#DAEMON_CONF="" met:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Ten slotte moeten we NAT configureren. NAT, of Network Address Translation, is het proces van het wijzigen van interne netwerk-IP-adressen in één extern IP-adres en het op de juiste manier omleiden van dingen.

sudo nano /etc/sysctl.conf Voeg helemaal onderaan toe:

net.ipv4.ip_forward=1 Opslaan. Voer alle volgende opdrachten uit - plak ze allemaal in één keer. Hier stellen we routeringstabellen in die eigenlijk alleen onze ethernet- en WiFi-adapter verbinden.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Tenslotte, voer:

sudo nano /etc/network/interfaces en voeg toe:

up iptables-restore< /etc/iptables.ipv4.nat tot het einde. Om te testen, lopen we:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf Uw PiTest- netwerk moet nu uitzenden, ervan uitgaande dat u de naam niet hebt gewijzigd. Probeer verbinding te maken vanaf een andere computer of een ander mobiel apparaat en er moet wat foutopsporingsinformatie op het scherm worden weergegeven, zoals dit:

Druk nu op CTRL-C om het programma te annuleren en laten we ervoor zorgen dat dit wordt uitgevoerd als een service bij opnieuw opstarten. Voer deze opdrachten uit:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Nu hebben we de configuratie van het routinggedeelte, maar we moeten Tor nog toevoegen aan de vergelijking - nu hebben we letterlijk zojuist een router gemaakt.

Installeer Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Kopieer en plak deze rechts bovenaan. Negeer al het andere en sla op:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Weg met onze oude routeringstabellen en een uitzondering toevoegen voor SSH zodat we nog steeds kunnen inloggen. We voegen een passthrough toe voor DNS-lookups; en stuurt alle TCP-verkeer (besturingssignalen) naar 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 U kunt de vermeldingen als volgt controleren:

sudo iptables -t nat -L Sla het bestand op zodat het wordt geladen bij opnieuw opstarten.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Schakel het in om te starten bij het opstarten en start het opnieuw op, zodat we het kunnen testen.

sudo update-rc.d tor enable sudo shutdown -r now U kunt een logbestand maken en dit als volgt achterhalen (deze zijn niet noodzakelijk, maar kunnen nuttig zijn voor foutopsporing als u problemen ondervindt).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Ga naar whatismyipaddress.com om te controleren of uw IP niet afkomstig is van uw eigen ISP:

Of gebruik check.torproject.org:

U kunt ondervinden dat Google vraagt om vaak met een Captcha te verifiëren - dit komt omdat Tor vaak wordt gebruikt door spammers en u kunt er niet veel aan doen.

Gefeliciteerd, je bent geanonimiseerd en hebt nu toegang tot verborgen Tor-websites met het .onion- domein (Hoe vind je actieve Uienwebsites? Hoe vind je actieve uienwebsites en waarom zou je graag actieve uienwebsites willen vinden en waarom zou je dat willen? sites, zo genoemd omdat ze eindigen op ".onion", worden gehost als Tor-verborgen services - een volledig anonieme manier om websites te hosten. Lees meer). Doe gewoon niets doms, zoals een website starten met de verkoop van medicijnen voor Bitcoins, of je echte naam overal gebruiken, en het komt goed. Laat het ons weten als je problemen hebt en ik zal proberen te helpen.