Ransomware is een vorm van malware die de normale toegang tot een systeem of bestanden voorkomt, tenzij het slachtoffer losgeld betaalt. De meeste mensen zijn bekend met de crypto-ransomwarevarianten, waarbij bestanden zijn ingekapseld in onversleutelde codering, maar het paradigma is eigenlijk veel ouder dan dat.

Ransomware dateert al bijna tien jaar. Net als veel bedreigingen voor computerbeveiliging, is het afkomstig uit Rusland en aangrenzende landen. Sinds zijn eerste ontdekking is Ransomware geëvolueerd tot een steeds krachtigere bedreiging, in staat om steeds grotere losgeld te extraheren.

Early Ransomware: From Russia with Hate

De eerste ransomware-exemplaren werden tussen 2005 en 2006 in Rusland ontdekt. Deze werden gemaakt door Russische georganiseerde criminelen en waren grotendeels gericht op Russische slachtoffers, evenals op inwoners van de Russisch-Russische buurlanden zoals Wit-Rusland, Oekraïne en Kazachstan.

Een van deze ransomware-varianten werd TROJ_CRYZIP.A genoemd. Dit werd ontdekt in 2006, lang voordat de term werd bedacht. Het beïnvloedde grotendeels machines met Windows 98, ME, NT, 2000, XP en Server 2003. Nadat het werd gedownload en uitgevoerd, identificeerde het bestanden met een bepaald bestandstype en bracht het ze naar een met een wachtwoord beveiligde ZIP-map, na het verwijderen van de originelen. Voor het slachtoffer om hun bestanden te herstellen, zouden ze $ 300 naar een E-Gold-account moeten overboeken.

E-Gold kan worden omschreven als een spirituele voorganger van BitCoin. Een anonieme, op goud gebaseerde digitale valuta die werd beheerd door een bedrijf gevestigd in Florida, maar geregistreerd in Saint Kitts en Nevis, het bood relatieve anonimiteit, maar al snel werd de voorkeur van georganiseerde criminelen als een methode om vies geld wit te wassen. Dit leidde de Amerikaanse regering ertoe om het in 2009 op te schorten en het bedrijf foldde niet lang daarna.

Latere varianten van ransomware gebruiken anonieme crypto-valuta's zoals Bitcoin, prepaid-betaalkaarten en zelfs premium-telefoonnummers als betaalmethode.

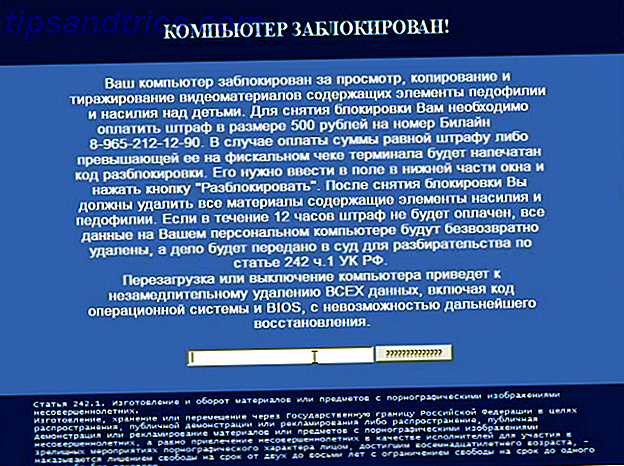

TROJ_RANSOM.AQB is een andere ransomwarevariant die Trend Micro in 2012 heeft geïdentificeerd. De methode van infectie was om de Master Boot Record (MBR) van Windows te vervangen door zijn eigen schadelijke code. Toen de computer opstartte, zag de gebruiker een losgeldbericht geschreven in het Russisch, waarin werd geëist dat het slachtoffer 920 Oekraïense Hryvnia zou betalen via QIWI - een betaalsysteem op basis van Russisch systeem in Cyprus. Als het wordt betaald, krijgt het slachtoffer een code waarmee hij zijn computer weer normaal kan maken.

Omdat veel van de geïdentificeerde ransomware-operatoren worden geïdentificeerd als uit Rusland, kan worden gesteld dat de ervaring die is opgedaan met het richten op de binnenlandse markt, hen beter in staat heeft gesteld om internationale gebruikers te targeten.

Stop, politie!

Tegen het einde van de jaren 2000 en het begin van de jaren 2010 werd ransomware steeds meer erkend als een bedreiging voor internationale gebruikers. Maar er was nog een lange weg te gaan voordat het werd gehomogeniseerd tot de krachtige, crypto-ransomwarevariant die we vandaag zien.

Rond deze tijd werd het gebruikelijk dat ransomware voorkwam als handhaving van de wet om losgeld te verkrijgen. Ze zouden het slachtoffer ervan beschuldigen betrokken te zijn bij een misdaad - van louter inbreuk op het auteursrecht, tot ongeoorloofde pornografie - en zeggen dat hun computer in onderzoek is en op slot is.

Dan zouden ze het slachtoffer een keuze geven. Het slachtoffer kon ervoor kiezen om een "boete" te betalen. Hierdoor worden de (niet-bestaande) kosten weggenomen en krijgt u toegang tot de computer. Als het slachtoffer zou uitstellen, zou de boete verdubbelen. Als het slachtoffer weigerde volledig te betalen, zou de ransomware hen bedreigen met arrestatie, proces en potentiële gevangenisstraf.

De meest algemeen erkende variant van politie-ransomware was Reveton. Wat Reveton zo effectief maakte, was dat het lokalisatie gebruikte om legitiemer te lijken. Het zou uitwerken waar de gebruiker was gevestigd en zich vervolgens voordoen als de relevante lokale wetshandhaving.

Dus als het slachtoffer in de Verenigde Staten was gevestigd, lijkt het losgeld van het ministerie van Justitie. Als de gebruiker een Italiaan was, zou hij de stijl van de Guardia di Finanza aannemen . Britse gebruikers zouden een bericht zien van de London Metropolitan Police of Strathclyde Police.

De makers van Reveton bedekten al hun bases. Het was gelokaliseerd voor vrijwel elk Europees land, evenals Australië, Canada, Nieuw-Zeeland en de Verenigde Staten. Maar het had een fout. Omdat het de bestanden van de gebruiker niet versleutelde, kon het zonder enige nadelige gevolgen worden verwijderd. Dit kan worden bereikt met een antivirus-live-CD of door in de veilige modus op te starten.

CryptoLocker: The First Big Crypto-Ransomware

Crypto-ransomware heeft zo'n tekortkoming niet. Het maakt gebruik van bijna-onbreekbare codering om de bestanden van de gebruiker te interpreteren. Zelfs als de malware is verwijderd, blijven de bestanden vergrendeld. Dit legt een immense druk op het slachtoffer om te betalen.

CryptoLocker was de eerste veel-herkenbare crypto-ransomware CryptoLocker is de meest nare malware ooit en hier is wat je kunt doen CryptoLocker is de meest nare malware ooit. Hier is wat je kunt doen CryptoLocker is een soort kwaadaardige software die je computer volledig onbruikbaar maakt door alle van uw bestanden. Vervolgens wordt er geld gevraagd voordat de toegang tot uw computer wordt geretourneerd. Meer lezen en verscheen eind 2013. Het is moeilijk om de schaal van geïnfecteerde gebruikers met enige nauwkeurigheid te schatten. ZDNet, een zeer gerespecteerd technologisch tijdschrift, heeft vier bitcoin-adressen opgespoord die door de malware werden gebruikt en ontdekte dat ze ongeveer $ 27 miljoen aan betalingen ontvingen.

Het werd verspreid via geïnfecteerde e-mailbijlagen, die werden verspreid via grote spamnetwerken, evenals via het Gameover ZeuS-botnet. Zodra het een systeem had gecompromitteerd, zou het systematisch document- en mediabestanden met sterke RSA public-key cryptografie coderen.

Het slachtoffer zou dan een korte tijd nodig hebben om een losgeld van $ 400 USD of € 400 EUR te betalen, hetzij via Bitcoin, hetzij via GreenDot MoneyPak - een pre-paid voucher systeem, begunstigd door cybercriminelen. Als het slachtoffer niet binnen 72 uur had betaald, dreigden de operators dat ze de privésleutel zouden verwijderen, waardoor decodering onmogelijk zou worden.

In juni 2014 zijn de CryptoLocker-distributieservers uit een coalitie van academici, beveiligingsleveranciers en wetshandhavingsinstanties in Operatie Tovar gehaald. Twee leveranciers - FireEye en Fox-IT - konden toegang krijgen tot een database met persoonlijke sleutels die door CryptoLocker werden gebruikt. Ze brachten vervolgens een dienst uit die slachtoffers toestond hun bestanden gratis te decoderen. CryptoLocker Is Dead: Hier is hoe u uw bestanden terug kunt krijgen! CryptoLocker Is Dead: Hier is hoe u uw bestanden terug kunt krijgen! Lees verder

Hoewel CryptoLocker van korte duur was, bewees het definitief dat het crypto-ransomware-model lucratief kon zijn en resulteerde in een quasi-digitale wapenwedloop. Terwijl beveiligingsbedrijven mitigatie voorbereidden, publiceerden criminelen ooit geavanceerde ransomwarevarianten.

TorrentLocker en CryptoWall: Ransomware wordt slimmer

Een van deze verbeterde ransomwarevarianten was TorrentLocker, die kort na de val van CryptoLocker ontstond.

Dit is een nogal voetgangersvorm van crypto-ransomware. Net als de meeste vormen van crypto-ransomware is de aanvalsvector schadelijke e-mailbijlagen, met name Word-documenten met schadelijke macro's. Hoe u uzelf kunt beschermen tegen Microsoft Word Malware Hoe uzelf kunt beschermen tegen Microsoft Word Malware Wist u dat uw computer kan worden geïnfecteerd door kwaadwillende Microsoft? Office-documenten, of waarvan u de dupe zou kunnen zijn om de instellingen in te schakelen die ze nodig hebben om uw computer te infecteren? Lees verder . Zodra een machine is geïnfecteerd, versleutelt deze het gebruikelijke assortiment media- en kantoorbestanden met behulp van AES-codering.

Het grootste verschil was in de weergegeven losgeldnota's. TorrentLocker geeft het losgeld weer dat vereist is in de lokale valuta van het slachtoffer. Dus als de geïnfecteerde machine in Australië was gebaseerd, zou TorrentLocker de prijs in Australische dollars weergeven TorrentLocker Is A New Ransomware Down Under. En het is kwaad. TorrentLocker is een nieuwe Ransomware Down Under. En het is kwaad. Meer lezen, betaalbaar in BitCoin. Het zou zelfs een lijst maken van lokale BitCoin-uitwisselingen.

Er zijn zelfs innovaties geweest in het infectie- en obfuscatieproces. Neem bijvoorbeeld CryptoWall 4.0, de nieuwste stam in de gevreesde familie van crypto-ransomware.

Dit heeft de manier waarop het systemen infecteert veranderd en hernoemt nu alle geïnfecteerde bestanden, waardoor de gebruiker niet kan bepalen wat gecodeerd is en het moeilijker maakt om te herstellen van een back-up.

Ransomware Now richt Niche-platforms

Overweldigend, ransomware is gericht op computers met Windows en, in mindere mate, op smartphones met Android. De reden hiervoor kan grotendeels worden toegeschreven aan marktaandeel. Veel meer mensen gebruiken Windows dan Linux. Dit maakt Windows een aantrekkelijker doelwit voor ontwikkelaars van malware.

Maar het afgelopen jaar is deze trend begonnen om te keren - zij het langzaam - en we beginnen te zien dat crypto-ransomware wordt gericht op Mac- en Linux-gebruikers.

Linux.Encoder.1 werd in november 2015 ontdekt door Dr.Web - een groot Russisch cyberbeveiligingsbedrijf. Het wordt op afstand uitgevoerd door een fout in het Magento CMS en versleutelt een aantal bestandstypes (kantoor- en mediabestanden, evenals bestandstypen die zijn gekoppeld aan webtoepassingen) met behulp van AES en RSA openbare sleutelcryptografie. Om de bestanden te decoderen, moet het slachtoffer een losgeld van één bitcoin betalen.

Eerder dit jaar zagen we de komst van de KeRanger-ransomware, die gericht was op Mac-gebruikers. Welke beveiligingsbedreigingen komen in 2016 voor tegen Mac-gebruikers? Met welke beveiligingsbedreigingen worden Mac-gebruikers geconfronteerd in 2016? Verdiend of niet, Mac OS X heeft de reputatie veiliger te zijn dan Windows. Maar is die reputatie nog steeds verdiend? Welke beveiligingsrisico's bestaan er voor het Apple-platform en hoe beïnvloeden ze gebruikers? Lees verder . Dit had een ongebruikelijke aanvalsvector, omdat het systemen binnenkwam door de software-updates van Transmission te infiltreren - een populaire en legitieme BitTorrent-client.

Hoewel de dreiging van ransomware voor deze platforms klein is, groeit deze onmiskenbaar en kan niet worden genegeerd.

De toekomst van Ransomware: Destruction as a Service

Hoe ziet de toekomst van ransomware er uit? Als ik het onder woorden moest brengen: merken en franchises.

Laten we het eerst over franchises hebben. Een interessante trend is de afgelopen jaren naar voren gekomen, in het opzicht dat de ontwikkeling van ransomware ongelooflijk is geworden. Tegenwoordig is het, als u geïnfecteerd raakt met ransomware, volkomen aannemelijk dat de persoon die het heeft gedistribueerd, niet de persoon is die het heeft gemaakt.

Dan is er branding. Hoewel veel ransomware-stammen naamsbekendheid hebben verdiend voor de destructieve kracht die ze bezitten, streven sommige fabrikanten ernaar hun producten zo anoniem en generiek mogelijk te maken.

De waarde van een white-label ransomware is dat deze kan worden omgedoopt. Van één grote ransomware-stam kunnen er nog honderden extra verschijnen. Dit is misschien de reden waarom in het eerste kwartaal van 2015 meer dan 725.000 ransomware-samples werden verzameld door McAfee Labs. Dit vertegenwoordigt een kwartaalstijging van bijna 165%.

Het lijkt uiterst onwaarschijnlijk dat wetshandhavingsinstanties en de beveiligingsindustrie dit stijgende tij kunnen tegenhouden.

Ben je geraakt door ransomware? Heb je betaald, gegevens verloren of het probleem op een andere manier opgelost (misschien een back-up)? Vertel ons daarover in de reacties!

Image Credits: privacy en beveiliging door Nicescene via Shutterstock