Inmiddels zouden we ons allemaal bewust moeten zijn van de gevaren van het beveiligen van netwerken met WEP, wat ik eerder liet zien hoe je in 5 minuten kon hacken. Hoe je je eigen WEP-netwerk kunt kraken om erachter te komen hoe onzeker het eigenlijk is hoe je je eigen WEP kunt kraken Netwerk om erachter te komen hoe onveilig het echt is We vertellen je constant dat het gebruik van WEP om je draadloze netwerk te 'beveiligen' echt een dwaashoop is, maar toch doen mensen het nog steeds. Vandaag wil ik je laten zien hoe onveilig WEP echt is, door ... Lees meer. Het advies is altijd geweest om WPA of WPA2 te gebruiken om uw netwerk te beveiligen, met een lang wachtwoord dat niet door brute kracht kon worden gehackt.

Inmiddels zouden we ons allemaal bewust moeten zijn van de gevaren van het beveiligen van netwerken met WEP, wat ik eerder liet zien hoe je in 5 minuten kon hacken. Hoe je je eigen WEP-netwerk kunt kraken om erachter te komen hoe onzeker het eigenlijk is hoe je je eigen WEP kunt kraken Netwerk om erachter te komen hoe onveilig het echt is We vertellen je constant dat het gebruik van WEP om je draadloze netwerk te 'beveiligen' echt een dwaashoop is, maar toch doen mensen het nog steeds. Vandaag wil ik je laten zien hoe onveilig WEP echt is, door ... Lees meer. Het advies is altijd geweest om WPA of WPA2 te gebruiken om uw netwerk te beveiligen, met een lang wachtwoord dat niet door brute kracht kon worden gehackt.

Nou, het blijkt dat er in de meeste routers een aanzienlijke achterdeur is die kan worden uitgebuit - in de vorm van een technologie die WPS wordt genoemd . Lees verder om erachter te komen hoe de hack werkt, hoe u uw eigen netwerk kunt testen en wat u kunt doen om dit te voorkomen.

Achtergrond

WPA zelf is redelijk veilig. De wachtwoordzin kan alleen worden verbroken door brute kracht, dus het is alleen realistisch hackbaar als je een zwak wachtwoord voor één woord hebt gekozen.

WPS is daarentegen een technologie die is ingebouwd in de meeste wifi-routers waarmee u eenvoudig het WPA-wachtwoord kunt omzeilen door een fysieke pincode te gebruiken die aan de zijkant van de router is geschreven, of een knop die u op beide apparaten kunt indrukken om koppel ze.

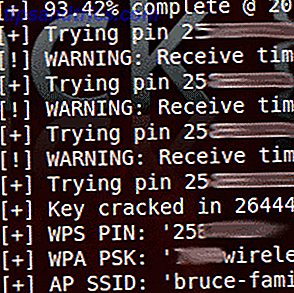

Het blijkt dat de WPS PIN - een magere 8-cijferige code - erg kwetsbaar is voor brute force-aanvallen. Uitgaande van een gevoelige router en een goed signaal, kan de WPS PIN binnen slechts 2 uur worden gehackt. Nadat de WPS-pincode is verkregen, wordt ook de WPA-wachtzin onthuld.

Reaver, uitgebracht door Craig Heffner en beschikbaar om te downloaden op Google Code, is een praktische implementatie die u kunt richten en schieten op levensvatbare netwerken. Hier is een video van in actie (ga door tot het einde als je alleen de volledige wachtwoordzin voor de aanvaller wilt zien) :

Stefan Viehböck ontdekte ook dezelfde kwetsbaarheid onafhankelijk en heeft een vergelijkbare tool uitgebracht die je kunt downloaden. Hier is een video van Stefan's app in actie:

De aanval verzachten

Er zijn een paar methoden om de aanval te verzachten. De eerste is om de WPS-optie op uw router volledig uit te schakelen. Helaas is dit niet mogelijk op elke router en is het meestal standaard ingeschakeld, dus niet-technische gebruikers zijn hier ontvankelijk.

Niet alleen dat, maar ik ontdekte dat op mijn router de optie om WPS PIN UIT TE SCHAKELEN de pincode die aan de zijkant van de router werd geschreven niet echt uitschakelde - alleen de door de gebruiker gedefinieerde PIN. Ik citeer:

Wanneer het is uitgeschakeld, kunnen gebruikers nog steeds een draadloze client toevoegen via WPS met behulp van de methode Drukknop of pincode.

Dus in sommige gevallen lijkt dit een permanente achterdeur te zijn die niet alleen door gebruikersinstellingen kan worden beperkt.

Een tweede optie is om het draadloze netwerk volledig uit te schakelen op gevoelige apparaten, hoewel dit uiteraard geen haalbare optie zal zijn voor de meeste gebruikers die de wifi-functionaliteit voor laptops en mobiele apparaten nodig hebben.

Geavanceerde gebruikers onder u kunnen op dit moment nadenken over MAC-adresfiltering om een lijst in te stellen met specifieke apparaten die mogen deelnemen aan het netwerk - maar dit kan eenvoudig worden omzeild door het MAC-adres van een toegestaan apparaat te vervalsen.

Ten slotte kunnen apparaten een vergrendeling initiëren wanneer opeenvolgende mislukte pogingen worden gedetecteerd. Dit neemt een aanval niet volledig weg, maar verlengt wel de tijd die nodig is om deze te voltooien. Ik denk dat Netgear-routers een automatisch ingebouwd blok van 5 minuten hebben, maar bij mijn testen verhoogde dit de benodigde attacktijd tot maximaal ongeveer een dag.

Een firmware-update kan de tijd verlengen waarvoor apparaten worden geblokkeerd, waardoor de totale tijd die nodig is voor een aanval exponentieel toeneemt), maar dit zou door de gebruiker moeten worden uitgevoerd (onwaarschijnlijk voor de meeste gebruikers) of automatisch worden uitgevoerd wanneer de router opnieuw opstart (als is vaak het geval bij kabeldiensten).

Probeer het zelf

Voor degenen die hun eigen thuisopstellingen willen testen op het beveiligingslek, kunt u de nieuwste code van het Reaver-project op Google Code verkrijgen. Je hebt Linux nodig om het op te testen (ik stel voor Backtrack), evenals een kaart die zorgt voor promiscueuze wifi-monitoring en de juiste stuurprogramma's / aircrack-softwaresuite. Als je mijn laatste zelfstudie over WEP-kraken kon volgen Hoe je je eigen WEP-netwerk kunt kraken om erachter te komen Hoe onveilig het eigenlijk is Hoe je je eigen WEP-netwerk kunt kraken om erachter te komen Hoe onzeker het echt is We vertellen je constant dat het gebruik van WEP om je draadloze netwerk te 'beveiligen' echt een dwaasheng is, maar toch doen mensen het nog steeds. Vandaag wil ik je laten zien hoe onveilig WEP echt is, door ... Lees meer, dit zal ook werken.

Nadat je het pakket hebt gedownload, navigeer je naar de map en typ je (XXXX vervangen door het huidige versienummer, of onthoud dat je op TAB kunt drukken om de console automatisch de opdracht voor je te laten voltooien met de overeenkomende bestandsnaam) :

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure make make install airmon-ng start wlan0 Je zou iets moeten zien over een mon0-interface die wordt gemaakt. Gebruik: om te scannen naar geschikte netwerken:

walsh -i mon0

en om te beginnen met de reaver-aanval, typ (vervangen BSSID door de hexadecimale BSSID van het doelnetwerk):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks

Het spreekt voor zich dat dit een ernstig strafbaar feit op het gebied van draadfraude zou zijn om uit te voeren op elk netwerk waarvoor u geen expliciete toestemming hebt om te testen.

Probleemoplossen

Zorg ervoor dat je de Reaver-wiki bekijkt voor een meer uitgebreide FAQ. Het meest voorkomende probleem dat ik ontdekte was een te zwak signaal, wat betekent dat een volledige WPS-handshake nooit kon worden voltooid of dat dezelfde pincode en een time-out werden herhaald - dit kwam door de 5-minuten uitsluiting van de router.

Ik liet de software echter draaien en na enige tijd probeerde ik wat meer pincodes, totdat mijn thuisnetwerk binnen 8 uur was onderbroken en de 20 aalphanumerieke, gemengde interpunctie-passphrase die ik ijverig had ingesteld op het scherm werd onthuld.

Moet je je zorgen maken?

Dit is nog steeds een nieuwe aanval, maar het is belangrijk dat je je bewust bent van de gevaren en weet hoe je jezelf kunt beschermen. Als u merkt dat uw router kwetsbaar is en een ondersteuningsnummer heeft om te bellen, dan raad ik u aan om te vragen hoe lang het duurt voordat een geschikte firmware-update beschikbaar is, of hoe u het upgradeproces kunt uitvoeren als het al beschikbaar is.

Sommige gebruikers kunnen deze aanval gemakkelijk voorkomen met een eenvoudige wijziging van de instellingen, maar voor de grote aantallen routers die in gebruik zijn, is dit een permanente achterdeur waarvoor alleen een firmware-update enigszins zal verminderen.

Laat het ons weten in de comments als je vragen hebt of dit op je eigen wifi hebt geprobeerd.