We zijn consequent duidelijk op deze website - Apple-hardware is niet langer een veilige haven Mac Malware Is Real, Reddit Bans Racisme ... [Tech News Digest] Mac Malware is echt, Reddit verbiedt racisme ... [Tech News Digest] Door de ontmaskering van Mac-malware, de rij van Reddit-racisme, Apple Music-gebruikers, YouTube gaat verder vanaf 301+, Destiny laat Dinklage vallen en The Human Torch-drone. Meer lezen van hackers, malware, ransomware en andere cyberbedreigingen.

Of je nu Apple-hardware zoals Macs en iPhones of software zoals QuickTime gebruikt, zonder de juiste voorzorgsmaatregelen ben je net zo kwetsbaar als mensen die afhankelijk zijn van Windows en de bijbehorende programma's.

Met dat in het achterhoofd bekijken we enkele van de nieuwste bedreigingen waarvan je op de hoogte moet zijn ...

Snelle tijd

Het grootste Apple-gerelateerde nieuwsverhaal Google neemt XP en Vista op, verwijdert QuickTime voor Windows ... [Tech News Digest] Google verlaat XP en Vista, verwijdert QuickTime voor Windows ... [Tech News Digest] Google Chrome ondersteunt niet langer XP & Vista, QuickTime op Windows is kwetsbaar, Microsoft's Word Flow-toetsenbord komt naar iOS, Vine maakt het gemakkelijker om content te bekijken en de Game of Thrones-opening in 360 ... Read More of 2016 is misschien wel het besluit van het bedrijf om de ondersteuning voor Windows te beëindigen versie van QuickTime.

QuickTime is de multimedia-afspeelsoftware van Apple. Het bestaat al meer dan 25 jaar en is vooraf geïnstalleerd op alle OS X-aangedreven machines.

Het stopzetten van de Windows-versie zou geen verrassing moeten zijn. De laatste release - QuickTime 7 - kwam 11 jaar geleden op de markt, en Apple heeft sindsdien steeds meer updates gedaan (ter vergelijking, Macs hebben nu versie 10.4).

Het verhaal werd begin april 2016 in een nieuw jasje gestoken toen onderzoekers van Trend Micro twee kritieke kwetsbaarheden ontdekten. Apple, dat al had aangekondigd dat ondersteuning voor de Windows-versie zou worden stopgezet, bevestigde dat de kwetsbaarheden niet zouden worden hersteld.

Beide gebreken zijn "heap corruptie, externe code uitvoering kwetsbaarheden". In termen van de leek betekent dit dat een hacker op afstand een computer kan binnendringen als de gebruiker een schadelijke video afspeelt.

Zelfs de Amerikaanse regering is betrokken geraakt bij de situatie; het US Computer Emergency Readiness Team van het Department of Homeland Security (US-CERT) zei het volgende:

"Computersystemen met niet-ondersteunde software worden blootgesteld aan verhoogde cyberbeveiligingsgevaren, zoals een verhoogd risico op kwaadwillende aanvallen of elektronisch gegevensverlies. Door gebruik te maken van de kwetsbaarheden van QuickTime voor Windows kunnen externe aanvallers controle krijgen over de getroffen systemen.

Mogelijke negatieve gevolgen zijn onder meer verlies van vertrouwelijkheid, integriteit of beschikbaarheid van gegevens, evenals schade aan systeembronnen of bedrijfsmiddelen. De enige beschikbare beperking is om QuickTime voor Windows te verwijderen. "

Zorgwekkend is dat het voor sommige gebruikers niet zo eenvoudig is - vooral degenen die vertrouwen op de software van Adobe. Uw gids voor het kiezen van het juiste Adobe-product Uw gids voor het kiezen van het juiste Adobe-product Wanneer de meeste mensen aan Adobe denken, denken ze aan Photoshop of Acrobat Reader. Maar het bedrijf heeft een overvloed aan andere nuttige softwarepakketten waar de meeste mensen niets van weten. Lees verder . Adobe After Effects (de industriestandaard tool voor video-compositing) vertrouwt op QuickTime en het bedrijf heeft aangekondigd dat andere producten ook zijn getroffen.

"Adobe heeft uitgebreid gewerkt aan het verwijderen van afhankelijkheden van QuickTime in professionele video-, audio- en digitale beeldverwerkingstoepassingen en native decodering van vele .mov-indelingen is vandaag beschikbaar.

"Helaas zijn er enkele codecs die afhankelijk blijven van QuickTime op Windows, met name Apple ProRes. We weten hoe vaak deze indeling voorkomt in veel werkstromen en we blijven hard werken om deze situatie te verbeteren, maar hebben momenteel geen geschat tijdsbestek voor native-decodering. "

Het betekent dat Creative Cloud-gebruikers momenteel een grimmige keuze maken - houd QuickTime geïnstalleerd en open jezelf voor beveiligingsbedreigingen, of verwijder het en verlies de mogelijkheid om video's te bewerken.

Het is een ramp.

Apple ID Scam

De Apple ID van een gebruiker is de belangrijkste manier waarop ze omgaan met de services en producten van Apple. De App Store, iTunes Store, iCloud, iMessage, de Apple Online Store en FaceTime vertrouwen er allemaal op.

Het is daarom erg belangrijk om waakzaam te zijn tegen ongeoorloofde toegang - een persoon die uw inloggegevens heeft, heeft toegang tot uw apparaatback-ups, contacten, foto's en meer.

Helaas hebben hackers zijn waarde gerealiseerd.

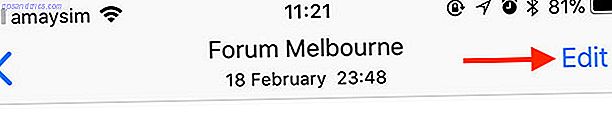

Begin april ontvingen mensen sms-berichten van "AppleInc". Het bericht waarschuwde dat de Apple ID van de persoon bijna zou verlopen en dat ze een link moesten volgen om het probleem op te lossen.

Iemand die op de link heeft geklikt, wordt omgeleid naar een zeer overtuigende mock-up van de Apple ID-startpagina en wordt gevraagd om hun Apple ID-login in te voeren. Als ze dat deden, kregen ze een scherm te zien waarin stond dat het account was vergrendeld en meer informatie nodig was. Het is niet verwonderlijk dat deze "verdere details" namen, adressen, geboortedata, telefoonnummers en creditcardgegevens bevatten. Het bood zelfs een "beveiligingsvraag" aan - om de meisjesnaam, rijbewijsnummer of paspoortnummer van je moeder.

Gelukkig zijn er een paar dingen die je kunt doen om ervoor te zorgen dat je je tegen deze specifieke oplichting verzet:

1. Wees waakzaam - als een bericht er verdacht uitziet, is dat waarschijnlijk het geval.

2. Controleer de URL. Officiële Apple-services bevatten bijna altijd het eigenlijke domein van het bedrijf (Apple.com). De echte Apple ID-pagina is AppleID.Apple.com.

3. Neem bij twijfel rechtstreeks contact op met Apple via de telefoon.

Mac OS X Ransomware

In maart hebben we geleerd over de KeRanger-ransomware. Volgens onderzoekers van Palo Alto Networks was dit het eerste geregistreerde gebruik van functionerende ransomware tegen Macs Mac User With Ransomware? Hoe gemakkelijk te verwijderen deze "malware" bedreiging Mac-gebruiker met Ransomware? Hoe u deze "malware" -bedreiging gemakkelijk kunt verwijderen De FBI Ransomware heeft niet alleen Windows-gebruikers getroffen; Mac-bezitters waren opgelaten om te betalen. Ironisch genoeg was de OSX-versie echter niet echt malware, maar slechts een browserpop-up die eenvoudig kan worden verwijderd. Meer lezen en het OS X-besturingssysteem (een eerdere ransomware die in 2014 werd ontdekt - FileCoder genaamd - was niet voltooid).

Voor degenen die niet weten, werkt ransomware door de toegang tot een computer te beperken en van de betreffende persoon een vergoeding te eisen aan de ontwikkelaars van de malware om de beperking te verwijderen. Er wordt gedacht dat hackers honderden miljoenen dollars per jaar van dergelijke zwendel maken.

De KeRanger-ransomware verspreidde zich van een geïnfecteerd installatieprogramma voor de populaire BitTorrent-client, transmissie-overdracht, de lichtgewicht BitTorrent-clienttransmissie, de lichtgewicht BitTorrent-client Lees meer. Vanwege het open-source karakter van de software geloven experts dat de officiële website is gecompromitteerd en dat de installatiebestanden zijn vervangen door opnieuw gecompileerde kwaadaardige versies, hoewel dit niet is bewezen.

Het werkte door verbinding te maken met zijn commando- en controleservers via het Tor-netwerk, waarna het begon met het coderen van documenten en gegevensbestanden op het systeem. Eenmaal klaar, eiste het $ 400 om de bestanden te ontcijferen.

Er zijn een aantal aspecten van dit specifieke virus. Ten eerste werd het ondertekend met een geldig ontwikkelingscertificaat voor de Mac-app, waardoor het gemakkelijk het Apple Gatekeeper-beveiligingssysteem kon omzeilen. Ten tweede is aangetoond dat de malware nog in ontwikkeling is; latere aanwijzingen suggereren dat het snel zal beginnen met het coderen van back-upbestanden van Time Machine, waardoor gebruikers geen schone installatie kunnen uitvoeren en hun verloren gegevens kunnen herstellen.

Transmission heeft nu een virusvrije versie van zijn software uitgebracht, terwijl Apple heeft aangekondigd dat ze een digitaal certificaat van een legitieme Apple-ontwikkelaar hebben ingetrokken waardoor het virus Gatekeeper kon omzeilen.

Bricked-iPhones

Dit probleem is volledig in handen van Apple en zou verreikende gevolgen kunnen hebben. Simpel gezegd: als je de datum van je iPhone of iPad handmatig instelt op 1 januari 1970, wordt je apparaat gemetseld. (WAARSCHUWING - doe dit niet, vertrouw ons gewoon!).

Onderzoeker Zach Straley ontdekte het gebrek in februari en kondigde het aan via een video op zijn YouTube-kanaal.

De reden waarom dit gebeurt, wordt niet volledig begrepen, maar het probleem kan worden herleid tot de datums waarop coderingsbeveiligingscertificaten worden uitgegeven.

Hoewel het misschien een hilarische manier lijkt om je vrienden in de maling te nemen, is het probleem eigenlijk veel serieuzer. De reden is tweevoudig. Ten eerste maken iDevices automatisch verbinding met draadloze netwerken die ze eerder hebben gezien - dus als u zich op een luchthaven aansluit bij 'Hotspot', maakt uw telefoon in de toekomst automatisch verbinding met een netwerk met de naam 'Hotspot' zonder u dit te vragen. Ten tweede controleren iDevices verschillende "network time protocol" (NTP) -servers over de hele wereld om hun interne datum- en tijdklokken te synchroniseren.

Daarom, als een hacker een van deze NTP-servers vervalst op zijn eigen algemeen genoemde Wi-Fi-netwerk, kunnen ze gemakkelijk de klok van je apparaat onderdrukken. Verbazingwekkend genoeg ontdekten beveiligingsonderzoekers Patrick Kelley en Matt Harrigan dat ze eindeloze apparaten konden baksteenen met slechts $ 120 aan apparatuur.

Apple heeft de fout in iOS 9.3.1 gepatcht. Als u het niet gebruikt, moet u dit onmiddellijk bijwerken. Als u dat niet doet, bent u kwetsbaar.

Apple DRM-fouten

DRM - of "Digital Rights Management" - wordt gebruikt om het delen van eigen hardware en auteursrechtelijk beschermde werken te beperken.

Apple's DRM wordt FairPlay genoemd en wordt gebruikt door de iPhone, iPod, iPad, Apple TV, iTunes, iTunes Store en de App Store. Helaas is het uitgebuit door de AceDeceiver-malware Cracked: AceDeceiver installeert malware op fabriek iPhones Cracked: AceDeceiver installeert malware op fabrieks-iPhones Een nieuwe iPhone-malware kan in de fabriek geconfigureerde iPhones infecteren zonder dat de gebruiker het zich realiseert, door gebruik te maken van fundamentele tekortkomingen in FairPlay van Apple DRM-systeem. Dit verandert dingen. Lees verder .

Het maakt gebruik van een techniek genaamd "FairPlay Man-In-The-Middle (MITM)". Dit is dezelfde techniek die in het verleden is gebruikt om gewantrouwde illegale iOS-apps te installeren, maar dit is de eerste keer dat het wordt gebruikt voor malware.

De mensen achter de aanval kopen een app voor hun telefoon op hun computer en onderscheppen en bewaren vervolgens de autorisatiecode die deze genereert. Speciaal ontworpen software simuleert vervolgens het gedrag van de iTunes-client en geeft iOS-apparaten een trucje door te denken dat de app door het slachtoffer is gekocht - waardoor de hacker uiteindelijk kwaadaardige apps kan installeren zonder medeweten van de gebruiker.

Tussen juli 2015 en februari 2016 bleken drie apps in de App Store kwetsbaar te zijn - elke bypassed Apple's code review Zijn App Stores echt veilig? Hoe malware van smartphones is uitgefilterd Zijn app-winkels echt veilig? Hoe Smartphone Malware wordt uitgefilterd Tenzij u rooted of jailbroken bent, hebt u waarschijnlijk geen malware op uw telefoon. Smartphone-virussen zijn echt, maar app-winkels kunnen ze goed filteren. Hoe doen ze dit? Lees meer minstens zeven keer. De apps zijn inmiddels verwijderd, maar daarmee is het probleem niet opgelost; de apps hoeven maar één keer beschikbaar te zijn voor de hacker om een code te krijgen en de malware te verspreiden.

Op dit moment treft de aanval alleen slachtoffers in China. Er wordt echter van uitgegaan dat FairPlay MITM in de komende maanden en jaren een steeds vaker voorkomende aanvalsvector zal worden voor niet-gejailbreakte iDevices.

Welke bedreigingen heb je ondervonden?

Als u een Apple-gebruiker bent, is het erg belangrijk dat u de bedreigingen begrijpt waarmee u te maken krijgt. De dagen van veiligheid in de vergetelheid zijn allang voorbij en de hardware en software van Apple zijn aantoonbaar net zo kwetsbaar als de producten van een ander bedrijf.

Als je een Mac hebt, zorg er dan voor dat je een goede antivirusoplossing hebt 9 Apple Mac Antivirusopties die je vandaag zou moeten overwegen 9 Apple Mac Antivirus-opties die je tegenwoordig zou moeten overwegen Inmiddels zou je moeten weten dat Macs antivirussoftware nodig hebben, maar welke je zou moeten gebruiken Kiezen? Met deze negen beveiligingssets blijft u vrij van virussen, Trojaanse paarden en alle andere soorten malware. Meer lezen geïnstalleerd. Als u een iPhone bezit, wees dan uiterst waakzaam over welke games en apps u downloadt, vooral als deze niet door reguliere ontwikkelaars worden gepubliceerd. Het niet nemen van voorzorgsmaatregelen zal op zeker moment eindigen in een ramp.

Bent u het slachtoffer geworden van Apple-gebaseerde malware? Misschien zit u midden in de Adobe-vs-QuickTime-situatie? Of ben je nog steeds naïef genoeg om te geloven dat je veilig bent, ongeacht?

Zoals altijd horen we graag van u. U kunt uw mening en mening achterlaten in de opmerkingen hieronder.