Heb je je ooit afgevraagd met wie je Android communiceert op de achtergrond? Misschien ben je niet zo nieuwsgierig (of paranoïde) als ik, maar toch moet je deze app toch eens proberen. Wat je Android-apparaat anderen vertelt en wie die anderen zijn, kan je misschien verrassen of choqueren!

Het primaire doel van de viaProtect-app, ontwikkeld door de fijne mensen van ViaForensics, is om eventuele schokken weg te nemen.

Houd er rekening mee dat deze app in wezen een bètaprogramma is. Op de Google Play-site wordt dit aangeduid als een 'openbare preview'. Wat dat betekent is dat dit een uitgave is om uit te proberen, te zien wat je leuk vindt en niet leuk vindt, en hopelijk zul je een zekere constructieve kritiek geven aan ViaForensics zodat ze het beter kunnen maken. Zoals ik al zei - bèta . Nu dat je dat weet, weet je ook dat je niet te veel aandacht schenkt aan de paar lage beoordelingen voor de app. Een paar mensen hebben zich afgevraagd of het een voorproefje was en verwachtten dat het volledig ontwikkeld en foutloos zou zijn.

Eerste indruk

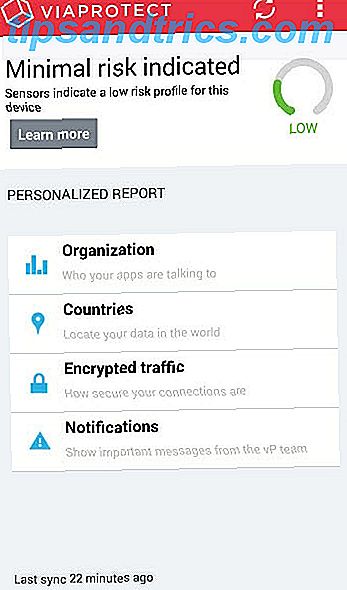

Zodra ik viaProtect begon, vroeg het me of ik me wilde registreren of als gast wilde gebruiken. Registreren is gratis en geeft u veel extra functies en informatie via de webinterface. Ik raad aan om te registreren.

Het platte ontwerp, de gemakkelijk te lezen en te begrijpen navigatie en de directe risicobeoordeling deden me denken dat dit een goed doordachte toepassing was. Zeer goede eerste indruk, vooral voor een beta.

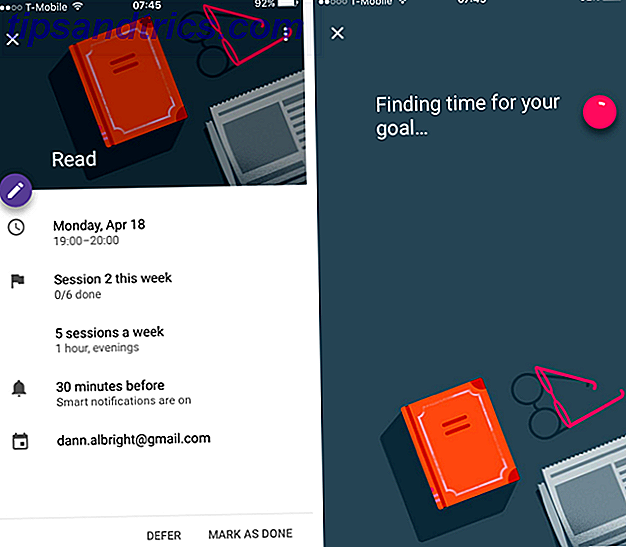

Eerste risicobeoordelingsscherm

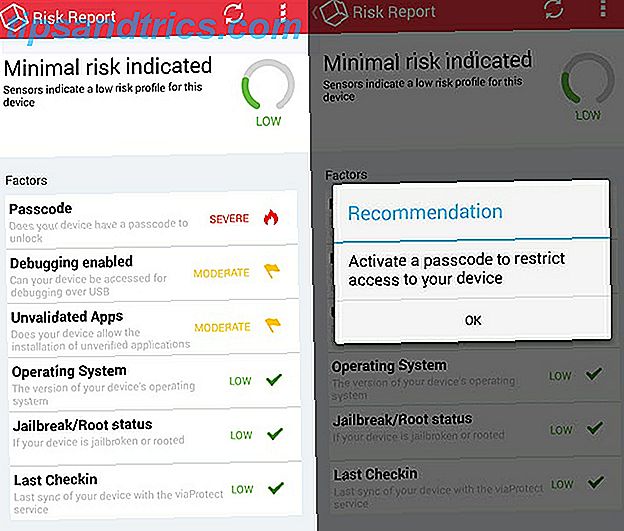

Het eerste volledige scherm dat u tegenkomt, is het risicoverslag . Het ontwerp is vlak, gemakkelijk te lezen en vereist niet dat je probeert om het beveiligingsjargon te achterhalen. Dat is een groot pluspunt. Op mijn apparaat stond dat mijn Android een minimaal risico liep. Net onder de rating is er een knop met het label Meer informatie (sic) .

Toen ik daarop klikte, kreeg ik een meer gedetailleerd overzicht van de factoren die samen de risicoclassificatie vormen: toegangscode, foutopsporing ingeschakeld (sic), ongeautoriseerde apps, besturingssysteem, jailbreak / rootstatus (sic) en laatste checkin (sic) . Al die sics die je net hebt gelezen, betekent dat dat precies is wat de app leest, zelfs als het grammaticaal is, of stilistisch, incorrect.

Ik heb geen toegangscode op mijn Android en dat leverde me een beoordeling Severe op . Omdat foutopsporing was ingeschakeld en ongeldige apps konden worden geïnstalleerd, kreeg ik een matige beoordeling voor elk van deze factoren. Het besturingssysteem up-to-date hebben, mijn Android niet geroot hebben en onlangs ingecheckt zijn via viaProtect, heeft me lage waarderingen opgeleverd. Al die gemiddeld tot de laagrisicorating . Door op die factoren te tikken die als ernstig of matig werden beoordeeld, kreeg ik suggesties voor het oplossen van de problemen.

Uiteraard zou het toevoegen van een wachtwoord en het uitschakelen van foutopsporing en de mogelijkheid om niet-geverifieerde apps te installeren voor mijn risico's zorgen. Als u zich in dezelfde situatie bevindt, zou u waarschijnlijk het advies moeten volgen. Voor de apptests die ik doe, moet ik debugging hebben ingeschakeld en de mogelijkheid hebben om niet-geverifieerde apps te installeren. Het is een risico waar ik mee kan leven.

Ik raad niet aan om je Android-apparaat te rooten, ook al is het misschien handig om dit te doen. Vergeet niet dat het gemak altijd kosten met zich meebrengt. In dit geval zijn de kosten verlaagd Android-beveiliging.

Gepersonaliseerde rapportdetails

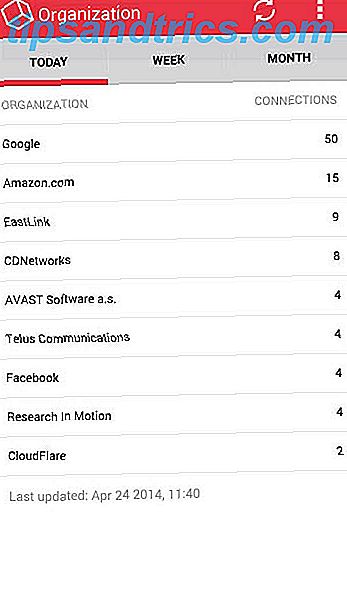

Organisatie

Toen ik op deze knop tikte, kreeg ik een scherm te zien met de top 10 organisaties waarmee mijn Android vandaag communiceerde. Eventueel zou ik de revisie voor de laatste week of zelfs de maand kunnen zien. De lijst met organisaties verbaasde me niet - Google, Amazon en Facebook waren allemaal in de mix. De andere organisaties zijn specifiek voor apps die ik ken die ik gebruik en mijn serviceprovider. Wat ik hier graag zou willen zien, is de mogelijkheid om op een organisatienaam te klikken om precies te zien welke apps deze verbindingen maken.

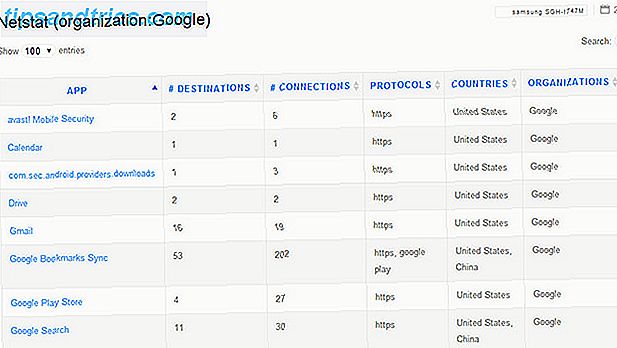

Je kunt die informatie wel vinden op de viaProtect-website. Op de website kon ik meer informatie inwinnen over welke apps met welke organisaties praatten. Ik zou ook naar de afzonderlijke app kunnen gaan en zeer specifieke informatie kunnen bekijken, waaronder andere bestemmingslanden en de verschillende IP-adressen waarmee het verbonden is, en wanneer het voor het laatst op dat IP-adres is aangesloten. Je bent je misschien niet eens bewust dat een app met een andere server praat of weet wat voor soort informatie het verzendt. Daarom is het altijd belangrijk om te weten welke toestemmingen een Android-app nodig heeft. Hoe Android-app-toestemmingen werken en waarom je moet zorgen hoe Android-app-toestemmingen werken en waarom je Android moet dwingen om de toestemmingen te declareren die ze nodig hebben. U kunt uw privacy-, veiligheids- en gsm-facturen beschermen door aandacht te besteden aan toestemmingen bij het installeren van apps - hoewel veel gebruikers ... Lees meer.

landen

Op de pagina Landen zag ik met welke landen mijn Android communiceerde. Ik kon deze samenvattingen zien op basis van het verkeer van vandaag of het verkeer van de afgelopen zeven dagen of de afgelopen dertig dagen. Het was niet verrassend dat de VS en Canada de top twee waren, maar ik was verrast toen Ierland en China op de lijst stonden. Mijn telefoon zien praten met China maakt me altijd een beetje nerveus over veiligheid. Net als de Organisatie-pagina zou ik graag op de vermelde landen willen klikken om te zien welke apps specifiek met deze landen in gesprek waren.

Net als bij Organization, kunt u dieper in de informatie van Landen op de website duiken. Toen ik China binnendrong, zag ik dat sommige Google-apps, Knox, MightyText Make Your Phone Your Phone-tekstberichten met MightyText voor Chrome maken en uw telefoon controleren Tekstberichten met MightyText voor Chrome Het is een beetje "instant" dan e-mail, maar niet zo opdringerig als een telefoontje. Het is handig, maar het is niet vervelend als het goed wordt beheerd. En bovenal, het is een van de meest verslavende ... Lees meer, root en viaProtect hadden IP's benaderd die viaProtect toonde als zijnde in China. Ik graaide wat dieper en ontdekte dat alle IP's die deze apps gebruikten, vermoedelijk in China, feitelijk eigendom zijn van Google en functioneren vanuit Californië. Er is dus weinig ruimte voor verbetering in viaProtect voor deze functie.

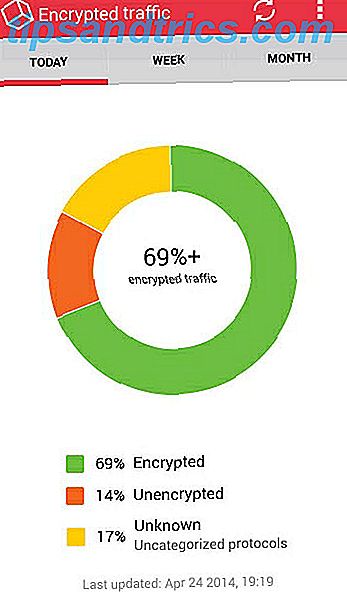

Gecodeerd verkeer

De pagina Versleutelde verkeer was voor mij een beetje interessanter dan de andere pagina's. Net als de andere pagina's kon ik weer statistieken van vandaag, de afgelopen zeven dagen of de afgelopen dertig dagen bekijken.

Ik was aangenaam verrast door hoeveel van mijn verkeer was gecodeerd. Negenenzestig procent van het verkeer was gecodeerd, veertien procent niet-versleuteld en zeventien procent onbekend. U vraagt zich misschien af hoe de app niet kon weten of het verkeer was gecodeerd of niet. De apps die dat verkeer maken, kunnen een eigen communicatieprotocol gebruiken of een type dat nog niet wordt herkend door de ViaProtect-app. Ik zou nogmaals willen kunnen klikken op de verschillende categorieën en zien welke apps verantwoordelijk waren voor de verschillende soorten verkeer. Ik zou ook graag willen zien welk type codering elke app heeft gebruikt. Als een sidenote moet u alle gegevens op uw Android coderen. Gegevens coderen op uw smartphone. Hoe gegevens op uw smartphone te versleutelen Met het Prism-Verizon-schandaal, wat naar verluidt is gebeurd, is dat de National Security Agency van de Verenigde Staten van Amerika ( NSA) is datamining geweest. Dat wil zeggen, ze hebben de oproeprecords van het apparaat Lees apparaat toch doorlopen.

Natuurlijk, net als de andere categorieën, kunt u via de ViaProtect-website die informatie bekijken voor meer informatie. Ik zou graag zien dat al dit boren direct beschikbaar is in de app. Het zou de dingen veel eenvoudiger maken als ik niet in de buurt van een laptop ben. Via de webtoepassing kwam ik erachter dat sommige van de protocollen die onbekend waren bij de Android-app, protocollen waren zoals Apple Push en Google Play. Toen ik me in het onbekende protocolsegment boorde, was er geen informatie over welke toepassingen onbekende protocollen gebruikten. Misschien is dit gewoon iets anders om op te merken dat het een bèta is. De onderstaande afbeelding toont enkele toepassingen die het http- protocol gebruiken.

Andere mogelijkheden

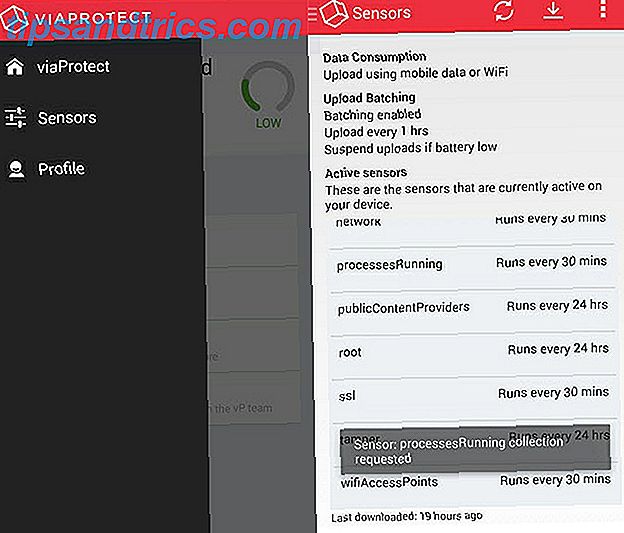

sensoren

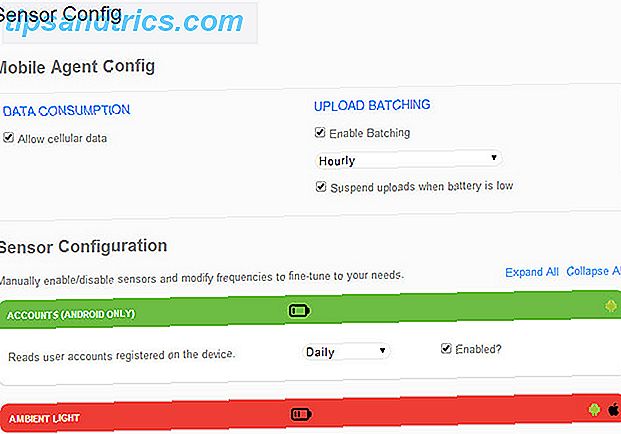

Ik kwam bij het scherm Sensors door op het pictogram viaProtect in de linkerbovenhoek van het scherm te tikken en vervolgens op het pictogram Sensors te tikken. Hier kon ik zien via welke sensoren op mijn apparaat viaProtect gegevens verzamelde en hoe vaak.

Als u een update van de info van een van de sensoren wilt forceren, hoeft u alleen maar lang te tikken. Je ziet een kleine pop-up die je vertelt dat de taak is voltooid.

Veel hiervan zullen misschien niet belangrijk voor u zijn, maar als u een geavanceerde Android-gebruiker bent, kunt u op uw viaProtect-website gaan en aanpassen welke sensoren worden gebruikt en hoe ze worden gebruikt. Meestal wordt dit gedaan om het batterij- en datagebruik te besparen. Groene sensoren zijn momenteel ingeschakeld en sensoren in rood zijn momenteel uitgeschakeld. Aan het einde van de sensorbalk ziet u dat er een Android-logo, een Apple-logo en soms beide zijn. Dat is daar om u te vertellen welke sensoren beschikbaar zijn voor elk platform. Ja, viaProtect is ook beschikbaar op het iOS-platform.

Online hulp

ViaForensics heeft goed werk gedaan door vrij uitgebreide hulp voor viaProtect op de website samen te stellen. Ik zou kunnen beginnen met de snelstartgids en van daaruit verder gaan om vrijwel alles te leren wat ik zou willen weten over viaProtect.

Als u het antwoord dat u zoekt niet kunt vinden, kunt u ook een openbare vraag stellen of een zoekopdracht uitvoeren in de ondersteuningsportal. Natuurlijk zijn ze ook aanwezig op Twitter, Google+, Facebook en LinkedIn. Best indrukwekkend voor een app die momenteel in bèta en gratis is.

Ten slotte

Deze app heeft een grote toekomst ervoor. Elke hype die je misschien op andere websites hebt gelezen, is behoorlijk accuraat. Als u zich zorgen maakt over de beveiliging en de communicatie met uw Android-apparaat, raad ik u aan deze kar eerder dan later te gebruiken.

Heb je viaProtect geïnstalleerd? Wat denk jij ervan? Kent u andere Android-apps die u helpen erachter te komen met wie uw apparaat communiceert? Antwoorden op deze vragen en meer worden altijd verwelkomd in ons commentaargedeelte.

Image Credits: viaProtect welkomstscherm, via viaForensics, Achtergrond achtergrondbestand delen, Green Robot via Shutterstock.