Superfish-malware van Lenovo Lenovo Laptop-eigenaren Let op: uw apparaat is vooraf geïnstalleerd Malware Lenovo-laptopbezitters Let op: uw apparaat is vooraf geïnstalleerd Malware Chinese computerfabrikant Lenovo heeft toegegeven dat laptops die eind 2014 naar winkels en consumenten waren verzonden, vooraf waren geïnstalleerd met malware. Read More heeft de afgelopen week flinke opschudding veroorzaakt. Niet alleen heeft de laptopfabrikant computers met adware geïnstalleerd, maar het maakte die computers ook zeer kwetsbaar voor aanvallen. Je kunt nu Superfish van de hand doen, maar het verhaal is nog niet voorbij. Er zijn veel meer apps om je zorgen over te maken.

Superfish vangen

Lenovo heeft een tool vrijgegeven die Superfish van de hand doet en Microsoft heeft zijn antivirussoftware geüpdatet om de overlast op te vangen en weg te nemen. Andere anti-virussoftware providers zullen snel volgen. Als u een Lenovo-laptop bezit en geen stappen hebt ondernomen om Superfish te verwijderen, moet u dit onmiddellijk doen!

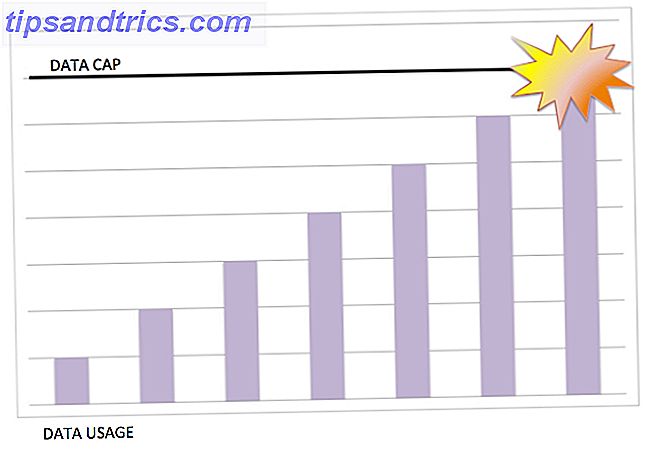

Als je er niet vanaf komt, zul je veel gevoeliger zijn voor man-in-the-middle-aanvallen waardoor het lijkt alsof je communiceert met een beveiligde website wanneer je in feite communiceert met een aanvaller. Superfish doet dit zodat het meer informatie over gebruikers kan krijgen en advertenties in pagina's kan injecteren, maar aanvallers kunnen van dit gat profiteren.

Hoe werkt SSL-kaping?

Superfish gebruikt een proces genaamd SSL-kaping om de gecodeerde gegevens van gebruikers te achterhalen. Het proces is eigenlijk vrij eenvoudig. Wanneer u verbinding maakt met een beveiligde site, doorlopen uw computer en de server een aantal stappen:

- Uw computer maakt verbinding met de HTTP-site (onveilig).

- De HTTP-server leidt u om naar de HTTPS-versie (beveiligd) van dezelfde site.

- Uw computer maakt verbinding met de HTTPS-site.

- De HTTPS-server biedt een certificaat, dat een positieve identificatie van de site biedt.

- De verbinding is voltooid.

Tijdens een man-in-the-middle aanval komen de stappen 2 en 3 in gevaar. De computer van de aanvaller fungeert als een brug tussen uw computer en de beveiligde server en onderschept alle informatie die tussen de twee wordt doorgegeven, mogelijk inclusief wachtwoorden, creditcardgegevens of andere gevoelige gegevens. Een meer complete uitleg is te vinden in dit geweldige artikel over man-in-the-middle-aanvallen. Wat is een doorsnee-aanval? Beveiliging Jargon verklaarde wat een man-in-het-middenaanval is? Beveiliging Jargon uitgelegd Als je hebt gehoord van "man-in-the-middle" -aanvallen, maar niet helemaal zeker bent wat dat betekent, is dit het artikel voor jou. Lees verder .

De haai achter de vis: Komodia

Superfish is een stukje Lenovo-software, maar het is gebouwd op een framework dat al bestaat, gemaakt door een bedrijf genaamd Komodia. Komodia maakt een aantal verschillende hulpmiddelen, waarvan de meeste zijn gebouwd rond het onderscheppen van SSL-gecodeerd internetverkeer, het snel ontcijferen en de gebruiker toestaan verschillende dingen te doen, zoals filtergegevens of bewaakt gecodeerd browsen.

Komodia stelt dat hun software kan worden gebruikt voor zaken als ouderlijk toezicht, het filteren van potentieel onthullende informatie van gecodeerde e-mails en het injecteren van advertenties in browsers die het aantal extensies dat wordt toegevoegd beperken. Vanzelfsprekend bestaan er goede en enkele slechte potentiële toepassingen voor deze software, maar het feit dat het uw SSL-verkeer decodeert zonder u enig idee te geven dat u niet langer veilig surft, is zeer zorgwekkend.

Om een lang verhaal kort te maken, heeft Superfish een beveiligingscertificaat met één wachtwoord gebruikt. Wat is een veiligheidscertificaat voor de website en waarom zou u erom geven? Wat is een veiligheidscertificaat voor de website en waarom zou u dit belangrijk vinden? Lees meer, wat betekent dat iedereen die het wachtwoord voor dat certificaat had toegang zou hebben tot alle verkeer dat wordt gecontroleerd door Superfish. Dus wat gebeurde er nadat Superfish werd ontdekt? Iemand heeft het wachtwoord gekraakt en gepubliceerd, waardoor een groot aantal Lenovo-laptopgebruikers kwetsbaar is.

Een beveiligingsonderzoeker meldde in een blogpost dat het wachtwoord "komodia" was. Serieus.

Maar Superfish is niet de enige software die komodia-kaders gebruikt. Een Facebook-beveiligingsonderzoeker ontdekte onlangs dat meer dan twaalf andere stukjes software Komodia-technologie gebruiken, wat betekent dat een groot aantal SSL-verbindingen kan worden aangetast. Ars Technica meldde dat meer dan 100 klanten, waaronder Fortune 500-bedrijven, ook Komodia gebruiken. En een aantal andere certificaten zijn ook ontgrendeld met het wachtwoord "komodia."

Andere SSL-kapers

Terwijl Komodia een grote vis is in de SSL-kaping-markt, zijn er anderen. PrivDog, een Comodo-service die advertenties van websites met vertrouwde advertenties vervangt, bleek een kwetsbaarheid te hebben die ook man-in-the-middle-aanvallen mogelijk zou maken. Onderzoekers zeggen dat de kwetsbaarheid van PrivDog nog erger is dan Superfish.

Dit is ook niet ongebruikelijk. Veel gratis software wordt gebundeld met andere adware en andere dingen die je eigenlijk niet wilt (How-To Geek heeft hier een geweldig experiment op geplaatst), en velen van hen gebruiken SSL-kaping om de gegevens te inspecteren die je verzendt gecodeerde verbindingen. Gelukkig zijn sommige van hen ten minste een beetje slimmer met hun beveiligingscertificaatpraktijken, wat betekent dat niet elke SSL-kaper beveiligingsgaten veroorzaakt die zo groot zijn als die door Superfish of PrivDog zijn gemaakt.

Soms zijn er goede redenen om een app toegang te geven tot uw gecodeerde verbindingen. Als uw antivirussoftware bijvoorbeeld uw communicatie met een HTTPS-site niet kan decoderen, kan deze niet voorkomen dat malware uw computer via een beveiligde verbinding infecteert. Ouderlijk toezicht software heeft ook toegang tot beveiligde verbindingen nodig, of kinderen kunnen alleen HTTPS gebruiken om de inhoudsfiltering te omzeilen.

Maar als adware je versleutelde verbindingen controleert en opent om ze aan te vallen, zou je je zorgen moeten maken.

Wat moeten we doen?

Helaas moeten veel man-in-the-middle-aanvallen worden voorkomen door maatregelen aan de serverkant, wat betekent dat u mogelijk wordt blootgesteld aan dit soort aanvallen zonder het te weten. U kunt echter een aantal maatregelen nemen om uzelf veilig te houden. Filippo Valsorda heeft een web-app gemaakt die zoekt naar Superfish, Komodia, PrivDog en andere SSL-deactiveringssoftware op je computer. Dat is een goede plek om te beginnen.

U moet ook letten op certificaatwaarschuwingen, controleren op HTTPS-verbindingen, voorzichtig zijn met openbare Wi-Fi en up-to-date antivirussoftware gebruiken. Controleer welke browserextensies zijn geïnstalleerd in uw browser en verwijder degene die u niet herkent. Wees voorzichtig met het downloaden van gratis software, omdat er veel adware mee is meegeleverd.

Buiten dat, is het beste wat we kunnen doen onze woede communiceren naar de bedrijven die deze technologie produceren en gebruiken, zoals Komodia. Hun website is onlangs verwijderd, naar verluidt door een distributed denial-of-service-aanval What Is a DDoS Attack? [MakeUseOf Explains] Wat is een DDoS-aanval? [MakeUseOf Explains] De term DDoS fluit voorbij als cyberactivisme massaal zijn hoofd opsteekt. Dit soort aanvallen maken internationale krantenkoppen vanwege meerdere redenen. De problemen die de start zijn van die DDoS-aanvallen zijn vaak controversieel of zeer ... Lees meer, wat suggereert dat veel mensen snel hun ongenoegen kenbaar maakten. Het is tijd om duidelijk te maken dat SSL-kaping volledig onacceptabel is.

Wat denk je van adware met SSL-kaping? Denk je dat we een beroep moeten doen op bedrijven om deze praktijk te stoppen? Moet het zelfs legaal zijn? Deel je gedachten hieronder!

Afbeelding credits: Shark cartoon Via Shutterstock, HTTPS beveiligde verbinding meld je aan via Shutterstock.