De term DDoS fluit voorbij als cyberactivisme massaal zijn hoofd opsteekt. Dit soort aanvallen maken internationale krantenkoppen vanwege meerdere redenen. De problemen die de start zijn van die DDoS-aanvallen zijn vaak controversieel of zeer politiek. Omdat een groot aantal reguliere gebruikers wordt getroffen door de aanvallen, is het een probleem dat speelt met de mensen.

De term DDoS fluit voorbij als cyberactivisme massaal zijn hoofd opsteekt. Dit soort aanvallen maken internationale krantenkoppen vanwege meerdere redenen. De problemen die de start zijn van die DDoS-aanvallen zijn vaak controversieel of zeer politiek. Omdat een groot aantal reguliere gebruikers wordt getroffen door de aanvallen, is het een probleem dat speelt met de mensen.

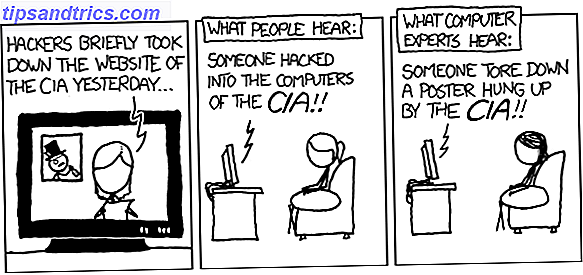

Misschien nog belangrijker is dat veel mensen niet weten wat een DDoS-aanval is. Ondanks de stijgende frequentie, kijkend naar de krantenkoppen, kunnen DDoS-aanvallen van digitaal vandalisme tot volledig cyberterrorisme zijn.

Dus wat betekent een DDoS of Distributed Denial of Service-aanval? Hoe werkt het en hoe beïnvloedt het het beoogde doel en zijn gebruikers? Dit zijn belangrijke vragen, en dit is waar we ons op zullen richten in dit geval van MakeUseOf Explains .

Denial Of Service

Voordat we het probleem van DDoS of Distributed Denial of Service aanvallen aanpakken, laten we de grotere groep Denial of Service (DoS) -kwesties bekijken.

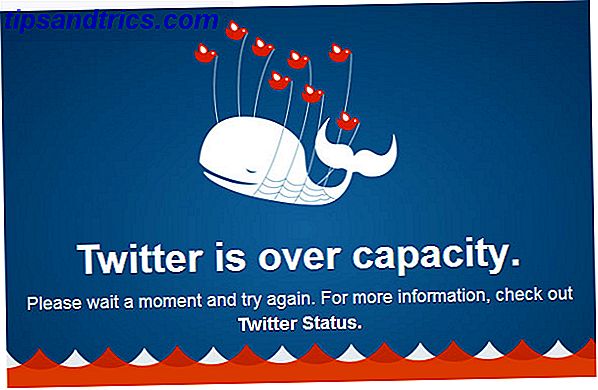

Denial of Service is een breed probleem. Simpel gezegd, een website ervaart DoS-problemen wanneer het niet langer in staat is om zijn reguliere gebruikers te onderhouden. Wanneer te veel mensen massaal naar Twitter komen, verschijnt de Fail Whale, waarmee wordt aangegeven dat de website de maximale capaciteit heeft bereikt en verstreken. In wezen ervaart Twitter DoS.

Meestal worden deze problemen geïnitieerd zonder kwaad opzet. Een grote website linkt naar een kleine website, die niet is gebouwd voor hetzelfde verkeersniveau.

Een Denial of Service Attack duidt dan op kwaadaardige bedoelingen. De aanvaller besteedt moeite aan het proberen DoS-problemen op te lossen. De technieken die hier worden gebruikt, variëren enorm: een DoS-aanval verwijst naar het beoogde resultaat van de aanval, niet naar de manier waarop het wordt uitgevoerd. Door de bronnen van het systeem te belasten, kan het het systeem doorgaans onbeschikbaar maken voor zijn reguliere gebruikers, waardoor het systeem uiteindelijk volledig kapot gaat.

Gedistribueerde (DDoS) aanvallen

Het verschil tussen Distributed Denial of Service (DDoS) en normale DoS-aanvallen is de reikwijdte van de aanval. Wanneer een DoS wordt uitgevoerd door een enkele aanvaller die één enkel systeem gebruikt, wordt een gedistribueerde aanval uitgevoerd over meerdere aanvalssystemen.

Vrijwillige deelnemende agenten

Soms komen meerdere aanvallers samen, die elk vrijwillig deelnemen aan de aanval. Software die wordt gebruikt voor stresstestsystemen of software die specifiek is ontworpen om ravage aan te vallen, is op elk systeem geïnstalleerd. Om de aanval te laten werken, moet deze worden gecoördineerd. Gecoördineerd via IRC-chatrooms, forums of zelfs Twitter-feeds, gooien de aanvallers zichzelf massaal op één doelwit, proberen het te overspoelen met activiteit om het gebruik te verstoren of het systeem te laten crashen.

Toen PayPal, Visa en MasterCard tegen het einde van 2010 boycotten met WikiLeaks, voerden WikiLeaks-voorstanders een gecoördineerd DDoS uit, waarmee ze tijdelijk de startpagina van meerdere websites afsloten. Soortgelijke aanvallen zijn gericht tegen andere banken en zelfs nationale veiligheidsdiensten.

Wat hier belangrijk is om te onthouden, is dat de storefront van de website overstroomd en gecrasht is, terwijl de interne netwerken van de bank en beveiligingsagentschappen meestal onaangetast blijven, zoals uitgelegd in XKCD-strip 932, hierboven weergegeven.

Zombie-systemen of botnets

Een Distributed Denial of Service-aanval vereist meerdere aanvalssystemen. Het vereist meestal geen meerdere aanvallers. Vaak worden grootschalige aanvallen niet uitgevoerd via de eigen computer van de aanvaller, maar via een groot aantal geïnfecteerde zombiesystemen. Aanvallers kunnen misbruik maken van een zero day-kwetsbaarheid. Wat is een Zero Day-kwetsbaarheid? [MakeUseOf Explains] Wat is een Zero Day-beveiligingslek? [MakeUseOf Explains] Lees meer en gebruik een worm of een trojaans paard Wat is een Zero Day-kwetsbaarheid? [MakeUseOf Explains] Wat is een Zero Day-beveiligingslek? [MakeUseOf Explains] Read More om controle te krijgen over een groot aantal aangetaste systemen. De aanvaller gebruikt vervolgens deze geïnfecteerde systemen om een aanval op zijn doelwit te starten. Geïnfecteerde systemen die op deze manier worden gebruikt, worden vaak bots of zombiesystemen genoemd . Een verzameling bots wordt een botnet genoemd .

Hoewel de website waarop de DDoS-aanval is gericht meestal als het slachtoffer wordt afgeschilderd, worden gebruikers met geïnfecteerde systemen die deel uitmaken van het botnet op dezelfde manier getroffen. Niet alleen worden hun computers gebruikt voor ongeoorloofde aanvallen, de bronnen van hun computer en internet worden ook door het botnet verbruikt.

Aanval Types

Zoals eerder vermeld, geeft een DDoS-aanval alleen de intentie van de aanval aan - het beroven van een systeem van zijn bronnen en ervoor zorgen dat het zijn beoogde service niet kan uitvoeren. Er zijn verschillende manieren om dit doel te bereiken. De aanvaller kan de bronnen van het systeem bepalen of zelfs het systeem over de rand duwen en laten crashen. In ernstige gevallen veroorzaakt een PDoS-aanval ("Denial-of-Service of Service"), ook wel " flitsen" genoemd, zoveel schade aan het doelwit dat hardwarecomponenten volledig moeten worden vervangen voordat ze de normale werking kunnen hervatten .

We zullen twee belangrijke aanvalsmethoden bekijken. Deze lijst is absoluut niet volledig. Een grotere lijst is te vinden op het DoS-artikel van Wikipedia.

ICMP Flood

Het ICMP (of Internet Control Message Protocol, maar dat is minder belangrijk) is een integraal onderdeel van het internetprotocol. Een ICMP-aanval op overstromingen wordt uitgevoerd door een netwerk te bombarderen met netwerkpakketten, bronnen op te nemen en te crashen. Eén type aanval is een Ping Flood, een eenvoudige DoS-aanval waarbij de aanvaller zijn doel effectief overweldigt met 'ping'-pakketten. Het idee hier is dat de bandbreedte van de aanvaller groter is dan zijn doelwitten.

Een smurfaanval is een slimmere manier om ICMP te laten overstromen. Sommige netwerken laten netwerkclients berichten naar alle andere clients verzenden door deze naar één broadcastadres te verzenden. Een smurfaanval richt zich op dit broadcastadres en zorgt ervoor dat de pakketten eruit zien alsof ze binnen het doelwit komen. Het doel zendt deze pakketten naar alle netwerkclients, effectief als een versterker voor de aanval.

(S) SYN Flood

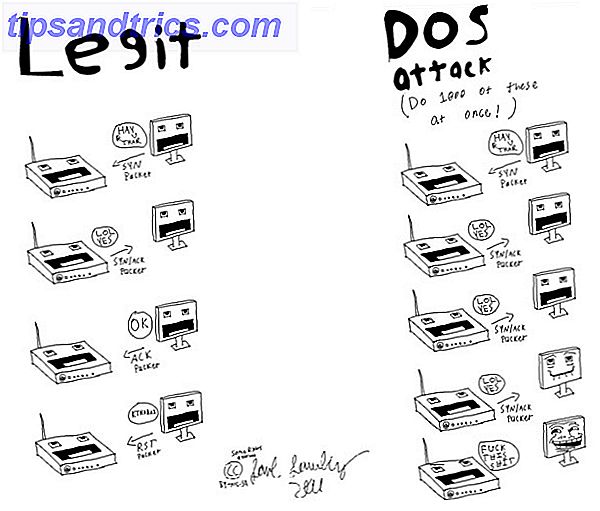

A (S) SYN Flood vertrouwt op de essentiële bedieningsprincipes van netwerkcommunicatie. Tijdens normale bewerkingen start een client met communicatie door de server een TCP / SYN-pakket te sturen, dat in feite de server vertelt die het wenst te communiceren. De server maakt bij het ontvangen van het pakket een verbinding om met de cliënt te communiceren en verzendt bevestiging en een verwijzing naar het communicatiekanaal.

De client verzendt achteraf een bevestiging en start de communicatie met de server. Als de client echter niet antwoordt met die tweede bevestiging, gaat de server ervan uit dat deze niet correct is aangekomen (zoals redelijk vaak gebeurt) en verzendt deze opnieuw.

A (S) SYN Flood misbruikt deze monteur door ontelbare TCP / SYN-pakketten te verzenden (elk met een andere, nep-originatie gespecificeerd). Elk pakket vraagt de server om een verbinding te maken en om bevestigingen te blijven verzenden. Al snel heeft de server zijn eigen bronnen opgebruikt met halfopen verbindingen. Dit principe wordt geïllustreerd in de strip hierboven, getekend en gepost door Redditor verisimilarity.

Zoals hierboven uitgelegd, zijn DDoS-aanvallen gevarieerd maar hebben een enkelvoudig doel: (tijdelijk) voorkomen dat authentieke gebruikers het doelsysteem gebruiken. Is dit in overeenstemming met uw oorspronkelijke ideeën over DDoS-aanvallen? Laat het ons weten in de comments sectie.

Afbeelding tegoed: Shutterstock