Wanneer u "beveiligingsinbreuk" hoort, wat komt u dan voor de geest? Een kwaadwillende hacker zit voor schermen met Matrix digitale tekst streaming naar beneden? Of een tiener in een kelderwoning die het daglicht in drie weken niet heeft gezien? Wat dacht je van een krachtige supercomputer die de hele wereld probeert te hacken?

De realiteit is dat al deze situaties kunnen samenvallen met een eenvoudig facet: het bescheiden maar vitale wachtwoord. Als iemand je wachtwoord heeft, is het in wezen game-over. Als je wachtwoord te kort is of eenvoudig te raden, is het game-over. En wanneer er sprake is van een inbreuk op de beveiliging, kunt u raden wat snode mensen zoeken op het donkere net. Dat is juist. Je wachtwoord.

Er zijn zeven veelgebruikte tactieken om wachtwoorden te hacken. Laten we kijken.

1. Woordenboek

De eerste stap in de gebruikelijke tactiekhandleiding voor wachtwoordhacking is de woordenboekaanval. Waarom wordt het een woordenboekaanval genoemd? Omdat het automatisch elk woord in een gedefinieerd "woordenboek" tegen het wachtwoord probeert. Het woordenboek is niet strikt degene die je op school hebt gebruikt.

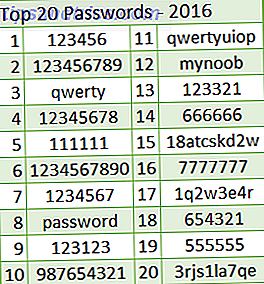

Nee. Dit woordenboek is eigenlijk een klein bestand dat ook de meest gebruikte wachtwoordcombinaties bevat. Dat omvat 123456, qwerty, wachtwoord, mynoob, prinses, honkbal en klassieker aller tijden, hunter2.

Pluspunten: snel, zal meestal een paar jammerlijk beschermde accounts ontgrendelen.

Nadelen: zelfs lichtere wachtwoorden blijven veilig.

Blijf veilig door: gebruik een sterk wachtwoord voor eenmalig gebruik voor elk account, in combinatie met een app voor wachtwoordbeheer. Met de wachtwoordmanager kunt u uw andere wachtwoorden opslaan. Hoe wachtwoordbeheerders uw wachtwoorden veilig houden Hoe wachtwoordbeheerders uw wachtwoorden veilig houden Wachtwoorden die moeilijk te kraken zijn, zijn ook moeilijk te onthouden. Wil je veilig zijn? U hebt een wachtwoordbeheerder nodig. Dit is hoe ze werken en hoe ze je beschermen. Meer lezen in een repository. Dan kunt u voor elke site een enkel, ongelooflijk sterk wachtwoord gebruiken. Hier zijn onze keuzes voor wachtwoordbeheersapp Is Your Password Manager Secure? 5 Services vergeleken Is uw wachtwoordbeheerder beveiligd? 5 Services vergeleken Tenzij u een ongelooflijk geheugen hebt, kunt u onmogelijk al uw gebruikersnamen en wachtwoorden onthouden. De verstandige optie is om een wachtwoordbeheerder te gebruiken - maar welke is het beste? Lees verder .

2. Brute Force

Vervolgens beschouwen we een brute force-aanval, waarbij een aanvaller elke mogelijke tekencombinatie probeert. Poging tot wachtwoorden komt overeen met de specificaties voor de complexiteitsregels, bijvoorbeeld één hoofdletter, één kleine letter, decimalen van pi, uw pizzareeks, enzovoort.

Een brute force-aanval zal ook eerst de meest gebruikte alfanumerieke tekencombinaties proberen. Deze omvatten de eerder genoemde wachtwoorden, evenals 1q2w3e4r5t, zxcvbnm en qwertyuiop.

Voors: in theorie zal het wachtwoord kraken door elke combinatie te proberen.

Nadelen: kan, afhankelijk van de wachtwoordlengte en moeilijkheidsgraad, extreem lang duren. Voer een paar variabelen in, zoals $, &, {of of, en de taak wordt uiterst moeilijk.

Blijf veilig door: gebruik altijd een variabele combinatie van tekens en introduceer waar mogelijk extra symbolen om de complexiteit te vergroten 6 Tips voor het maken van een onbreekbaar wachtwoord dat u kunt onthouden 6 Tips voor het maken van een onbreekbaar wachtwoord dat u kunt onthouden Als uw wachtwoorden niet uniek zijn en onbreekbaar, kunt u net zo goed de voordeur openen en de overvallers uitnodigen voor de lunch. Lees verder .

3. Phishing

Dit is niet strikt een "hack", maar ten prooi vallen aan een phishing- of speer-phishing-poging zal meestal slecht eindigen. Algemene phishing-e-mails verzenden miljarden naar allerlei internetgebruikers over de hele wereld.

Een phishing-e-mail werkt over het algemeen als volgt:

- De doelgebruiker ontvangt een vervalste e-mail die doet vermoeden dat hij afkomstig is van een grote organisatie of bedrijf

- Spoofed e-mail vereist onmiddellijke aandacht, met een link naar een website

- Link naar de website is in feite gelinkt aan een nep-aanmeldingsportal, die is bespot om precies hetzelfde te lijken als de legitieme site

- De nietsvermoedende doelgebruiker voert zijn inloggegevens in en wordt ofwel doorgestuurd, of verteld om het opnieuw te proberen

- Gebruikersreferenties worden gestolen, verkocht of schandelijk gebruikt (of beide!).

Ondanks dat sommige extreem grote botnets in 2016 offline gaan, was de verspreiding tegen het einde van het jaar verviervoudigd [IBM X-Force PDF, registratie]. Bovendien stegen kwaadaardige bijlagen met een ongeëvenaarde snelheid, zoals in de onderstaande afbeelding.

En, volgens het Internet Threat Report van Symantec 2017, zijn valse facturen de # 1 phishing-lokroep.

Voors: de gebruiker draagt letterlijk zijn login-gegevens over, inclusief wachtwoord. Relatief hoge hitrate, gemakkelijk toegesneden op specifieke services (Apple ID's zijn het # 1 doelwit).

Nadelen: spam-e-mails worden eenvoudig gefilterd en spam-domeinen op de zwarte lijst gezet.

Blijf veilig door: we hebben besproken hoe je een phishing-e-mail kunt herkennen Hoe een phishing-e-mail te spotten Hoe een phishing-e-mail te spotten Een phishing-e-mail pakken is moeilijk! Oplichters poseren als PayPal of Amazon, in een poging om uw wachtwoord en creditcardinformatie te stelen, is hun misleiding bijna perfect. We laten u zien hoe u de fraude kunt herkennen. Meer lezen (ook vishing en smishing Nieuwe Phishingtechnieken om op de hoogte te blijven: Vishing en Smishing Nieuwe Phishing-technieken om op de hoogte te blijven: Vishing en Smishing Vishing en smishing zijn gevaarlijke nieuwe phishing-varianten. Waar moet u op letten? je weet een vishing of smishing poging wanneer het aankomt? En ben je waarschijnlijk een doelwit? Lees meer). Vergroot bovendien uw spamfilter naar de hoogste instelling of, nog beter, gebruik een proactieve witte lijst. Gebruik een linkchecker om 5 snelle sites te bepalen waarmee u kunt controleren of koppelingen veilig zijn 5 Snelle sites waarmee u kunt controleren of koppelingen veilig zijn Wanneer u een link ontvangt, moet u controleren of dit geen bron van malware of een front is voor phishing - en deze koppelingen kunnen helpen. Meer lezen als een e-maillink legitiem is voordat u op klikt.

4. Social engineering

Social engineering lijkt enigszins op phishing in de echte wereld, weg van het scherm. Lees hieronder mijn korte, eenvoudige voorbeeld (en hier zijn er nog meer om op te letten hoe je jezelf kunt beschermen tegen deze 8 Aanvallen tegen sociale technologie. Hoe kun je jezelf beschermen tegen deze 8 Aanvallen tegen sociale technologie Welke technieken voor social engineering zou een hacker gebruiken en hoe zou je beschermen? jijzelf van hen? Laten we eens kijken naar enkele van de meest voorkomende aanvalsmethoden. Lees meer!).

Een belangrijk onderdeel van elke beveiligingsaudit is meten wat het volledige personeelsbestand begrijpt. In dit geval belt een beveiligingsbedrijf het bedrijf dat zij controleren. De "aanvaller" vertelt de persoon aan de telefoon dat zij het nieuwe technische ondersteuningsteam zijn en zij hebben het laatste wachtwoord nodig voor iets specifieks. Een nietsvermoedend persoon kan de sleutels van het koninkrijk overhandigen zonder een moment van denken.

Het enge is hoe vaak dit werkt. Social engineering bestaat al eeuwen. Onbetrouwbaar zijn om toegang te krijgen tot een beveiligd gebied is een veel voorkomende methode van aanvallen, en er wordt alleen met onderwijs tegen beschermd. Dit komt omdat de aanval niet altijd direct naar een wachtwoord vraagt. Het kan een valse loodgieter of een elektricien zijn die vraagt om toegang tot een beveiligd gebouw, enzovoort.

Voors: bekwame sociale ingenieurs kunnen hoogwaardige informatie uit een reeks doelen extraheren. Tegen bijna iedereen, overal inzetbaar. Zeer sluipend.

Nadelen: een fout kan aanleiding zijn tot vermoedens van een dreigende aanval, onzekerheid over de vraag of de juiste informatie is verkregen.

Blijf veilig door : dit is een lastige. Een succesvolle social engineering-aanval zal voltooid zijn tegen de tijd dat je je realiseert dat er iets mis is. Educatie en veiligheidsbewustzijn zijn een kernbeperkende tactiek. Vermijd het plaatsen van persoonlijke informatie die later tegen u gebruikt zou kunnen worden.

5. Regenboogtafel

Een regenboogtafel is meestal een offline wachtwoordaanval. Een aanvaller heeft bijvoorbeeld een lijst met gebruikersnamen en wachtwoorden verkregen, maar deze zijn gecodeerd. Het versleutelde wachtwoord is gehashed Elke beveiligde website doet dit met uw wachtwoord Elke beveiligde website doet dit met uw wachtwoord Hebt u zich ooit afgevraagd hoe websites uw wachtwoord beveiligen tegen gegevensinbreuken? Lees verder . Dit betekent dat het er compleet anders uitziet dan het originele wachtwoord. Uw wachtwoord is bijvoorbeeld (hopelijk niet!) Logmein. De bekende MD5-hash voor dit wachtwoord is "8f4047e3233b39e4444e1aef240e80aa."

Gibbaas voor jou en mijzelf. Maar in sommige gevallen zal de aanvaller een lijst met leesbare wachtwoorden uitvoeren via een hash-algoritme, waarbij de resultaten worden vergeleken met een gecodeerd wachtwoordbestand. In andere gevallen is het coderingsalgoritme kwetsbaar en zijn de meeste wachtwoorden al gekraakt, zoals MD5 (vandaar dat we de specifieke hash kennen voor 'logmein'.

Dit is waar de regenboogtafel echt tot zijn recht komt. In plaats van honderdduizenden potentiële wachtwoorden te verwerken en de resulterende hash aan te passen, is een regenboogtabel een enorme set van vooraf berekende algoritme-specifieke hash-waarden. Het gebruik van een regenboogtafel verlaagt drastisch de tijd die nodig is om een gehasht wachtwoord te kraken - maar het is niet perfect. Hackers kunnen voorgevulde regenboogtafels kopen die zijn gevuld met miljoenen potentiële combinaties.

Voors: kan een groot aantal moeilijke wachtwoorden in korte tijd kraken, geeft hackers veel macht over bepaalde beveiligingsscenario's.

Nadelen: vereist een enorme hoeveelheid ruimte om de enorme (soms terabytes) regenboogtafel op te slaan. Aanvallers zijn ook beperkt tot de waarden in de tabel (anders moeten ze nog een hele tabel toevoegen).

Blijf veilig door: dit is een lastige. Regenboogtafels bieden een breed scala aan aanvalsmogelijkheden. Vermijd sites die SHA1 of MD5 gebruiken als wachtwoord-hashing-algoritme. Vermijd elke site die u beperkt tot korte wachtwoorden, of beperkt de tekens die u kunt gebruiken. Gebruik altijd een complex wachtwoord.

6. Malware / Keylogger

Een andere manier om uw inloggegevens te verliezen, is door malware te gebruiken. Malware is overal, met het potentieel om enorme schade aan te richten. Als de malwarevariant een keylogger heeft Uw HP laptop registreert mogelijk elke toetsaanslag Uw HP laptop registreert mogelijk elke toetsaanslag Als u een HP-laptop of -tablet bezit, hebt u mogelijk alles wat u hebt ingetypt geregistreerd en opgeslagen op je harde schijf. Wat fijn is. Lees Meer, je zou kunnen merken dat al je accounts zijn gecompromitteerd.

Als alternatief kan de malware zich specifiek richten op privégegevens of een Trojaans paard met externe toegang introduceren om uw inloggegevens te stelen.

Voors: duizenden malwarevarianten, sommige aanpasbaar, met verschillende eenvoudige bezorgmethoden. Goede kans dat een groot aantal doelwitten bezwijkt voor ten minste één variant. Kan ongedetecteerd blijven, waardoor verder privé-gegevens en inloggegevens kunnen worden verzameld.

Nadelen: kans dat de malware niet werkt, of in quarantaine is voordat toegang tot gegevens wordt verkregen, garandeert niet dat gegevens nuttig zijn

Blijf veilig door : uw antivirus- en antimalware-software te installeren en regelmatig bij te werken. Zorgvuldig overwegen downloadbronnen. Niet klikken door installatiepakketten die bundleware bevatten, en meer. Blijf weg van schandelijke sites (ik weet het, makkelijker gezegd dan gedaan). Gebruik scriptblokkeringstools om schadelijke scripts te stoppen.

7. Spidering

Het overdenken van banden aan de woordenboekaanval die we eerder hebben behandeld. Als een hacker een specifieke instelling of bedrijf target, kunnen ze een reeks wachtwoorden proberen die betrekking hebben op het bedrijf zelf. De hacker kan een reeks verwante termen lezen en verzamelen - of een zoekspin gebruiken om het werk voor hen te doen.

Misschien heb je de term 'spin' eerder gehoord. Deze zoekspiders zijn zeer vergelijkbaar met die welke op het internet crawlen en inhoud indexeren voor zoekmachines. De aangepaste woordenlijst wordt vervolgens gebruikt voor gebruikersaccounts in de hoop een overeenkomst te vinden.

Voors: kan mogelijk accounts ontgrendelen voor personen met een hoge rangorde binnen een organisatie. Relatief eenvoudig samen te stellen en voegt een extra dimensie toe aan een woordenboekaanval.

Nadelen: zouden heel goed vruchteloos kunnen eindigen als de netwerkbeveiliging van de organisatie goed is geconfigureerd.

Blijf veilig door: opnieuw, gebruik alleen sterke wachtwoorden voor eenmalig gebruik die bestaan uit willekeurige tekenreeksen - niets dat linkt naar uw persona, bedrijf, organisatie, enzovoort.

Sterk, uniek, voor eenmalig gebruik

Dus, hoe stop je dat een hacker je wachtwoord steelt? Het echt korte antwoord is dat je niet 100% veilig kunt zijn . Maar u kunt uw blootstelling aan kwetsbaarheid verminderen.

Eén ding is zeker: het gebruik van sterke, unieke eenmalig gebruik-wachtwoorden doet nooit iemand pijn - en ze hebben zeker geholpen geholpen, bij meer dan één gelegenheid.

Wat is uw wachtwoordbeveiligingsroutine? Gebruik je altijd sterke wachtwoorden voor eenmalig gebruik? Wat is je wachtwoordbeheerder naar keuze? Laat ons hieronder jouw mening weten!

Afbeelding tegoed: SergeyNivens / Depositphotos