In de nasleep van de lekken bij Edward Snowden wendt de National Security Agency (NSA) zich tot cloudopslag voor hun gegevens. Waarom? Is dat niet contraproductief? En hoe veilig zijn de wolken die u gebruikt?

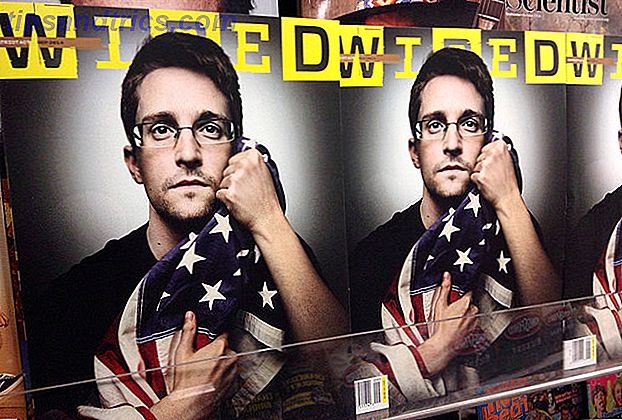

Edward Snowden, een voormalig aannemer bij de NSA, lekte bestanden uit die de volledige omvang van surveillanceactiviteiten wereldwijd onthulden, waardoor er talloze serieuze discussies over onze privacy en veiligheid werden gevoerd. Internet Surveillance vermijden: de complete gids Internetbewaking vermijden: de complete gids Internetsurveillance blijft een hot topic, dus we hebben deze uitgebreide informatiebron gemaakt over waarom het zo belangrijk is, wie erachter zit, of je het volledig kunt vermijden, en meer. Lees verder .

Voor de NSA had dit grote gevolgen: niet alleen vragen mensen zich af hoe en waarom ze bespioneerd worden. Wie vecht er voor jou tegen de NSA en voor privacy? Wie vecht er namens u tegen de NSA en voor privacy? Er zijn verschillende internet activisme groepen die namens u strijden voor privacy. Ze doen hun best om ook netizens op te leiden. Hier zijn er maar een paar die ongelooflijk actief zijn. Read More, maar de NSA-directeur, Michael Rogers, geeft toe dat de lekken de verzameling van inlichtingen aanzienlijk bemoeilijkten.

Het bureau neemt onverwachte stappen om een nieuw lek te stoppen: ze zetten al hun gegevens op één plaats.

Wat doen ze eigenlijk?

Na uitbreidingen in hun autoriteiten is de hoeveelheid gegevens die door inlichtingendiensten is verzameld uitgebreid, namelijk metadata voor metadata van metadata - De informatie over uw metagegevens van informatie - De informatie over uw informatie Lees meer. Grotendeels opgeslagen op servers, veel van deze gegevens werden onthuld door Snowden Hero of Villain? NSA modereert zijn houding op Snowden-held of schurk? NSA modereert zijn houding op Snowden Klokkenluider Edward Snowden en John DeLong van de NSA verschenen op de planning voor een symposium. Hoewel er geen debat was, lijkt het erop dat de NSA niet langer Snowden als een verrader schildert. Wat is er veranderd? Lees meer in 2013 en 2014, met name PRISM Wat is PRISM? Alles wat u moet weten Wat is PRISM? Alles wat u moet weten De National Security Agency in de VS heeft toegang tot alle gegevens die u opslaat bij Amerikaanse serviceproviders zoals Google Microsoft, Yahoo en Facebook. Ze controleren waarschijnlijk ook het grootste deel van het verkeer dat door de ... Meer lezen.

Maar de klokkenluider is niet de enige reden waarom de NSA zich tot de wolk wenden.

Het bureau begon gecentraliseerde opslag in 2010 aan te nemen in een poging informatie te delen in de Verenigde Staten Intelligence Community (IC). Hun troebel systeem naar keuze? Amazon Web Services, dat de 17 elementen van de IC met elkaar verbindt, waaronder de Central Intelligence Agency (CIA), het Federal Bureau of Investigation (FBI) en Office of Naval Intelligence (ONI). Naast de verhoogde capaciteit biedt de service snelheid en kosteneffectiviteit. Jon Koomey, een energie-futurist, vertelde National Geographic:

"Wanneer je in de cloud stapt en atomen vervangt door bytes, hoef je geen chips meer te produceren - en dat betekent grote besparingen."

Gegevens zijn metatagged voor toegankelijkheid en verantwoording: deze detailmedewerkers hebben toegang tot deze informatie, dus hun acties worden allemaal vastgelegd. Dit wordt gecombineerd met compliancevoorschriften, dus alleen degenen die wettelijk gemachtigd zijn om materiaal te zien, kunnen dat doen.

De huidige cloud van de NSA bestaat uit twee systemen: een intern systeem dat wordt gebruikt door uitzendkrachten; en de GovCloud, beschikbaar via het IC via het Joint Worldwide Intelligence Communications System. In wezen fungeert de NSA als een dienstverlener voor andere IC-sectoren.

Beide clouds zijn ingesteld om tegen het einde van dit jaar samen te voegen, maar de volledige transitie duurt nog jaren.

Hoe veilig is het?

Een groot deel van de gegevensrijkdom wordt momenteel opgeslagen bij, en is toegankelijk via, het Utah Data Centre, een knooppunt van $ 1, 5 miljard tussen Great Salt Lake en Utah Lake. De faciliteit werd vorige maand voltooid nadat de stroomtoevoer beschadigde apparatuur veroorzaakte, die een jaar lang uitstel veroorzaakte, en servers huisvest in vier zalen van 25.000 vierkante meter.

De NSA geeft toe dat ze zoekopdrachten op internet, telefoongesprekken, financiële gegevens en medische dossiers verzamelen en analisten deze gebruiken voor operationele toepassingen.

Het gebouw zelf is zwaar versterkt: kennelijk krijgt alleen bevoegd personeel toegang via het controlecentrum en bewaken veiligheidsagenten de hub. Ze worden bijgestaan door CCTV, indringerdetectoren en verdere beveiligingskosten van meer dan $ 10 miljoen. Rory Carroll schrijft:

"Een kleine afslag - niet gemarkeerd op gewone kaarten - brengt je op een gebogen weg. Een geel bordje zegt dat dit een militair eigendom is dat is afgesloten voor onbevoegd personeel.

Verderop de heuvel, onzichtbaar vanaf de snelweg, kom je tegen betonnen muren, een veiligheidsgiek en checkpoint met bewakers, honden en camera's. Twee plaques met officiële zegels kondigen de aanwezigheid aan van het kantoor van de directeur van nationale inlichtingendiensten en de nationale veiligheidsdienst. "

Het complex is misschien goed, maar hoe veilig is de echte cloud?

Voormalig directeur van de NSA, generaal Keith Alexander, zegt dat de strikte wettelijke structuren om te zorgen voor naleving ook de burgerlijke vrijheden beschermen, dus gegevens die binnen een bepaalde tijdslimiet moeten worden verwijderd, waarschuwen het personeel automatisch wanneer die periode voorbij is.

Deze verantwoordelijkheid is totaal. Inhoud en personeel worden getagd op een cellulair niveau, dit betekent volledige records van iedereen die bestanden heeft geopend, gekopieerd, afgedrukt of gewijzigd, of zelfs afzonderlijke woorden en namen. Dit is gedeeltelijk mogelijk gemaakt met behulp van de public-key infrastructuur (PKI), waarbij gegevens worden gecodeerd en gedecodeerd met publieke en private sleutelparen. Hoe codering, decodering en ondertekening gemakkelijk te doen met Seahorse [Linux] Hoe codering, decodering en ondertekening gemakkelijk te doen met Seahorse [Linux] Leer meer over beveiliging en encryptie met Seahorse in Linux. Meer informatie en identiteiten worden geverifieerd door de certificeringsinstantie (CA). Deze records worden bijgehouden op een certificaatdatabase, Store en Key Archival Server en verdere voorzorgsmaatregelen tegen corruptie tijdens het transport.

Bijkomende beveiligingsmethoden moeten begrijpelijkerwijs geheim worden gehouden, maar Alexander legt uit:

"[W] e maakt gebruik van verschillende beveiligingsprotocollen op elke laag van de architectuur, evenals een robuuste versleutelingsstrategie. De NSA-cloud brengt meerdere datasets samen en beschermt elk stuk data door middel van beveiliging en handhaving van de autoriteiten die het gebruik specificeren ... Naast datamarkeringen wordt beveiliging in de gehele architectuur op meerdere lagen toegepast om gegevens, systemen en gebruik te beschermen. ”

Hoe veilig zijn de wolken die u gebruikt?

Bedankt iCloud ??

- Kirsten Dunst (@kirstendunst) 1 september 2014

We gebruiken cloud computing-systemen voor opslag en delen (denk aan DropBox, Apple's iCloud Wat is iCloud Drive en hoe werkt het? Wat is iCloud Drive en hoe werkt het? In de war over wat iCloud Drive anders maakt dan de andere cloudservices van Apple? laten zien wat het kan doen, en hoe u er het beste uit kunt halen. Meer informatie, of GoogleDrive Hoe veilig zijn uw documenten in Google Drive? Hoe veilig zijn uw documenten in Google Drive? Lees meer), e-mailen en voor eCommerce. Maar dit is belangrijk om te onthouden: deze wolken zijn anders dan die gebruikt door de NSA. Dat moeten ze zijn. Nationale veiligheidsgeheimen worden over het algemeen als belangrijker beschouwd om zwijgzaam te blijven dan een breed scala aan selfies. 5 Dingen om te vermijden bij het nemen van Selfies 5 Dingen om te vermijden bij het nemen van Selfies Selfies moeten niet lichtvaardig worden genomen en er zijn veel dingen die je moet vermijden . Meer lezen geüpload naar de iCloud.

Niettemin is uw informatie niet voor iedereen zichtbaar. De belangrijkste beveiligingsmaatregelen zijn: preventief (de eerste verdedigingslinie - tweestaps-ID-verificatie Wat is twee-factorenauthenticatie, en waarom zou u het moeten gebruiken Wat is twee-factorenauthenticatie, en waarom u het zou moeten gebruiken Twee-factor-authenticatie ( 2FA) is een beveiligingsmethode die twee verschillende manieren vereist om uw identiteit te bewijzen.Het wordt vaak gebruikt in het dagelijks leven, bijvoorbeeld betalen met een creditcard vereist niet alleen de kaart, ... Lees meer, bijvoorbeeld); en afschrikking (nadruk op consequenties voor potentiële hackers); terwijl detective (architecturale monitoring) hand in hand werkt met correctieve controles (of schadebeperking).

Uw gegevens kunnen op de server van een ander bedrijf worden opgeslagen, maar het gaat niet alleen om de locatie; in plaats daarvan is het de manier waarop het wordt geopend. Solide gegevensversleuteling is essentieel, maar verre van de enige manier waarop bedrijven uw gegevens moeten beveiligen. Nalevingsgegevens, vergelijkbaar met de NSA's, maar zeker niet zo grondig, kunnen ook worden gebruikt, dus gegevens kunnen alleen worden bekeken onder bepaalde contexten of een inbreuk vaststellen door controleapplicaties te controleren op ongebruikelijke activiteiten.

Natuurlijk is dit niet absoluut. Apple had vorig jaar te maken met een potentieel gigantisch probleem toen de accounts van verschillende beroemdheden werden gehackt Apple onderzoekt celebrity-naakten, introduceert YouTube tip-jar, en meer ... [Tech News Digest] Apple onderzoekt beroemdheidsnudes, YouTube introduceert tippot en nog veel meer .. [Tech News Digest] Ook kijkend naar internetvertraging, rendeert Windows XP 1% dichter bij de dood, speelt Star Citizen gratis, de nieuwe webbrowser Raspberry Pi en de wearables die we ternauwernood vermeden hebben. Lees meer en compromitterende foto's gelekt Hoe een "kleine" gegevensbreuk op de voorgrond zijn gekomen Nieuws en geruïneerde reputaties Hoe een "kleine" gegevensbreuk nieuws en geruedneerde reputaties maakten Lees meer. Apple ziet dit echter niet als hun fout Apple wijst de schuld af in iCloud-hack, Yelp verwijderd van afpersing en meer ... [Tech News Digest] Apple wijst de schuld af in iCloud-hack, Yelp verwijderd van afpersing en meer .. . [Tech News Digest] Ook Xbox One-uitbreiding inkomend, Netflix vindt Facebook leuk, BlackBerry plaagt iets of andere, Destiny Planet View en de ram die haatdronken is. Lees meer, maar hebben desondanks hun beveiliging verhoogd Apple verbetert iCloud-beveiliging, Twitter doodt Twitpic over handelsmerk, en meer ... [Tech News Digest] Apple verbetert iCloud-beveiliging, Twitter doodt Twitpic over handelsmerk, en meer ... [Tech News Digest ] Ook gaat Rdio freemium, Facebook-privacychecks, gratis Xbox One-spellen aanbieden, iDiots-wachtrij voor de iPhone 6 en waarom Google Glass slecht is. Lees verder .

Interessant genoeg beweert Lucas Mearian dat clouds niet veilig zijn - althans niet van serviceproviders en overheidsdiensten zoals de NSA. Combineer dit met de bewering van de NSA dat zij een "voordeur" willen voor uw gegevens Tomorrow's Surveillance: vier technologieën die de NSA zal gebruiken om u te bespioneren - binnenkort het toezicht van morgen: vier technologieën De NSA zal gebruiken om u te bespioneren - binnenkort Surveillance is altijd op het snijvlak van technologie. Hier zijn vier technologieën die zullen worden gebruikt om uw privacy de komende jaren te schenden. Meer informatie via gesplitste codering en uw gegevens zijn mogelijk veilig voor hackers, maar niet voor inlichtingendiensten.

Vertrouw je op de cloud?

Cloud computing is niet perfect, maar het heeft zeker voordelen.

De NSA heeft het als een kostenbesparende maatregel aangenomen, zeker, maar de grootschalige verantwoordelijkheid is hun poging om een ander Snowden-achtig lek te bestrijden, dat fungeert als preventieve, afschrikkende en detectieknoppen.

En als je je nog steeds zorgen maakt over de beveiliging van de wolken die je gebruikt, ben je niet machteloos. Je kunt je DropBox-account beveiligen Dropbox beveiligen: 6 stappen voor veiligere cloudopslag Beveiligen Dropbox: 6 stappen voor veiliger cloudopslag Dropbox is niet de veiligste cloudopslagservice die er is. Maar voor degenen onder u die bij Dropbox willen blijven, helpen de tips hier u de veiligheid van uw account te maximaliseren. Lees meer, maak uw eigen cloud met behulp van de open-source Seafile Creëer uw eigen veilige cloudopslag met Seafile Creëer uw eigen veilige cloudopslag met Seafile Met Seafile kunt u uw eigen privé-server beheren om documenten te delen met groepen collega's of vrienden. Meer lezen - of zelfs meer coderingsmethoden verkennen 5 Manieren om uw bestanden veilig te coderen in de cloud 5 manieren om uw bestanden veilig te versleutelen in de cloud Uw bestanden kunnen tijdens het transport en op de servers van de cloudprovider worden gecodeerd, maar het bedrijf voor cloudopslag kan de bestanden decoderen hen - en iedereen die toegang krijgt tot uw account kan de bestanden bekijken. Client-side ... Lees meer.

De NSA denkt dat de cloud de toekomst is. Doe je?

Image Credits: Secure Cloud Computing door FutUndBeidl; Snowden on Wired Cover van Mike Mozart; en System Lock van Yuri Samoilov.